✔Хакеры используют образы Docker для DDoS-атак на российские сайты - «Новости»

Аналитики компании CrowdStrike заметили, что Docker-образы, загруженные более 150 000 раз, использовались организации DDoS-атак против сайтов госорганов и новостных организаций в России и Беларуси.

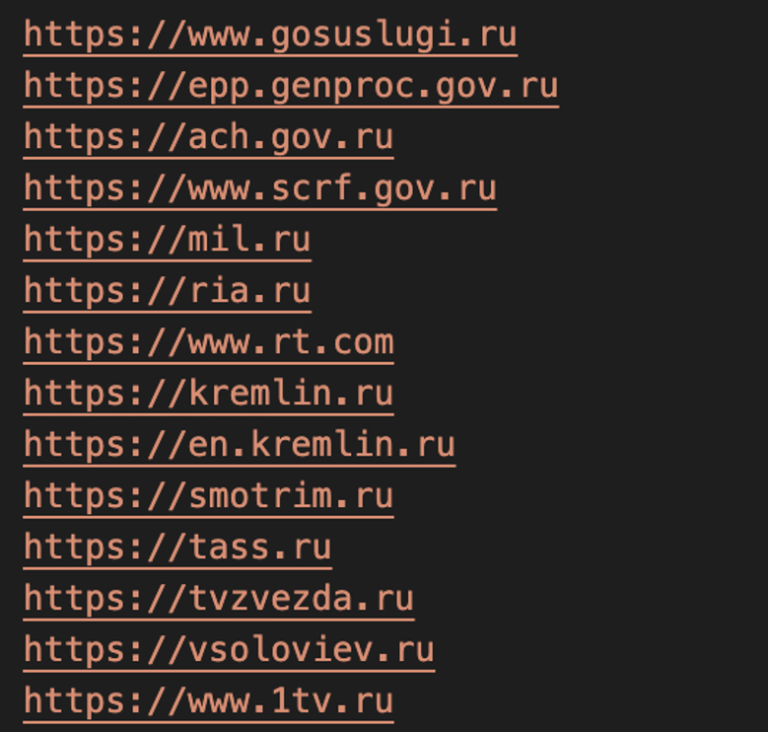

По информации экспертов, за атаками, наблюдавшимися в феврале-марте текущего года, стоят проукраинские хактивисты, включая движение «IT-армия Украины». В общей сложности организаторы этих атак нацеливались на 24 домена, включая сайты российских и белорусских госорганов, вооруженных сил и СМИ.

Некоторые цели хакеров

Исследователи отмечают, что атаки с помощью открытых API-интерфейсов Docker — это не новая практика, ведь подобные методы ранее уже использовали майнеры и такие хак-группы, как Lemon_Duck и TeamTNT. Дело в том, что в сети можно найти множество неправильно настроенных или плохо защищенных развертываний Docker, ресурсы которых хакеры успешно применяют для реализации собственных целей.

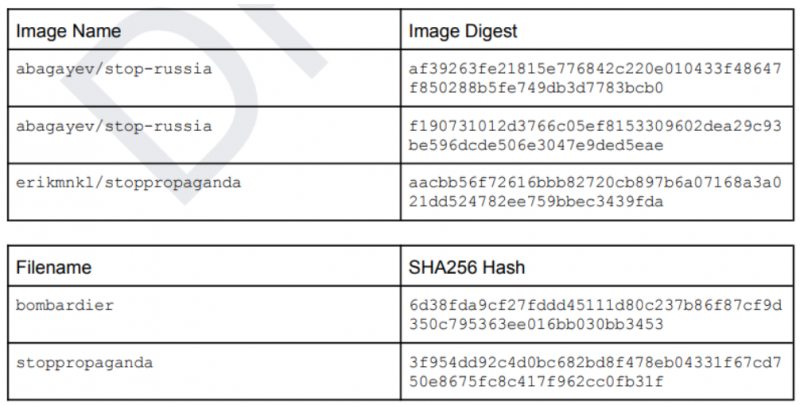

Эксперты CrowdStrike обнаружили вредоносную активность, когда их honeypot’ы с незащищенными Docker Engine API оказались заражены двумя вредоносными образами, загруженными прямо из Docker Hub. Суммарно образы eriknkl/stoppropaganda и abagayev/stop-russia были загружены 50 000 раз и 100 000 раз, хотя эти цифры не обязательно отражают реальное количество скомпрометированных хостов.

«Docker-образ содержит основанный на Go инструмент HTTP-тестирования под названием bombardier с хэшем SHA256 6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453, который использует HTTP-запросы для стресс-тестирования сайтов. В данном случае инструмент применялся как DoS-инструмент, запускающийся автоматически при создании нового контейнера на основе Docker-образа», — рассказывают в CrowdStrike.

Исследователи пришли к выводу, что сначала цели для DDoS-атак выбирались случайным образом, но позже образы стали поставляться с синхронизируемым по времени жестко закодированным списком целей, которые подвергались одночасовым атакам.

Для обнаружения и ликвидации такой нежелательной активности специалисты CrowdStrike советуют использовать следующее Snort-правило: alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS (msg: "Detects DoS HTTP request sent by erikmnkl/stoppropaganda tool"; flow:to_server, established; content:"Mozilla/5.0 (Windows NT 10.0|3B| Win64|3B| x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.102 Safari/537.36"; http_header; content:"GET"; http_method; classtype:trojan-activity; metadаta:service http; sid:8001951; rev:20220420;)