✔Lazarus использует уязвимость Log4Shell двухлетней давности для доставки троянов - «Новости»

Эксперты предупредили, что северокорейская хакерская группа Lazarus продолжает эксплуатировать уязвимость Log4Shell (CVE-2021-44228). Теперь баг используется для развертывания трех ранее неизвестных семейств малвари, написанных на языке DLang.

По информации Cisco Talos, проблема Log4Shell используется для доставки троянов удаленного доступа NineRAT и DLRAT, а также загрузчика вредоносного ПО BottomLoader. Отмечается, что язык программирования D (DLang) редко встречается в киберпреступных операциях, и Lazarus, вероятно, выбрали его для разработки новой малвари умышленно, стараясь избежать обнаружения.

Эксперты называют эту кампанию Operation Blacksmith. Сообщается, что она началась примерно в марте 2023 года и была направлена на производственные, сельскохозяйственные и охранные компании по всему миру.

Вредонос NineRAT, является первым из двух новых RAT Lazarus. Он использует API Telegram для связи с управляющим сервером, включая получение команд и эксфильтрацию файлов со взломанных компьютеров.

В состав NineRAT входит дроппер, который отвечает за обеспечение устойчивости и запуск основных двоичных файлов малвари.

Вредоносная программа поддерживает следующие команды, которые принимаются через Telegram:

- info — сбор предварительной информации о зараженной системе;

- setmtoken — задать значение токена;

- setbtoken — задать новый токен бота;

- setinterval — задать временной интервал между запросами к Telegram-каналу;

- setleep — установить период времени, в течение которого малварь должна находиться в спящем режиме;

- upgrade — обновление до новой версии;

- exit — завершить выполнение вредоносной программы;

- uninstall — удалить себя;

- sendfile — отправить файл с зараженной машины на управляющий сервер.

Второй вредонос, DLRAT, представляет собой троян и загрузчик, который Lazarus использует для внедрения дополнительных полезных нагрузок в зараженную систему.

Первым делом DLRAT выполняет на устройстве жестко закодированные команды для сбора предварительной информации о системе (данные об ОС, MAC-адресе сети и так далее) и отправляет собранные данные на свой управляющий сервер. В ответ сервер сообщает внешний IP-адрес жертвы и одну из следующих команд для выполнения:

- deleteme — удалить вредоносную программу из системы с помощью BAT-файла;

- download — скачать файлы из указанного удаленного источника;

- rename — переименовать файлы в зараженной системе;

- iamsleep — перевести малварь в спящий режим на заданный период времени;

- upload — загрузить файлы на C&C-сервер;

- showurls — пока не реализовано.

Наконец, аналитики Cisco обнаружили BottomLoader, загрузчик малвари, который получает и выполняет полезную нагрузку с жестко заданного URL с помощью PowerShell, а также закрепляется в системе путем изменения каталога Startup.

Кроме того, BottomLoader тоже позволяет передавать файлы из зараженной системы на управляющий сервер, что дает хакерам определенную операционную гибкость.

Атаки, обнаруженные экспертами, связаны с использованием критической уязвимости Log4Shell (CVE-2021-44228). Хотя с момента ее обнаружения и исправления прошло больше двух лет, Log4Shell по-прежнему представляет собой серьезную проблему, так как далеко не все устанавливают патчи вовремя.

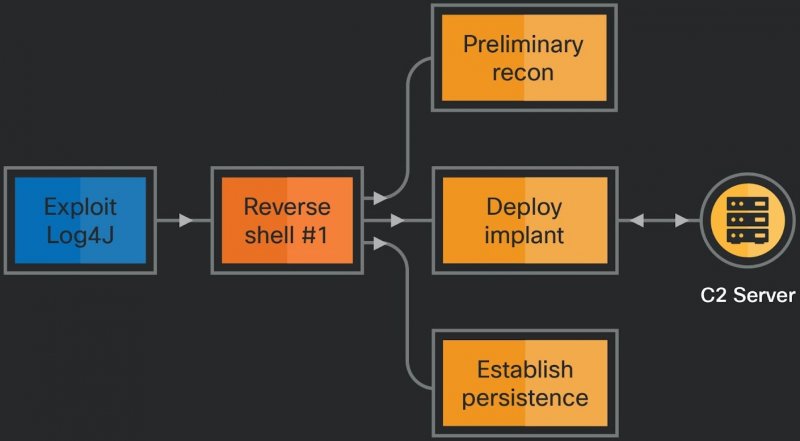

Целью атак Lazarus были публично доступные серверы VMWare Horizon, использующие уязвимую версию библиотеки Log4j, что позволяло злоумышленникам осуществлять удаленное выполнение кода.

После компрометации хакеры развертывали в системе прокси-инструмент для постоянного доступа к взломанному серверу, выполняли разведывательные команды, создавали новые учетные записи администраторов и использовали такие инструменты для кражи учетных данных, как ProcDump и MimiKatz.

На втором этапе атаки группировка разворачивала в системе NineRAT, как уже было описано выше.

Аналитики Cisco полагают, что Lazarus, вероятно, снабжает другие группировки и кластеры, данными, собранными при помощи NineRAT. Это предположение основано на том, что NineRAT в некоторых случаях выполняет «повторный фигнерпринтинг» системы, то есть может выполнять сбор данных для разных группировок.