✔Krasue RAT атакует серверы Linux и использует руткиты - «Новости»

Специалисты Group-IB обнаружили трояна удаленного доступа Krasue, нацеленного на Linux-системы телекоммуникационных компаний. Малвари удавалось остаться незамеченной с 2021 года.

В бинарный файл Krasue входят семь вариантов руткита, который поддерживает несколько версий ядра Linux и основан на коде трех проектов с открытым исходным кодом. По словам исследователей, основная функция этой вредоносной программы заключается в сохранении доступа к зараженному хосту, что может свидетельствовать о том, что она распространяется через ботнет или продается брокерами доступов другим злоумышленникам, стремящимся проникнуть в сети определенных организаций.

Пока неясно, как именно распространяется малварь, однако она может развертываться после эксплуатации уязвимости, бтурфорса учетных данных или даже загружаться из стороннего источника в виде пакета или бинарного файла, маскирующегося под легитимный продукт.

Судя по всему, пока жертвами Krasue стали только телекоммуникационные компании в Таиланде.

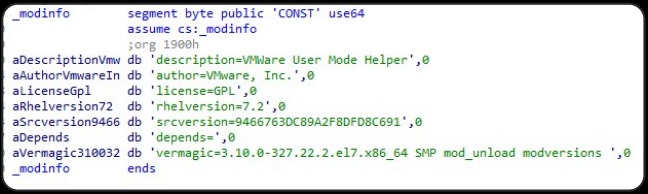

Анализ, проведенный специалистами, показал, что руткит в бинарном файле Krasue RAT представляет собой модуль ядра Linux (LKM), который после выполнения маскируется под неподписанный драйвер VMware.

Эксперты отмечают, что руткиты на уровне ядра сложно обнаружить и удалить, поскольку они работают на том же уровне безопасности, что и ОС. Руткит поддерживает ядро Linux версий 2.6x/3.10.x, что позволяет ему оставаться незамеченным, поскольку старые Linux-серверы обычно имеют слабую защиту.

Изучив код малвари, исследователи определили, что Krasue основан на трех опенсорсных LKM-руткитах: Diamorphine, Suterusu и Rooty, которые доступны по меньшей мере с 2017 года.

Krasue способен скрывать или раскрывать порты, делать процессы невидимыми, предоставлять root-привилегии и запускать команду kill для любого процесса. Также он может заметать следы, скрывая связанные с вредоносным ПО файлы и каталоги.

Group-IB обнаружила девять различных C&C IP-адресов, жестко закодированных в Krasue, причем один из них использовал порт 554, который часто встречается в соединениях RTSP (Real Time Streaming Protocol). Так как использование application-level протокола RTPS для связи с управляющими серверами не слишком распространено, это может рассматривать как особенность Krasue.

Хотя пока об атрибуции малвари ничего неизвестно, исследователи сообщают, что в коде обнаружились некоторые совпадения с другим Linux-вредоносом под названием XorDdos. В Group-IB считают, что у двух семейств малвари может быть общий автор или оператор. Также возможно, что разработчик Krasue имел доступ к коду XorDdos.