✔Червь-майнер StripedFly обладает возможностями для шпионажа и заразил более миллиона систем - «Новости»

Исследователи обнаружили ранее неизвестную и сложную малварь StripedFly. С 2017 года ее жертвами стали более миллиона пользователей по всему миру, и она используется до сих пор (хотя и менее активно). Ранее считалось, что малварь представляет собой обычный майнер, однако выяснилось, что это сложная угроза с многофункциональным работоспособным фреймворком.

Специалисты «Лаборатории Касперского» рассказывают, что в 2022 году были обнаружены два инцидента с использованием StripedFly. Оба оказались связаны с системным процессом wininit.exe в Windows, в котором была замечена последовательность кода, которая ранее использовалась в малвари Equation.

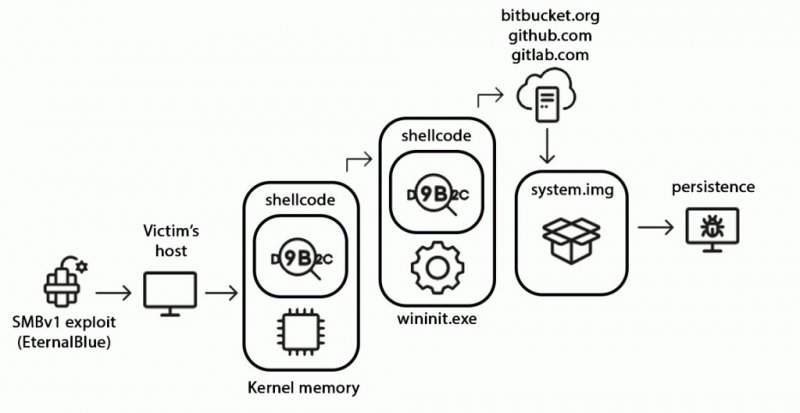

Схема атаки StripedFly

Анализ показал, что вредоносный код загружал и выполнял дополнительные файлы (например, PowerShell-скрипты) с легитимных хостинговых сервисов, включая Bitbucket, GitHub и GitLab.

Хотя активность найденных образцов продолжалась как минимум с 2017 года, она не была сразу досконально изучена, поскольку изначально ее ошибочно приняли за обычный криптовалютный майнер. Лишь после всестороннего исследования выяснилось, что майнер — это лишь часть более сложной мультиплатформенной структуры с множеством плагинов.

Исследователи пришли к выводу, что множество модулей позволяет злоумышленникам использовать StripedFly в рамках APT-атак, как криптовалютный майнер или даже программу-вымогатель. Соответственно, существенно расширяется список возможных мотивов злоумышленников — от извлечения финансовой выгоды до шпионажа.

При этом в отчете отмечается, что стоимость криптовалюты Monero, добываемой с помощью вредоносного модуля, на пике 9 января 2018 года достигла 542,33 долларов США (для сравнения, в 2017 году ее цена была около 10 долларов). Сейчас, в 2023 году, стоимость криптовалюты держится на уровне 150 долларов.

Применение майнера рассматривается исследователями как отвлекающий маневр, а основными целями злоумышленников названы кража данных и взлом систем с помощью других модулей. Причем модуль для майнинга — это ключевой фактор, из-за которого угрозу долгое время не получалось полноценно обнаружить.

Помимо майнинга у злоумышленников есть много возможностей для скрытого шпионажа за жертвами. Малварь собирает учетные данные каждые два часа: это могут быть логины и пароли для входа на сайт или для подключения к Wi-Fi, либо персональные данные человека, включая имя, адрес, номер телефона, место работы и должность. Также StripedFly может незаметно делать скриншоты на устройстве жертвы, получить полный контроль над ним и даже записывать голосовые данные с микрофона.

Интересно, что источник первичного заражения долгое время оставался неизвестным. Дальнейшее исследование показало, что злоумышленники используют для этого собственную реализацию эксплоита EternalBlue «SMBv1».

Так, итоговая полезная нагрузка StripedFly (system.img) включает кастомный облегченный клиент Tor для защиты сетевых коммуникаций от перехвата (управляющий сервер расположен в Tor), может отключать протокол SMBv1, а также распространяться на другие устройства под управлением Windows и Linux с помощью SSH и уже упомянутого эксплоита EternalBlue.

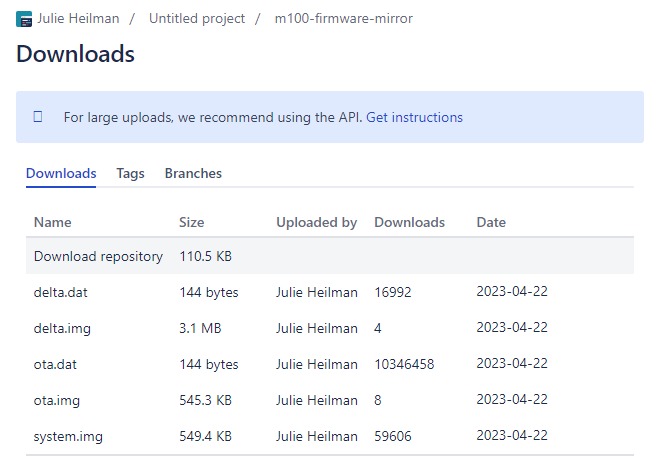

Репозиторий Bitbucket, поставляющий полезную нагрузку последнего этапа в системы Windows, свидетельствует о том, что с апреля 2023 года по сентябрь 2023 года было произведено около 60 000 заражений.

По оценке экспертов, с февраля 2022 года StripedFly заразил не менее 220 000 Windows-систем, однако статистика за более ранний период недоступна, а сам репозиторий был создан в 2018 году. В итоге, по мнению исследователей, суммарно StripedFly заразил уже не менее миллиона устройств.

Также стоит отметить, что исследователи обнаружили связь StripedFly со старым шифровальщиком ThunderCrypt, появившимся еще в 2017 году. В частности, оба вредоноса используют одну и ту же кодовую базу, а также взаимодействуют с одним и тем же управляющим сервером, расположенным по адресу ghtyqipha6mcwxiz[.] onion:1111.

По функциональности и набору модулей ThunderCrypt оказался удивительно похож на StripedFly. Здесь тоже есть и Tor-клиент, и хранилище конфигураций, и модуль обновления/удаления малвари, и модуль для проведения разведки. Есть лишь одно заметное исключение — отсутствие модуля заражения SMBv1.

«Какова же истинная цель [StripedFly]? Это остается загадкой. Хотя вымогатель ThunderCrypt предполагает наличие финансового мотива у его авторов, возникает вопрос, почему они не выбрали более прибыльный путь. Как правило, авторы вымогателей собирают анонимные выкупы, но этот случай, похоже, является исключением.

Вопрос остается открытым, и ответ на него знают только те люди, которые создали эту загадочную вредоносную программу. Трудно принять идею, что столь сложное и профессионально разработанное вредоносное ПО может служить столь тривиальным целям, учитывая, что все улики говорят об обратном», — заключают аналитики.