✔Малварь KmsdBot научилась атаковать IoT-устройства - «Новости»

Эксперты предупредили, что обновленная версия ботнета KmsdBot теперь атакует устройства интернета вещей (IoT), расширяя свои возможности и поверхность атак.

Впервые специалисты Akamai задокументировали малварь KmsdBot осенью 2022 года. KmsdBot представляет собой вредоноса, написанного на Go, который использует SSH для проникновения в системы жертв и занимается майнингом криптовалюты, а также проведением DDoS-атак. Тогда отмечалось, что атаки KmsdBot затрагивают самые разные компании, от игровых, до производителей люксовых автомобилей и ИБ-фирм.

Как теперь пишут исследователи, новая версия KmsdBot, которую они наблюдают с 16 июля 2023 года, появилась через несколько месяцев после того, как выяснилось, что ботнет сдается в аренду другим преступникам для DDoS-атак по найму.

Специалист Akamai Ларри Кэшдоллар (Larry Cashdollar) сообщает, что теперь бинарник малвари обладает поддержкой Telnet-сканирований, а также получил поддержку большего количества архитектур, обычно встречающихся в устройствах интернета вещей.

«Как и сканер SSH, сканер Telnet вызывает функцию, которая генерирует случайный IP-адрес, — рассказывает Кэшдоллар. — Затем он пытается подключиться к порту 23 на этом IP-адресе. Однако сканер Telnet не останавливается на прослушивании или непрослушивании порта 23, а проверяет, содержит ли принимающий буфер данные».

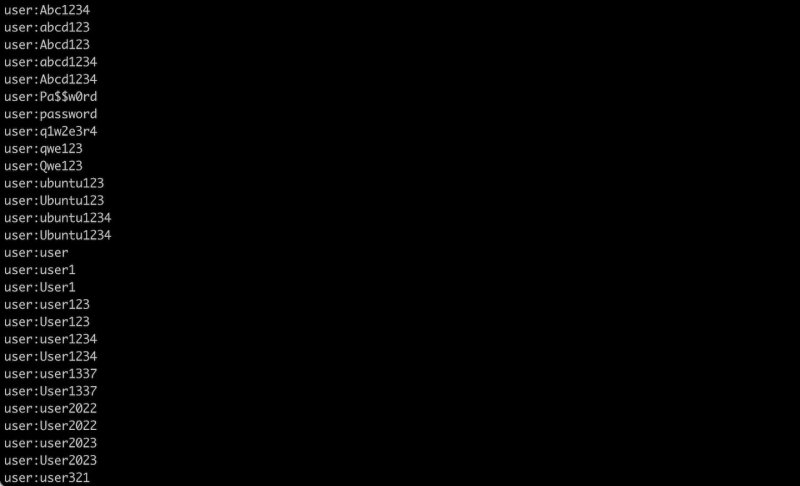

Атака на Telnet осуществляется с помощью текстового файла (telnet.txt), содержащего список часто используемых слабых паролей, а также их комбинаций для широкого спектра приложений, ведь во многих IoT-устройствах учетные данные по умолчанию не меняются.

Отрывок из файла telnet.txt

«С технической точки зрения добавление возможности сканирования Telnet свидетельствует о расширении зоны атак ботнета, позволяя ему атаковать более широкий круг устройств», — резюмирует специалист.