✔Ботнет FritzFrog снова активен - «Новости»

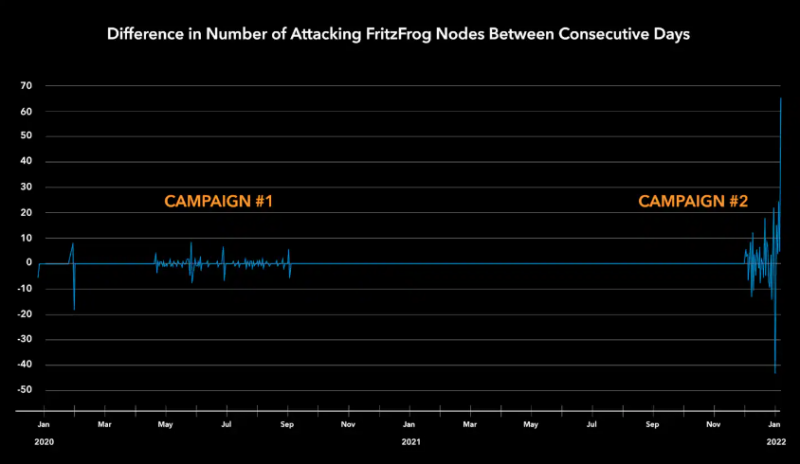

P2P-ботнет FritzFrog, обнаруженный исследователями еще в 2020 году, а затем прекративший свою деятельность, вернулся в строй, а его атаки стали гораздо интенсивнее.

Напомню, что в 2020 году ботнет был замечен экспертами компании Guardicore Labs (ныне подразделение компании Akamai). Тогда он активно атаковал SSH-серверы, принадлежащие правительственным, образовательным, финансовым, медицинским и телекоммуникационным организациям и учреждениям по всему миру, и от этих взломов пострадали известные университеты в США и Европе, а также железнодорожная компания.

В 2020 году основной целью FritzFrog была добыча криптовалюты Monero. Для этого в зараженных системах разворачивался майнер XMRig, подключенный к пулу web.xmrpool.eu через порт 5555. Однако к концу года активность ботнета полностью прекратилась по никому неизвестным причинам.

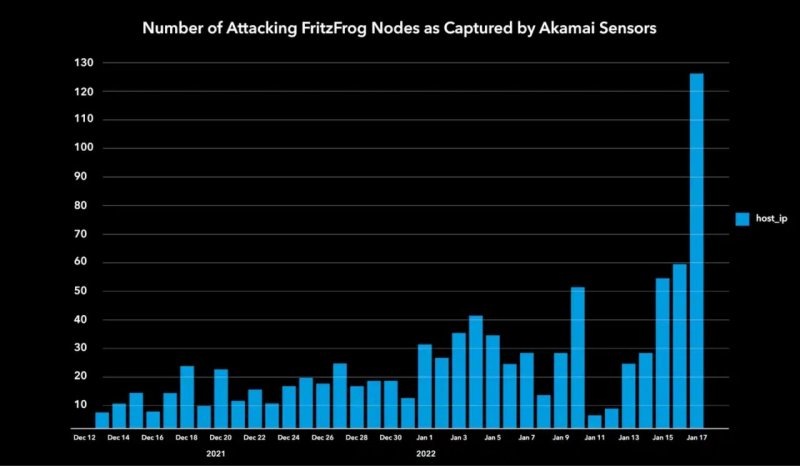

Как теперь сообщают аналитики компании Akamai, в декабре 2021 года FritzFrog вернулся с улучшенным кодом, а его атаки стали куда интенсивнее. Ботнет по-прежнему брутфорсит SSH для заражения новых систем и по-прежнему использует P2P-архитектуру для управления зараженными хостами. Среди обнаруженных в коде изменений аналитики отмечают:

- добавление поддержки Tor-прокси для маскировки брутфорс-атак;

- использование протокола SCP для копирования себя во взломанные системы;

- появление черного списка, куда входят серверы, которые нельзя заражать (в основном это недорогие системы с ограниченными ресурсами: устройства Raspberry Pi или образы EC2 с низким уровнем ресурсов на AWS);

- подготовка ботнета для атак на сайты WordPress.

Как и раньше, после взлома злоумышленники используют полученный доступ для майнинга криптовалюты Monero. Akamai сообщает, что уже фиксирует около 500 инцидентов в день, а в общей сложности ботнет заразил более 1500 систем.

Приблизительно 37% зараженных машин расположены в Китае, но жертвами FritzFrog становятся компании и организации по всему миру, из-а чего аналитики считают, что атаки ботнета случайны, то есть хакеры не проводят тщательный отбор своих будущих жертв.

«[Атаки приходятся] на серверные машины, принадлежащие организациям разного размера и из разных секторов, включая здравоохранение, образование и правительственные учреждения. Мы обнаружили зараженные машины в сети европейских телеканалов, у российского производителя медицинского оборудования и в нескольких университетах Восточной Азии», — сообщают в компании.