✔Число участников хактивистского проекта DDoSia возросло на 2400% - «Новости»

Аналитики компании Sekoia сообщили, что краудсорсинговый DDoS-проект DDoSia, в рамках которого русскоязычная хак-группа платила добровольцам за участие в атаках на западные организации, менее чем за год вырос на 2400%. В настоящее время в атаках принимают участие более 10 000 человек.

Впервые ИБ-эксперты заметили DDoSia осенью 2022 года. Тогда компания Radware сообщала, проект был запущен в августе 2022 года группировкой NoName057(16), которая появилась в марте текущего года. Эта группировка создала в Telegram проект DDoSia, где операторы разместили ссылку на GitHub с инструкциями для потенциальных «волонтеров».

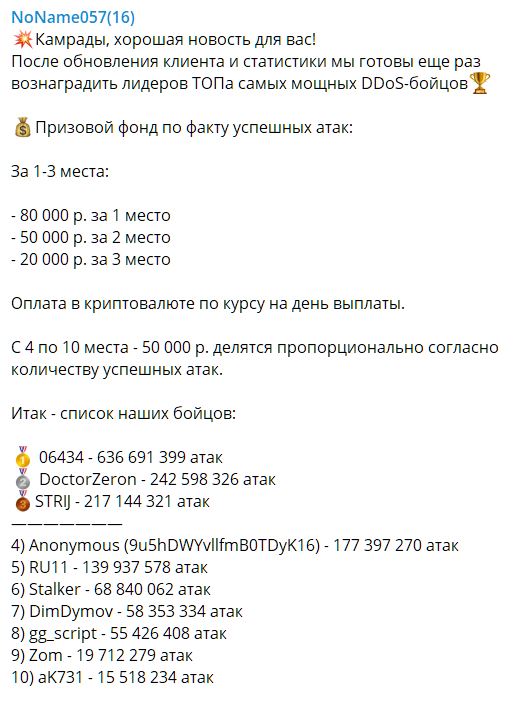

Добровольцам DDoSia предлагалось зарегистрироваться через Telegram, чтобы получить ZIP-архив с малварью (dosia.exe), которая содержит уникальный ID для каждого пользователя. Самой интересной особенностью этого проекта был тот факт, что участники могли связать свой ID с криптовалютным кошельком и получать деньги за участие в DDoS-атаках. Причем оплата была пропорциональна мощностям, которые предоставляет конкретный участник.

Как теперь рассказывают эксперты Sekoia, за прошедшее время платформа DDoSia значительно выросла и теперь насчитывает около 10 000 активных участников, которые вносят свой вклад в DDoS-атаки. При этом на основной Telegram-канал хакеров (всего их семь) уже подписано более 45 000 человек.

Помимо роста сообщества (что способствует усилению атак DDoSia) платформа улучшила свой инструментарий и теперь предоставляет бинарники для всех основных ОС, расширяя охват аудитории.

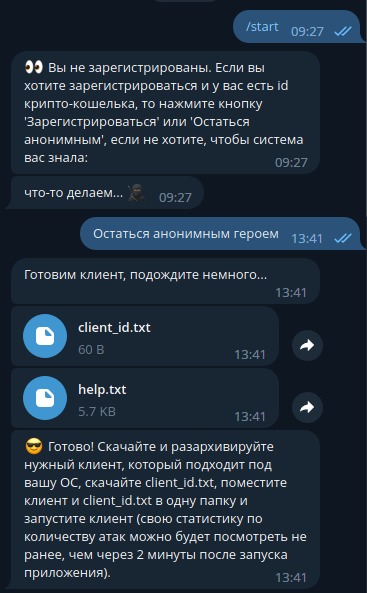

Регистрация новых пользователей полностью автоматизирована благодаря Telegram-боту, который поддерживает только русский язык. Новые участники начинают с предоставления адреса кошелька TON (Telegram Open Network) для получения криптовалюты, и в ответ на это бот создает уникальный ID клиента и предоставляет текстовый файл справки.

Далее новые участники получают ZIP-архив, содержащий инструмент для атак. По состоянию на 19 апреля 2023 года архив включал следующие файлы:

• d_linux_amd64 - исполняемый файл ELF 64-бит LSB, x86-64;

• d_linux_arm — 32-битный исполняемый файл ELF LSB, ARM;

• d_mac_amd64 — 64-битный исполняемый файл Mach-O x86-64;

• d_mac_arm64 — 64-битный исполняемый файл Mach-O arm64;

• d_windows_amd64.exe — исполняемый файл PE32+ (консоль) x86-64 для Microsoft Windows;

• d_windows_arm64.exe — исполняемый файл PE32+ (консоль) Aarch64 для Microsoft Windows.

Для выполнения этих полезных нагрузок текстовый файл с ID клиента должен быть помещен в ту же папку, что и сами полезные нагрузки, что затрудняет несанкционированное выполнение файлов ИБ-экспертами и другими «посторонними личностями».

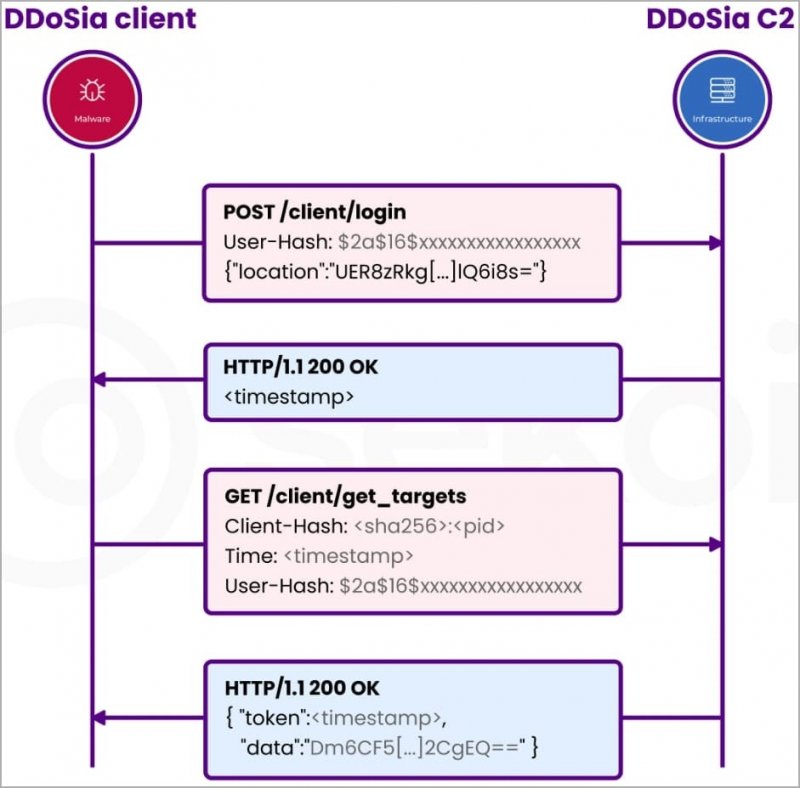

После этого клиент DDoSia запускает приглашение командной строки, где перечислены цели, полученные с C&C-сервера проекта в зашифрованном виде, и позволяет принять участие в направленной на конкретную цель DDoS-атаке.

Эксперты изучили 64-битный исполняемый файл Windows и обнаружили, что это бинарник, написанный на Go, использующий алгоритмы шифрования AES-GCM для связи с управляющим сервером. C&C-сервер передает клиенту DDoSia ID цели, IP-адрес хоста, тип запроса, порт и другие параметры атаки в зашифрованном виде, и все это затем расшифровывается локально.

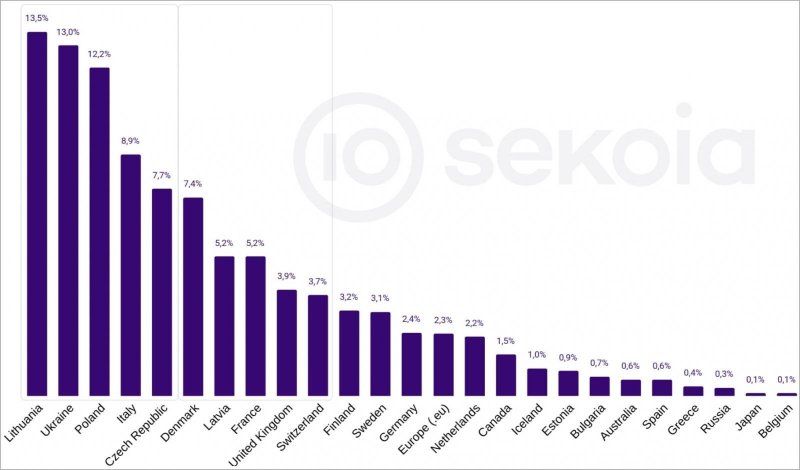

Исследователи Sekoia собрали данные о некоторых целях DDoSia за период с 8 мая по 26 июня 2023 года, которые сообщал участникам атак управляющий сервер. В основном группировки и ее «волонтеров» были организации из Литвы, Украины и Польши, на которые пришлось 39% от общей активности проекта.

Также аналитики отметили, что за указанный период DDoSia атаковала в общей сложности 486 различных сайтов, а в мае и июне сосредоточилась на атаках на образовательные платформы, что, по мнению экспертов, может привести к срыву экзаменов.

Исследователи резюмируют, что проект DDoSia продолжает расти и уже достиг достаточно больших размеров, чтобы создавать серьезные проблемы для своих целей.