✔ФБР связало северокорейских хакеров со взломом Harmony и кражей 100 млн долларов - «Новости»

ФБР официально связало взлом кроссчейн-моста Harmony Horizon с кибершпионской группировкой Lazarus, связанной с правительством Северной Кореи. Ограбление, произошедшее летом прошлого года, привело к краже криптовалютных активов на сумму 100 млн долларов.

В прошлом году, вскоре после того как злоумышленники перехватили управление контрактом MultiSigWallet и использовать его для перевода большого количества токенов на свои адреса, блокчейн-аналитики компании Elliptic связали атаку с активностью Lazarus, заметив, что украденные средства перемещались на кошельки, ранее уже соотнесенные с этой группой.

Теперь специалисты ФБР официально подтвердили, что выводы ИБ-экспертов были верны: за этой атакой стояли северокорейские хакеры из группировок Lazarus (APT38). По информации правоохранителей, северокорейские хак-группы крадут и отмывают виртуальную валюту для поддержки государственных программ по созданию баллистических ракет и оружия массового уничтожения.

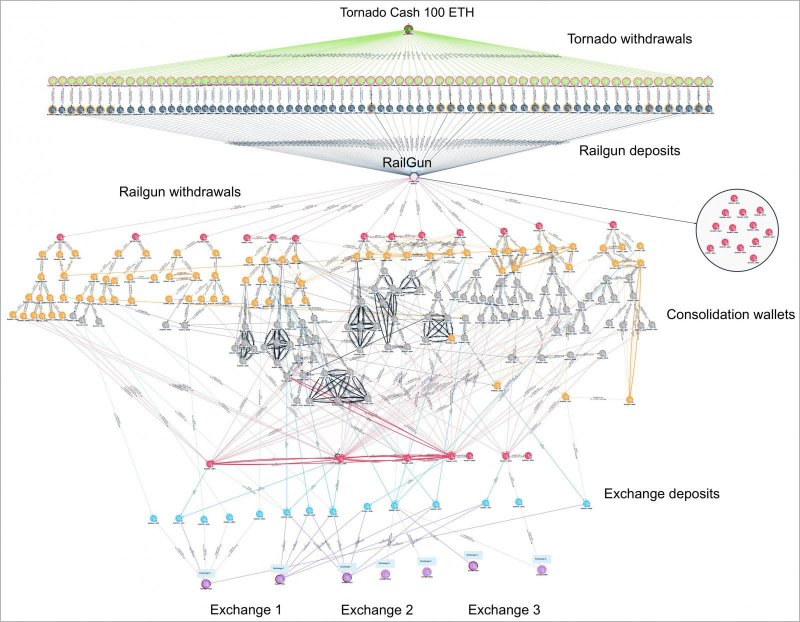

Связь Lazarus с ограблением удалось выявить благодаря одной из попыток отмыть похищенные активы, предпринятой хакерами на прошлой неделе. Сообщается, что 13 января 2023 года злоумышленники попытались перевести 41 000 ETH (около 63,5 млн долларов) через Railgun, который используют в качестве замены недавно попавшему под санкции криптовалютному миксеру Tornado Cash, прежде чем конвертировать средства в BTC и выводить на множество адресов на трех криптовалютных биржах.

Схема отмывания средств

Было установлено, около 350 адресов находятся под непосредственным контролем Lazarus, и часть ворованных средств в итоге была заморожена на счетах бирж Binance и Huobi. Впрочем, основная часть активов по-прежнему остается под контролем хакеров в этих кошельках:

- 1BK769SseNefb6fe9QuFEi8W4KGbtP8gi3;

- 15FcqYRbwh2JsRUyBjvZ4jJ2XAD3pycGch;

- 1HwSof6jnbMFpfrRRa2jvydYdopkkGB4Sn;

- 15emeZ7buVegqhYh9PekH7cwFEJcCeVNpS;

- 3MSbCJCYtx5sj1nkzD4AMEhhvvviXBc8XJ;

- 17Z79rZpkk8kUiJseg5aELwYKaoLnirMUn;

- bc1qp2vvntdedxw4xwtyd4y3gc2t9ufk6pwz2ga4ge;

- 3P9WebHkiDxCi8LDXiRQp8atNEagcQeRA3;

- 37fnBxofDeph2fpBZxZKypNkwdXAt9nT6F;

- 185NxhFAmKZrdwn9rVga3kqbvDP4FkbTNw;

По информации властей, в ходе этой атаки, а также во время атаки на Axie Infinity и сайндчейн Ronin, хакеры использовали малварь TraderTraitor, нацеленную на компрометацию машин сотрудников целевых компаний. Этот вредонос обычно доставляется жертвам при помощи социальной инженерии (по электронной почте или через личные сообщения), будучи замаскирован под предложения о высокооплачиваемой работе.

Малварь написана на кроссплатформенном jаvascript, который запускается внутри Electron, и способна развернуть вторичные полезные нагрузки как в системах под управлением Windows, так и macOS (в зависимости от платформы, используемой скомпрометированным сотрудником).

Известно, что помимо криптовалютных платформ, Lazarus использовала этого вредоноса для атак на компании игрового и финансового секторов.