✔Малварь CloudMensis атакует пользователей macOS - «Новости»

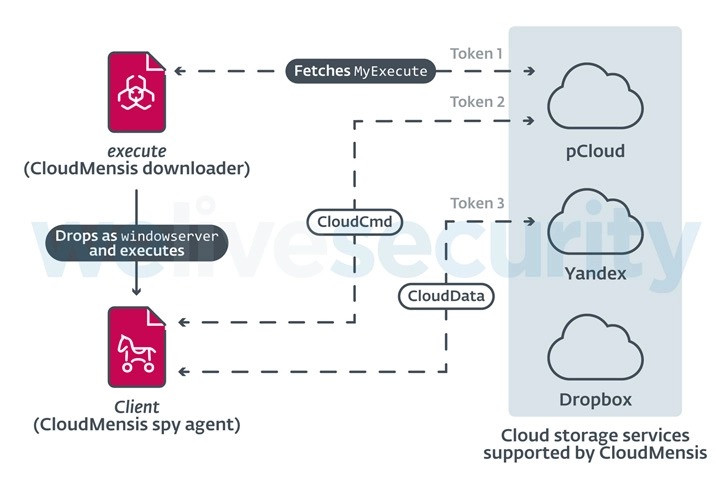

Эксперты компании ESET обнаружили вредоноса CloudMensis, который применяется для создания бэкдоров на устройствах под управлением macOS и последующей кражи информации. Своим названием малварь обязана тому, что использует облачные хранилища pCloud, Dropbox и «Яндекс.Диск» в качестве управляющих серверов.

Возможности CloudMensis свидетельствуют о том, что основной целью его операторов является сбор конфиденциальной информации с зараженных машин. Так, вредонос способен делать снимки экрана, похищать документы, перехватывать нажатия клавиш, а также составлять списки писем, вложений и файлов, хранящихся на съемных носителях.

CloudMensis поддерживает десятки разных команд, что позволяет его операторам выполнять самые разные действия на зараженных машинах:

- изменять в конфигурации малвари поставщика облачного хранилища и токены аутентификации, расширения файлов, которые представляют интерес, частоту опроса облачного хранилища и так далее;

- составлять список запущенных процессов;

- осуществить захват экрана;

- составлять список писем и вложений;

- составлять список файлов на съемном носителе;

- запускать шелл-команды и загрузить результат в облачное хранилище;

- скачивать и выполнить произвольные файлы.

Согласно анализу ESET, злоумышленники заразили первый Mac еще 4 февраля 2022 года. С тех пор они лишь время от времени использовали бэкдор для компрометации других машин, что намекает на таргетированный характер этой кампании.

Интересно, что после развертывания CloudMensis способен обойти систему Transparency Consent and Control (TCC), которая спрашивает пользователя, нужно ли предоставить приложению разрешение, чтобы делать скриншоты или следить за нажатиями клавиш. Механизм TCC предназначен для блокировки доступа к конфиденциальным пользовательским данным, позволяя пользователям macOS самим настраивать параметры конфиденциальности для различных приложений и устройств (включая микрофоны и камеры).

Правила, созданные пользователем, сохраняются в базе данных, защищенной System Integrity Protection (SIP) , а это гарантирует, что изменить их сможет только демон TCC. Таким образом, если пользователь отключил SIP в системе, CloudMensis выдаст себе нужные разрешения, попросту добавив новые правила в TCC.db.

Однако даже если SIP включен, а на машине установлена любая версия macOS Catalina до 10.15.6, CloudMensis все равно может получить нужные права, воспользовавшись уязвимостью в CoreFoundation, которая имеет идентификатор CVE-2020–9934 и была исправлена Apple два года назад. Этот баг вынудит демона TCC (tccd) загрузить базу данных, в которую CloudMensis может записывать.

Вектор заражения, а также цели хакеров пока остаются неизвестными, но исследователи пишут, что, судя по тому, как злоумышленники обращаются с Objective-C, они практически незнакомы с macOS. При этом эксперты признают, что CloudMensis — это все равно мощный шпионский инструмент, который может представлять серьезную угрозу для потенциальных жертв.

«Использование уязвимостей для обхода защитных механизмов указывает на то, что операторы вредоносного ПО активно пытаются максимизировать успех своих шпионских операций, — говорят эксперты. — В то же время, в ходе нашего исследования не было обнаружено никаких 0-day, используемых этой группой».