✔Инфостилер Mars распространяется через рекламу OpenOffice в Google - «Новости»

Недавно появившийся инфостилер Mars еще только набирает популярность в хакерской среде, а аналитики уже отмечают первые масштабные кампании с его использованием.

Mars представляет собой переработанную версию малвари Oski, разработка которой была прекращена в 2020 году. Вредонос обладает широкими возможностями в области кражи информации и атакует весьма широкий спектр приложений, включая популярные браузеры, плагины двухфакторной аутентификации, а также множество расширений и кошельков для работы с криптовалютами.

Также Mars собирает и отправляет своим операторам следующую информацию о системе жертвы:

- IP-адрес и страна;

- путь к EXE-файлу;

- местное время и часовой пояс;

- язык системы;

- языковая раскладка клавиатуры;

- ноутбук или десктоп;

- модель процессора;

- имя компьютера;

- имя пользователя;

- имя компьютера в домене;

- идентификатор машины;

- GUID;

- установленные программы и их версии.

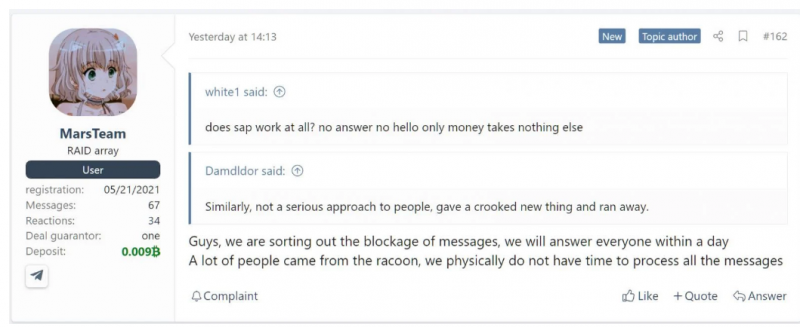

Админка Mars

До недавнего времени Mars, рекламируемый на многих хакерских форумах по цене от 140 до 160 долларов за пожизненную лицензию, рос довольно медленно, но, похоже, недавнее закрытие Raccoon Stealer вынудило хакеров искать альтернативы и обратить внимание на Mars. Дошло до того, что авторы вредоноса писали, что едва справляются с наплывом новых клиентов.

Чаще всего эта малварь распространяется через спамерские письма, содержащие исполняемый файл в архиве, ссылку для скачивания или вредоносный документ. Однако порой Mars распространяется и через мошеннические сайты. Одну из таких кампаний, которых определенно становится больше после наплыва клиентов, обнаружили эксперты компании Morphisec. По их данным, малварь использует рекламу Google Ads, чтобы выводить сайты-клоны опенсорсного OpenOffice на верхние позиции в результатах поиска в Канаде.

Установщик OpenOffice на таком фальшивом сайте представляет собой исполняемый файл Mars, упакованный с помощью криптора Babadeda или загрузчика Autoit.

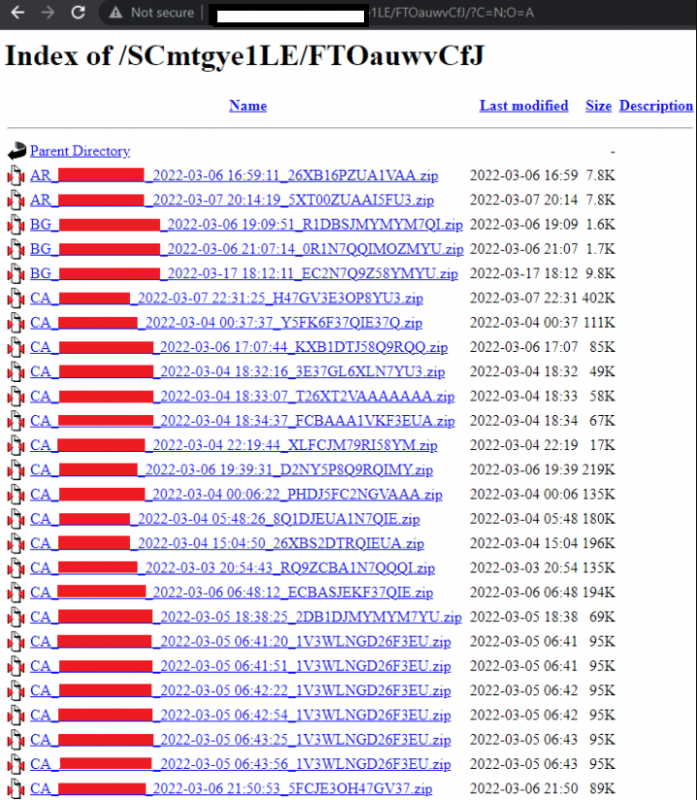

Интересно, что вскоре после релиза Mars появилась и взломанная версия малвари с инструкцией, в которой есть серьезные недостатки. В частности, она предписывает настроить полный доступ (777) ко всему проекту, включая каталог с логами жертв.

Логи представляют собой файл ZIP, содержащий данные, украденные малварью у пользователей и загруженные на управляющий сервер. Неточность в инструкции привела к тому, что злоумышленники неправильно настраивают свою среду, открывая всему миру важную информацию.

Исследователи выяснили, что в рамках упомянутой выше кампании украденная информация включала данные автозаполнения браузера, данные о расширении браузера, информацию о банковских картах, IP-адрес, код страны и часовой пояс.

Поскольку следовавший инструкции оператор малвари заразил копией Mars и самого себя (по видимому, во время отладки), его личные данные тоже оказались раскрыты. Этот просчет позволил экспертам Morphisec связать атаки с русскоязычным пользователем, обнаружив его аккаунты на GitLab, украденные учетные данные, используемые для оплаты Google Ads, и многое другое.

Команда Morphisec Labs сообщает, что в общей сложности ей удалось выявить более 50 зараженных пользователей доменов, скомпрометировавших доменные пароли своих компаний. Подавляющее большинство жертв — это студенты, преподаватели и создатели контента, которые искали легитимные приложения, но вместо них получали малварь.

Также Morphisec удалось выделить учетные данные, которые привели к полной компрометации неназванного поставщика инфраструктурных решений из Канады и ряда известных канадских сервисных компаний. Эксперты уже связались с пострадавшими и уведомили об случившемся власти.