✔Обнаружен вредоносный PowerShell-скрипт, написанный ИИ - «Новости»

Аналитики Proofpoint считают, что злоумышленники используют для распространения инфостилера Rhadamanthys PowerShell-скрипт, созданный при помощи ИИ (например, ChatGPT компании OpenAI, Gemini компании Google или CoPilot компании Microsoft).

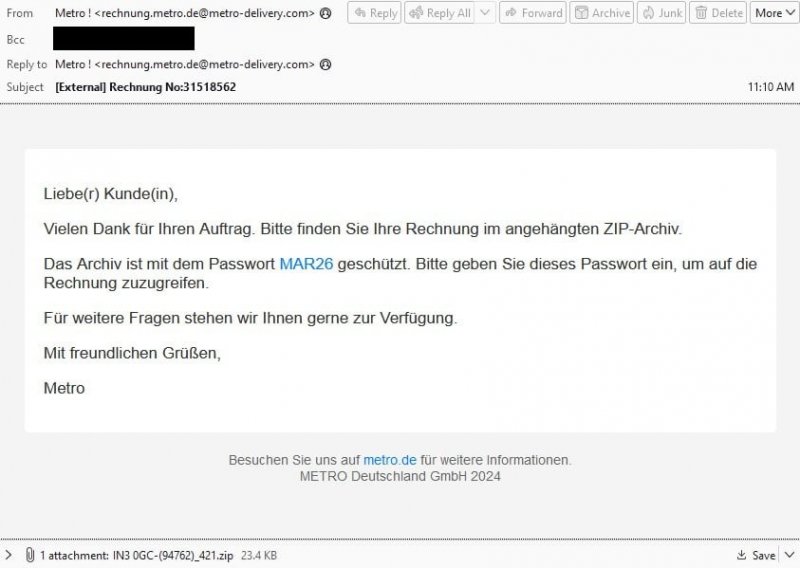

Изученный специалистами скрипт использовался в марте текущего года, в рамках фишинговой кампании, нацеленной на десятки организаций в Германии. По данным исследователей, в этой почтовой кампании хакеры выдавали себя за представителей Metro cash-and-carry, используя инвойсы в качестве приманки.

Вредоносное письмо

Судя по всему, обнаруженная активность связана с хакерской группой TA547 (она же Scully Spider), которая к тому же выступает брокером первоначальных доступов.

Scully Spider активны как минимум с 2017 года, и за эти годы они распространяли самую разную малварь для Windows (ZLoader/Terdot, Gootkit, Ursnif, Corebot, Panda Banker и Atmos), а также для Android (Mazar Bot и Red Alert).

Но в последнее время группа переключилась на модульный инфостилер Rhadamanthys, который постоянно расширяет свои возможности по сбору и краже данных (из буфера обмена, браузера, cookie). Этот стилер распространяется среди киберпреступных групп с сентября 2022 года по модели malware-as-a-service (MaaS, «Малварь-как-услуга»).

По данным Proofpoint, письма злоумышленников содержали ZIP-архив, защищенный паролем MAR26, в котором находился вредоносный файл .LNK. Обращение к файлу ярлыка запускало PowerShell для выполнения удаленного скрипта.

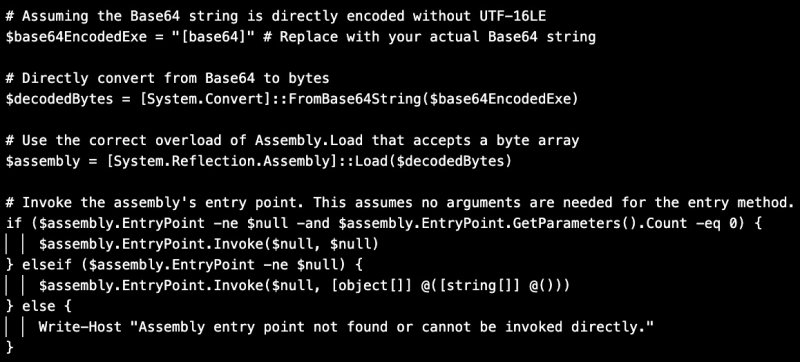

Анализируя PowerShell-скрипт, загружающий Rhadamanthys, исследователи заметили, что тот содержит множество символов «#», за которыми следуют отдельные комментарии для каждого компонента, что нечасто встречается в коде, написанном человеком. Эксперты пишут, что такое скорее характерно для кода, созданного генеративным ИИ, например, ChatGPT, Gemini или CoPilot.

Хотя специалисты не уверены до конца, что PowerShell-скрипт написан при помощи LLM, его содержимое наводит на мысль о том, что теперь TA547 использует генеративный ИИ для написания или переработки своих инструментов. К тому же сами исследователи попробовали создать аналогичный скрипт с помощью LLM и пришли к выводу, что скрипт TA547 тоже мог быть сгенерирован ИИ.

Например, по словам исследователей, разработчики обычно прекрасно пишут код, но их комментарии зачастую малопонятны и содержат грамматические ошибки.

«PowerShell-скрипт, предположительно созданный LLM, тщательно закомментирован с безупречной грамматикой. Почти каждая строка кода сопровождается соответствующим комментарием», — отмечают в Proofpoint.