✔Российские хакеры используют чаты Microsoft Teams для фишинга - «Новости»

Microsoft утверждает, что хакерская группа APT29 (она же Midnight Blizzard, Nobelium и Cozy Bear) атаковала десятки организаций и правительственных учреждений по всему миру, используя для фишинга Microsoft Teams. «Текущее расследование показывает, что эта кампания затронула менее 40 уникальных международных организаций», — сообщила Microsoft.

В компании говорят, что по атакованным организациям можно судить о шпионских целях Midnight Blizzard. Так, кампании хакеров были направлены на правительственные и неправительственные организации, ИТ-сектор, технологии, дискретное производство, а также медиа.

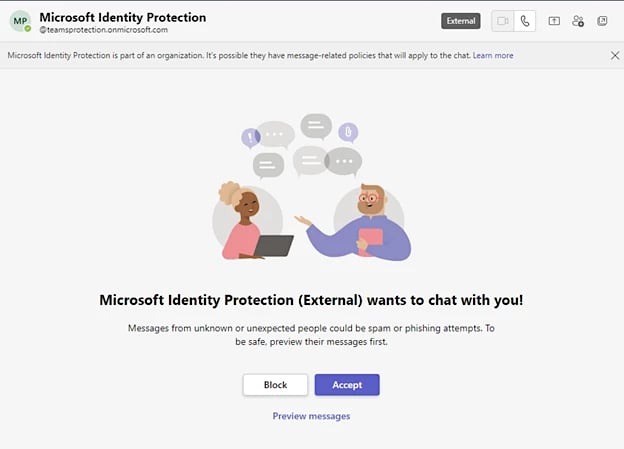

С помощью ранее взломанных тенантов Microsoft 365, обычно принадлежащих малым предприятиям, злоумышленники создавали новые домены, замаскированные под техническую поддержку. Атакующие переименовывали взломанные учетные записи и добавляли новых пользователей, что позволяло им отправлять сообщения жертвам.

Затем хакеры рассылали жертвам приманки через Microsoft Teams, пытаясь обмануть пользователей целевых организаций с помощью социальной инженерии. Эти новые домены являлись частью onmicrosoft.com — легитимного домена Microsoft.

Сообщение от хакеров

Цель таких атак заключалась в том, чтобы заставить пользователя одобрить запрос многофакторной аутентификации (MFA) и в конечном итоге похитить учетные данные жертвы.

Поскольку сообщения приходили с легитимного домена onmicrosoft.com, у жертв создавалось впечатление, что фейковые сообщения от службы поддержки Microsoft являются подлинными. Кроме того, хакеры обычно использовали ключевые слова, связанные с безопасностью или названиями известных продуктов.

«В некоторых случаях злоумышленники пытались добавить устройство в организацию через Microsoft Entra ID (ранее Azure Active Directory), под видом managed-устройства, вероятно, стремясь таким способом обойти политики Conditional Access, настроенные на ограничение доступа к определенным ресурсам только для управляемых устройств», — отмечают в Microsoft, добавляя, что также наблюдали кражу информации из взломанных тенантов Microsoft 365.

Компания сообщает, что в настоящее время уже блокировала использование доменов хакерами и уже работает над устранением последствий этой вредоносной кампании.