✔Малварь BazarCall использует для распространения подпольные колл-центры - «Новости»

Малварь BazarCall (или BazaCall) впервые была обнаружена в январе 2021 года. Такое название вредонос получил из-за того, что на первых порах с его помощью распространялся BazarLoader. И хотя теперь BazarCall распространяет уже другую малварь, название прижилось.

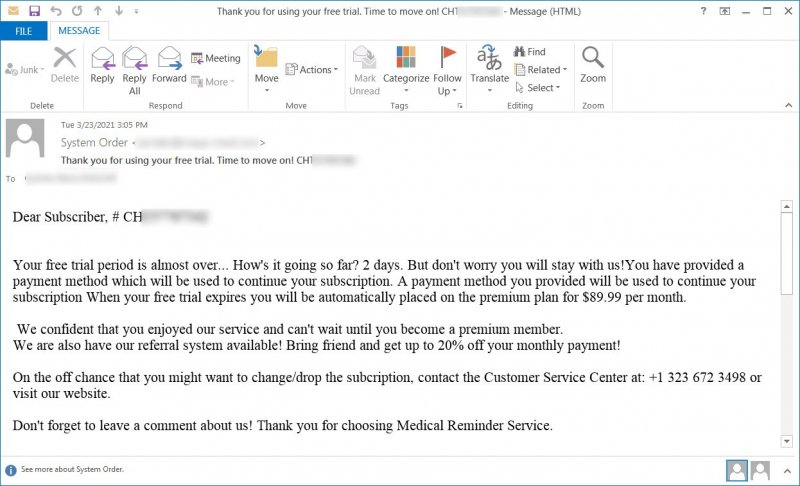

Операторы BazarCall действуют по простой, но очень эффективной схеме. Всё традиционно начинается с фишинговых писем, и чтобы привлечь внимание будущей жертвы, хакеры используют приманки, связанные бесплатными пробными версиями различных продуктов и якобы истекающими подписками на медицинские, ИТ или финансовые услуги (которые нужно срочно отменить, во избежание списания средств). При этом все письма содержат инструкцию, согласно которой, для отмены подписки получатель должен позвонить по указанному номеру телефона.

Позвонив по такому номеру, пользователь связывается с колл-центром, англоговорящий оператор которого проведет пошаговый инструктаж для жертвы. Сначала оператор вынудит доверчивого пользователя сообщить уникальный идентификатор клиента, указанный в письме. Таким образом в колл-центре определят, что говорят именно с жертвой кампании BazarCall. Если сообщить неверный номер, оператор скажет, что подписка уже отменена и попрощается.

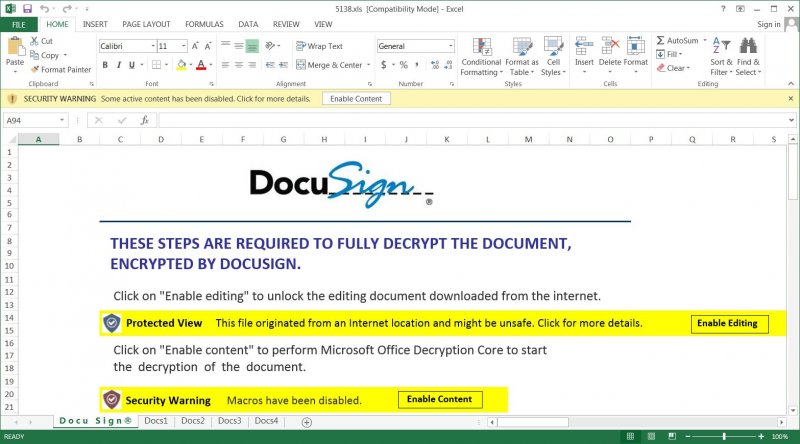

Если номер актуален, звонящего вынудят посетить вредоносный сайт и загрузить оттуда файл Office (обычно Excel или Word), якобы содержащий форму для отмены подписки. Затем понадобится отключить функции безопасности и разрешить работу макросов в документе, которые и загрузят BazarLoader. В некоторых случаях оператор также может попросить жертву отключить антивирус.

Вредоносный документ

Один из таких звонков записал и опубликовал на YouTube ИБ-эксперт Брэд Дункан:

Эти спам-кампании почти всегда нацелены на пользователей с корпоративными email-адресами или адресами в зоне .edu. То есть хакеры почти не атакуют рядовых пользователей, которые используют бесплатные почтовые сервисы, включая Gmail, Hotmail и Yahoo. Очевидно, конечной целью злоумышленников является заражение крупных корпоративных сетей.

Из-за экзотического метода распространения малварь имеет низкий уровень обнаружения на VirusTotal, ведь она не распространяется публично и плохо обнаруживается антивирусами.

В настоящее время BazarLoader используется для распространения таких вредоносов, как TrickBot, IcedID, Gozi IFSB и так далее. В свою очередь Trickbot применяется для развертывания шифровальщиков Ryuk или Conti, а IcedID раньше использовался для развертывания вымогателей Maze и Egregor.

Интересно, что связь между BazarCall и TrickBot ранее уже обнаруживал известный ИБ-эксперт Виталий Кремез, — считается, что оба образца малвари созданы одной хак-группой. Однако с другими вредоносами из числа перечисленных выше BazarCall не связан.

Издание Bleeping Computer пишет, что, по информации аналитиков компании Binary Defense, мошенническим колл-центром управляет другая хак-группа, для которой распространение малвари является обычной услугой. При этом колл-центр работает как обычная компания: с понедельника по пятницу, соблюдая рабочие часы.

В последние дни связаться с колл-центром преступников не удается из-за постоянно меняющейся инфраструктуры. В силу повышенного интереса со стороны ИБ-специалистов преступники вынуждены очень часто менять номера телефонов и хостинг.