✔Данные с изолированных машин можно похитить с помощью SATA-кабелей - «Новости»

Специалисты из израильского Университета имени Бен-Гуриона разработали новый метод извлечения данных с машин, физически изолированных от любых сетей и потенциально опасной периферии. На этот раз эксперты предложили использовать кабели Serial Advanced Technology Attachment (SATA), превращая их в беспроводные антенны.

Изолированные от любых внешний воздействий машины нередко встречаются в правительственных, военных и корпоративных сетях, и, как правило, на них хранятся секретные документы, а также закрытая и конфиденциальная информация. Уже много лет исследователи придумывают различные методы извлечения данных с таких защищенных устройств, где в ход идет все, начиная от светодиодов и заканчивая оборотами кулеров (список исследований можно найти в конце текста).

Новая атака получила название SATAn, так как использует кабели Serial ATA (SATA). Как это часто бывает в таких случаях, чтобы такая SATA-атака увенчалась успехом, злоумышленнику сначала придется каким-то образом заразить целевую машину малварью, которая соберет и подготовит нужные данные к передаче. Хотя это непростая задача, ее решение исследователи оставляют «за скобками», полностью сосредотачиваясь на извлечении информации.

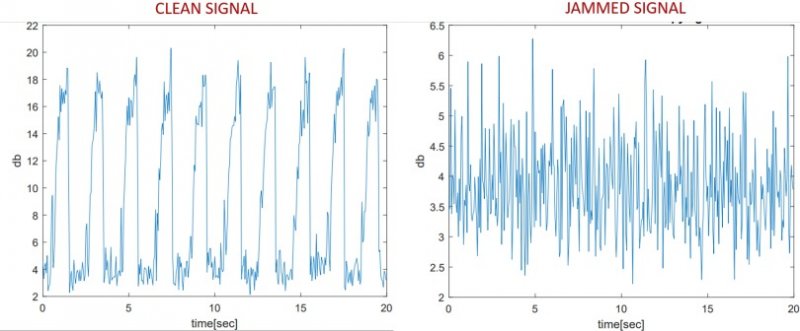

SATAn строится на том факте, что кабели SATA могут передавать электромагнитные сигналы с частой от 5,9995 до 5,9996 ГГц, что может соответствовать определенным символам. Интерфейс SATA способен генерировать радиосигналы во время определенных операций чтения и записи. То есть малварь, созданная специалистами, перехватывает легитимные программные процессы для выполнения чтения/записи в определенной последовательности, чтобы передавать украденные данные.

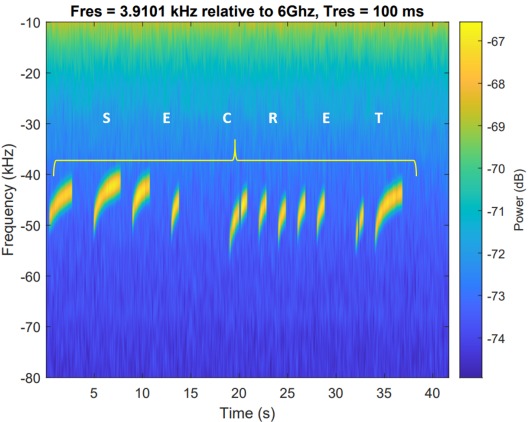

Во время исследования специалисты успешно передали с изолированной машины слово «SECRET» на находящийся неподалеку компьютер при помощи электромагнитных сигналов. Отмечается, что приемником в таком случае моет выступать как процесс на соседнем компьютере, так и некое аппаратное решение.

Демонстрацию успешной атаки можно увидеть в ролике ниже.

Исследователи пишут, что эксперименты с различными системами и настройками показали, что максимальное расстояние от изолированного компьютера до приемника не может превышать 120 сантиметров, иначе количество ошибок возрастает слишком сильно, чтобы гарантировать целостность данных (более 15%).

Расстояние между передатчиком и приемником влияет на время, необходимое для отправки данных. В зависимости от расстояния на передачу последовательности из трех бит уходило от 0,2 до 1,2 секунд. В среднем данные передавались со скоростью 1 бит/сек.

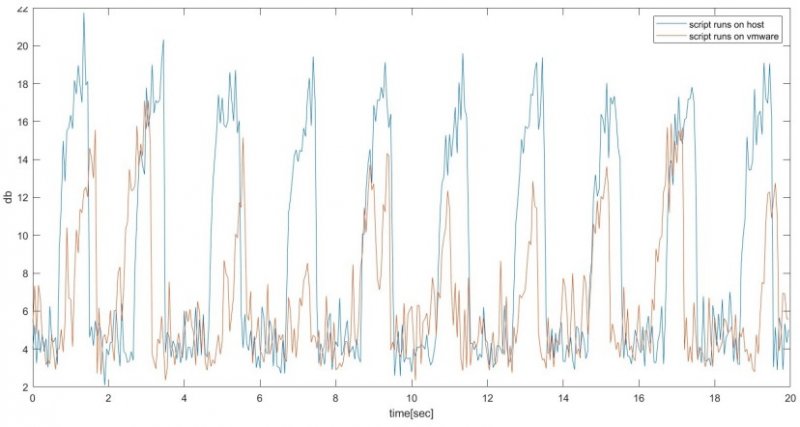

Кроме того, было замечено, что качество сигнала на кабеле SATA значительно снижается, если виртуальные машины используются для выполнения операций чтения/записи.

В качестве защиты от подобных атак исследовании предлагают использовать SATA-глушилку, которая могла бы отслеживать подозрительные операции чтения/записи и специально добавлять шум к полученному сигналу. Впрочем, специалисты признают, что в реальности отличить законные операции от вредоносных может быть затруднительно.

Среди других разработок ученых из Университета имени Бен-Гуриона можно упомянуть следующие:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования;

- MOSQUITO: извлечение данных предлагается осуществлять с помощью обычных наушников или колонок;

- PowerHammer: для извлечения данных предлагается использовать обычные кабели питания;

- CTRL-ALT-LED: для извлечения информации используются диоды Caps Lock, Num Lock и Scroll Lock;

- BRIGHTNESS: извлечение данных через изменение яркости экрана монитора;

- AIR-FI: в качестве импровизированного беспроводного излучателя для передачи данных используется RAM.

Более полный список исследовательских работ экспертов, посвященных компрометации изолированных машин, можно найти здесь.