✔Продемонстрирована атака «браузер в браузере», позволяющая подделывать окна в Chrome - «Новости»

ИБ-исследователь, известный под псевдонимом mr.d0x, представил новый метод атаки на браузеры, который позволит создавать фишинговые формы входа, используя для этого фейковые окна в браузере Chrome.

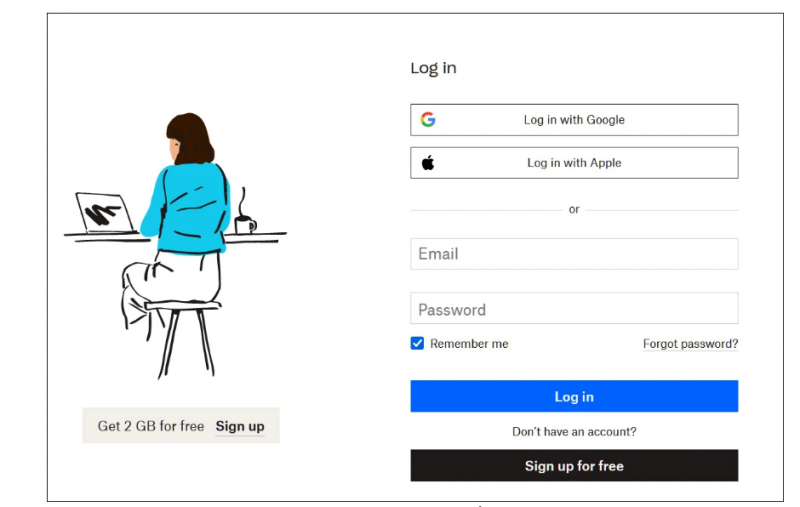

Атака получила название browser-in-browser («браузер в браузуре»). Она основывается на том факте, что при входе на сайты нередко можно увидеть предложение залогиниться с помощью учетной записи Google, Microsoft, Apple, Twitter, Facebook, Steam и так далее. При нажатии такой кнопки (например, «Login in with Google») в браузере отобразится окно single-sign-on (SSO), в котором будет предложено ввести учетные данные и войти в систему с этой учетной записью.

Важно, что такие окна урезаны и отображают только форму для входа и адресную строку, показывающую URL-адрес. Этот URL-адрес позволяет убедиться, что для входа на сайт используется настоящий домен (например, google.com), что еще больше повышает доверие к процедуре.

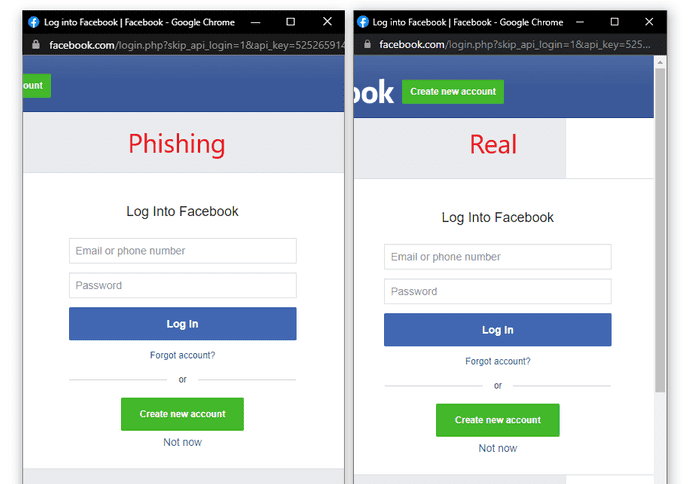

В прошлом хакеры не раз пытались подделывать окна SSO с помощью HTML, CSS и jаvascript, но обычно такие фальшивки выдают какие-то элементы. Новая атака browser-in-browser, в свою очередь, использует готовые шаблоны для создания фейковых, но очень реалистичных всплывающих окон в Chrome и позволяет настраивать URL-адреса и заголовки для фишинговых атак. По сути, атака создает поддельные окна в реальных окнах браузера (отсюда и название).

Mr.d0x уже выложил результат своих исследований и шаблоны для Google Chrome для Windows и Mac (есть варианты темной и светлой темы) на GitHub. Он подчеркивает, что они очень просты в использовании и помогут создать вызывающие доверие окна SSO практически для любой онлайн-платформы.

Исследователь позиционирует свою разработку как инструмент для red team, и говорит, что ИБ-специалисты могут просто загрузить его шаблоны, отредактировать их, чтобы они содержали нужный URL-адрес и заголовок, а затем использовать iframe для их отображения. Также можно добавить HTML формы входа непосредственно в шаблон, но для этого нужно будет выровнять форму, используя CSS и HTML. Все это предлагается применять для проверки защиты клиентов или сотрудников.

В беседе с журналистами Bleeping Computer mr.d0x рассказал, что эту технику атак нельзя назвать инновационной. Так, по его словам, еще в 2020 году злоумышленники использовали похожую тактику и поддельные игровые сайты для кражи учетных данных от профилей Steam.

Также подчеркивается, что у этого подхода есть определенные ограничения: он поможет обмануть людей, он вряд ли сумеет обмануть другое ПО. К примеру, менеджеры паролей вряд ли будут автоматически вводить учетные данные в поддельное окно, потому как не сочтут его настоящим. Тем не менее, ИБ-специалисты опасаются, что атаки browser-in-browser могут использоваться в сочетании с вредоносной рекламой и могут причинить немало вреда.