✔Баг в Google Docs позволял просматривать чужие приватные документы - «Новости»

Летом 2020 года исследователь Шрирам К.Л. заработал 3133,70 долларов по программе bug bounty, обнаружив уязвимость в Google Docs. Дело в том, что инструменте Google для обратной связи мог использоваться для кражи конфиденциальной информации.

Многие продукты Google (включая Google Docs) оснащены функциями Send feedback и Help Docs improve, что позволяет пользователям отправлять отзывы, а также прикладывать к ним скриншоты, в случае если нужно продемонстрировать конкретную проблему.

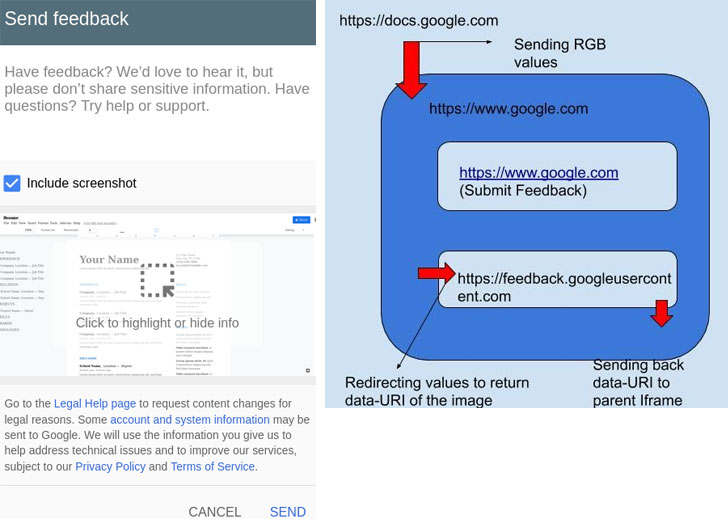

Эти функции не дублируются в различных сервисах, вместо этого обратная связь развернута на базе главного сайта Google (google.com) и интегрирована в другие места через iframe, который загружает содержимое всплывающего окна из feedback.googleusercontent.com.

Исследователь объясняет, что при приложении скриншота окна Google Docs рендеринг изображения требует передачи RGB-значений каждого пикселя на google.com, который затем перенаправляет эти значения в домен обратной связи, который в конечном итоге создает изображение и отправляет его обратно в виде Base64. Исследователь нашел ошибку в способе передачи этих сообщений feedback.googleusercontent.com. Баг позволял внести изменения во фрейм, направив контент на произвольный внешний сайт, похитить или перехватить снимки экрана, предназначенные для загрузки на серверы Google. Проблема была связана с отсутствием заголовка X-Frame-Options в домене Google Docs. Демонстрацию атаки можно увидеть ниже.

Для реализации атаки требовалось определенное взаимодействие с пользователем (например, нажатие кнопки «Send feedback»), тогда эксплоит мог использовать уязвимость, перехватить URL-адрес загруженного снимка экрана и передать его на вредоносный сайт. Эксперт говорит, что атаку можно было реализовать, встроив файл Google Docs в iFrame на вредоносном сайте, а затем перехватывать всплывающее окно обратной связи и перенаправлять его содержимое в домен по выбору злоумышленника.