✔В Google Chrome закрыли еще 7 портов для защиты от атак NAT Slipstreaming - «Новости»

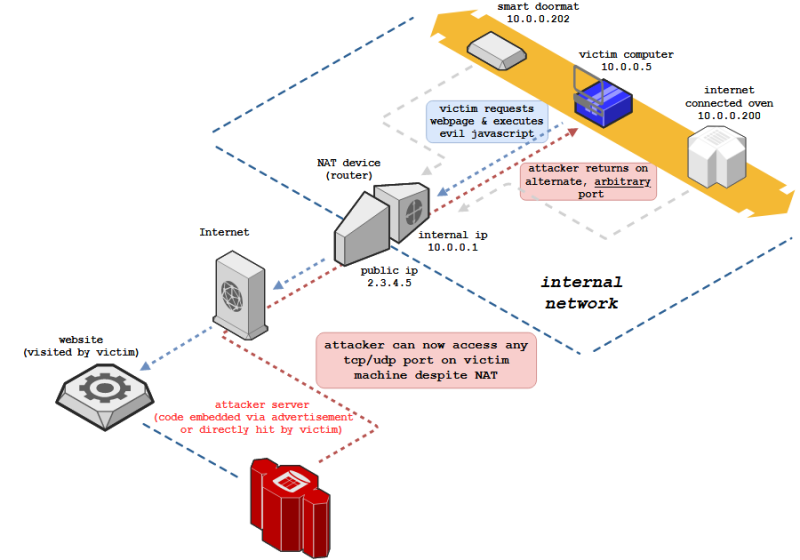

Осенью прошлого года известный ИБ-исследователь Сэми Камкар (Samy Kamkar) описал атаку NAT Slipstreaming, которая позволяет обходить брандмауэры и подключаться к внутренним сетям, по сути, превращая браузер в прокси для злоумышленников. Для реализации такой атаки требовалось лишь обманом заманить пользователя на вредоносный сайт.

Тогда Chrome 87 стал первым браузером, защищенным NAT Slipstreaming. Защита была реализована посредством блокировки портов 5060 и 5061, которые использовались для обхода брандмауэров и network address translation (NAT).

Теперь Камкар, при поддержке экспертов Armis Бена Сери (Ben Seri) и Грегори Вишнипольски (Gregory Vishnipolsky), описал еще одну версию этой атаки (названную NAT Slipstreaming 2.0), которая позволяет размещать на сайте вредоносные скрипты, отправляющие специально созданный ответ в обход NAT брандмауэра пользователя для доступа к любому порту TCP/UDP в его внутренней сети.

Разработчики Google вновь оперативно отреагировали на это сообщение и объявили, что для защиты от новой вариации атаки Chrome также будет блокировать HTTP-, HTTPS- и FTP-доступ к TCP-портам 69, 137, 161, 1719, 1720, 1723 и 6566.

«NAT Slipstream 2.0 представляет собой разновидность атаки cross-protocol request forgery, которая позволяет вредоносным интернет-серверам атаковать компьютеры в приватной сети, за устройством NAT. Такая атака зависит от возможности отправки трафика через порт 1720 (H.323). Чтобы предотвратить такие атаки в будущем, будут заблокированы еще несколько портов, которые, как известно, тоже проверяются устройствами NAT и могут подвергаться аналогичной эксплуатации», — объясняют разработчики Chrome.

Разработчики Firefox, Edge и Safari 14.0.3 тоже защитили свои браузеры от NAT Slipstreaming. Но тогда как Edge, вероятно, будет использовать те же порты, что и Chrome, неизвестно, какие порты были заблокированы в Safari и Firefox.