✔MEGANews. Cамые важные события в мире инфосека за октябрь - «Новости»

Также анализ показал, что в Dante и некоторых инструментах, использованных в операции «Форумный тролль», присутствовал похожий код, а значит, эти инструменты тоже были разработаны Memento Labs.

Эксперты пишут, что шпионское ПО упаковано с помощью инструмента VMProtect, который обфусцирует поток управления, скрывает импортированные функции и добавляет проверки на запуск в отладочной среде.

Для защиты от динамического анализа Dante использует следующий прием против хуков: когда необходимо выполнить API-функцию, малварь разрешает ее адрес при помощи хеша, парсит ее код, чтобы извлечь номер системного вызова, а затем создает новую функцию для системного вызова и использует ее.

В дополнение к антиотладочным техникам VMProtect Dante использует распространенные методы обнаружения дебагеров. В частности, проверяет отладочные регистры (Dr0 — Dr7) с помощью функции NtGetContextThread, инспектирует поле KdDebuggerEnabled в структуре KUSER_SHARED_DATA и выявляет отладочные среды посредством функции NtQueryInformationProcess, опрашивая классы ProcessDebugFlags, ProcessDebugPort, ProcessDebugObjectHandle и ProcessTlsInformation.

Для защиты от обнаружения Dante использует интересный метод проверки среды и выяснения, безопасно ли продолжать работу: ищет в логах Windows события, которые могут указывать на использование инструментов анализа или виртуальных машин (на уровне хоста или гостя).

Помимо этого, малварь проводит ряд проверок на запуск в песочнице: ищет «плохие» библиотеки, измеряет время выполнения функции sleep() и инструкции cpuid, а также проверяет файловую систему.

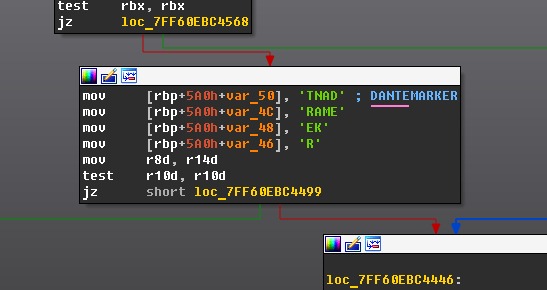

После всех проверок Dante расшифровывает конфигурацию и оркестратор, находит в последнем строку «DANTEMARKER», записывает конфигурацию на ее место и запускает оркестратор.

Конфигурация содержится в секции данных и расшифровывается с помощью простого XOR-шифра. Оркестратор находится в секции ресурсов и маскируется под файл шрифтов. Также Dante может загрузить оркестратор из файловой системы, если доступна обновленная версия.

Аналитики отмечают, что качество кода оркестратора соответствует коммерческому продукту, но сам по себе он не представляет интереса. Он отвечает за связь с управляющими серверами по протоколу HTTPS, управление модулями и конфигурацией, самозащиту и самоудаление.

Модули могут сохраняться в файловую систему и загружаться оттуда или же загружаться из памяти. Для вычисления пути к папке с модулями используются части строки, полученной путем кодирования идентификатора инфекции (GUID) в Base64. Таким же способом выводится путь к дополнительным настройкам, сохраненным в реестре.

Для самозащиты оркестратор использует многие из описанных выше техник, а также проверки на наличие определенных имен процесса и драйверов.

Если Dante не получает команд в течение заданного в конфигурации количества дней, малварь удаляет себя и все следы своей активности.

На момент написания отчета специалистам не удалось изучить дополнительные модули, поскольку среди пользователей не было активных заражений Dante.

Ведущий эксперт Kaspersky GReAT Борис Ларин комментирует:

Создатели шпионского ПО хорошо известны специалистам по кибербезопасности. Однако вредоносные программы бывает сложно идентифицировать и отнести конкретной группе, особенно в случае целевых атак. Чтобы установить происхождение Dante, нам пришлось разобраться в нескольких слоях запутанного кода, отследить явные признаки его использования в течение нескольких лет и сопоставить с возможными создателями. Похоже, разработчики зловреда не просто так выбрали название Dante, поскольку тому, кто пытается разобраться в его происхождении, предстоит нелегкий путь.

57 утечек за девять месяцев 2025 года

- За январь — сентябрь 2025 года в открытый и ограниченный доступ попали 57 утечек данных, содержащих 34,7 миллиона уникальных телефонных номеров и 28 миллионов email-адресов, подсчитали в Data Leakage & Breach Intelligence (DLBI).

- По сравнению с аналогичным периодом прошлого года число утечек снизилось почти в четыре раза, а их объем — почти в шесть раз.

- Лидером по количеству утечек стал сегмент логистики — почти 60% утекших данных. Эксперты отмечают, что снижение числа публичных утечек связано с тем, что владельцы Telegram-ботов‑пробивщиков выкупают базы на эксклюзивных условиях за тысячи и даже десятки тысяч долларов США.

Проблемы спутникового трафика

Ученые из Калифорнийского университета в Сан‑Диего и Университета Мэриленда обнаружили, что примерно половина коммуникаций геостационарных спутников передается без какого‑либо шифрования. За три года исследований команда перехватила конфиденциальные данные корпораций, правительств и миллионов обычных пользователей, используя оборудование стоимостью всего 800 долларов.

Команда назвала свое исследование «Не смотри вверх», намекая на то, что владельцы спутниковых систем полагались на принцип «безопасность через неясность» (security through obscurity), исходя из того, что никто не будет сканировать спутники и наблюдать за ними.

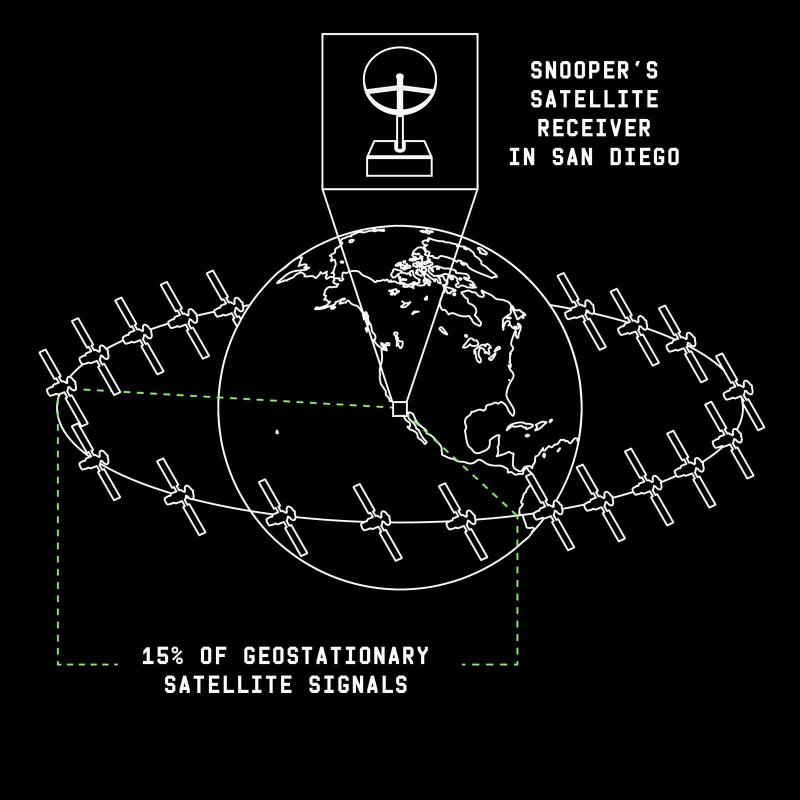

Исследователи собрали систему перехвата спутниковых сигналов из готовых свободно доступных компонентов: спутниковая антенна за 185 долларов, крепление для крыши с мотором за 335 долларов и тюнер‑карта за 230 долларов. Установив оборудование на крыше университетского здания в Сан‑Диего, они смогли перехватывать передачи геосинхронных спутников, видимых с их позиции. При этом их оборудование «видело» лишь около 15% всех спутниковых коммуникаций — в основном над западной частью США и Мексикой.

Ключевым объектом исследования стал так называемый backhaul-трафик. В отдаленных регионах, где прокладка оптоволокна экономически нецелесообразна, операторы устанавливают базовые станции, которые передают данные не по наземным каналам, а через спутниковый аплинк. Сигнал от абонента поступает на вышку, затем транслируется на геостационарный спутник, который ретранслирует его на наземную станцию оператора, подключенную к основной сети. Проблема заключается в том, что любой, кто находится в зоне покрытия (а это могут быть тысячи километров), может принять этот сигнал, используя аналогичную антенну. Если данные не зашифрованы, весь трафик оказывается доступен для перехвата.

Полученные специалистами результаты оказались тревожными. К примеру, всего за девять часов наблюдения исследователи перехватили телефонные номера более 2700 абонентов T-Mobile, а также содержимое их звонков и SMS-сообщений. Как уже сказано выше, операторы нередко используют спутниковую связь для передачи данных от удаленных вышек сотовой связи, расположенных в пустынных или горных регионах, к основной сети. И эти данные передавались в открытом виде.

Дэйв Левин (Dave Levin), профессор компьютерных наук Университета Мэриленда, участвовавший в исследовании, рассказывает:

Когда мы увидели все это, мой первый вопрос был: не совершили ли мы только что уголовное преступление? Не прослушиваем ли мы чужие телефоны?

Однако на деле команда экспертов не занималась активным перехватом каких‑либо коммуникаций, а лишь пассивно слушала то, что улавливала их антенна. Левин добавляет, что эти сигналы «просто транслируются на более чем 40% поверхности Земли в любой момент времени».

Ученые получили доступ не только к сотовым коммуникациям, но и к данным бортового Wi-Fi десяти различных авиакомпаний, включая историю просмотра веб‑страниц пассажирами и даже аудио транслируемых им передач. Кроме того, были перехвачены корпоративные данные мексиканского подразделения Walmart, коммуникации банкоматов Santander Mexico и других банков.

Однако особую тревогу вызвали перехваченные военные и правительственные коммуникации. Так, исследователи получили незашифрованные данные с американских военных кораблей, включая их названия. Но еще более серьезные проблемы обнаружились у мексиканских военных: ученые перехватили сообщения командных центров, данные слежения за военной техникой, включая вертолеты Ми-17 и UH-60 Black Hawk, информацию об их местоположении и деталях миссий, а также разведывательные данные, связанные с борьбой с наркотрафиком.

Не менее серьезной оказалась ситуация с критической инфраструктурой. Например, Comisión Federal de Electricidad — мексиканская государственная электроэнергетическая компания с 50 миллионами клиентов — передавала все внутренние коммуникации открытым текстом, от рабочих заказов с адресами клиентов до данных о неисправностях оборудования. Такие же проблемы были выявлены на морских нефтегазовых платформах.

Руководитель исследования профессор Аарон Шульман (Aaron Schulman) пишет:

Это нас просто шокировало. Критически важные элементы нашей инфраструктуры полагаются на спутниковую связь, и мы были уверены, что все зашифровано. Но раз за разом все оказывалось открытым.

С декабря 2024 года исследователи начали предупреждать о проблеме пострадавшие компании и ведомства. Представители T-Mobile отреагировали быстро, зашифровав передачи всего за несколько недель, однако некоторые владельцы критической инфраструктуры до сих пор не приняли никаких мер.

Эксперты указывают, что с учетом низкой стоимости оборудования такой перехват данных доступен практически любому. Более того, разведывательные службы крупных государств, вероятно, годами эксплуатируют эту уязвимость с помощью гораздо более мощного оборудования. Так, еще в 2022 году Агентство национальной безопасности США предупреждало о проблеме отсутствия шифрования спутниковой связи.

Помимо самой научной работы, исследователи опубликовали на GitHub опенсорсный инструментарий, который они создали для анализа полученных от спутников данных, надеясь, что широкая публичность проблемы наконец подтолкнет владельцев уязвимых систем к внедрению шифрования.

В своей работе эксперты предупреждают: учитывая, что изучено лишь 15% спутниковых коммуникаций, реальный масштаб проблемы может оказаться куда серьезнее.

Дуров о конце свободного интернета

В день его 41-летия Павел Дуров опубликовал в своем Telegram-канале пост, в котором заявил, что не намерен праздновать. Он пишет, что у его поколения заканчивается время, чтобы спасти свободный интернет.

Основатель Telegram перечислил антиутопические меры, которые вводят когда‑то свободные страны: цифровые ID в Великобритании, онлайн‑проверки возраста в Австралии, массовое сканирование личных сообщений в ЕС. Дуров пишет, что Германия преследует тех, кто критикует чиновников в сети, Британия сажает в тюрьмы за твиты, а Франция возбуждает уголовные дела против технологических лидеров, защищающих свободу и приватность.

Темный, антиутопичный мир приближается быстро — пока мы спим. Наше поколение рискует войти в историю как последнее, у которого были свободы — и которое позволило их отобрать. Нас кормили ложью. Нас заставили поверить, что величайшая битва нашего поколения — уничтожить все, что оставили нам предки: традиции, приватность, суверенитет, свободный рынок и свободу слова. Предав наследие наших предков, мы встали на путь самоуничтожения — морального, интеллектуального, экономического и, в конечном счете, биологического. Поэтому нет, я не собираюсь праздновать сегодня. У меня заканчивается время. У нас заканчивается время.

Атака Mic-E-Mouse

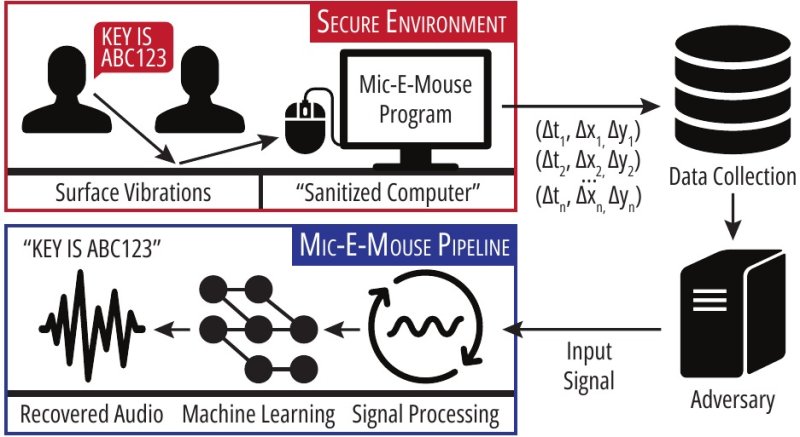

Исследователи из Калифорнийского университета в Ирвайне представили атаку Mic-E-Mouse. Специалисты демонстрируют, как оптические сенсоры с высоким DPI в современных мышах улавливают малейшие вибрации поверхности, что позволяет с высокой точностью восстановить произнесенные рядом с гаджетом слова.

Атака основана на работе сверхчувствительных оптических сенсоров, применяемых в современных игровых и профессиональных устройствах. Такие сенсоры, отслеживающие движения с высокой точностью (20 000 DPI и выше), достаточно чувствительны, чтобы фиксировать малейшие вибрации, вызванные звуковыми волнами, проходящими через поверхность стола.

То есть, когда рядом разговаривает человек, поверхность стола слегка вибрирует, и сенсор мыши улавливает эти микроколебания. Исследователи рассказали, что эту особенность можно превратить в side-channel-атаку.

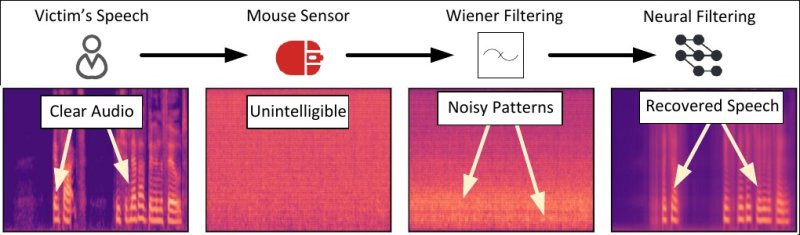

В своем докладе эксперты описывают процесс, позволяющий превратить необработанные и на первый взгляд хаотичные данные о движении мыши в понятные аудиосигналы. Хотя исходные данные в ходе такой атаки получаются спутанными и неполными, исследователи разработали многоступенчатый пайплайн, основанный на методах цифровой обработки сигналов и машинного обучения, который отфильтровывает шумы и восстанавливает речь.

Так, необработанные данные проходят цифровую обработку с использованием фильтра Винера, а затем данные дополнительно очищаются с помощью нейронной модели, что позволяет получить практически чистый звук.

Во время тестирования атаки специалистам удалось повысить качество сигнала до +19 дБ, а точность распознавания речи составила от 42% до 61% на стандартных датасетах.

При этом для атаки Mic-E-Mouse не требуется малварь или глубокий доступ к системе. Достаточно получить данные пакетов мыши, а это можно осуществить даже через обычные приложения вроде видеоигр или графических редакторов, которые требуют высокоскоростной передачи данных от мыши.

Процесс сбора информации полностью незаметен для пользователя, поскольку здесь используется стандартная телеметрия, а реконструкция звука выполняется на стороне атакующего.

Используя лишь уязвимую мышь и компьютер жертвы, на котором установлено скомпрометированное или даже безвредное ПО (в случае веб‑атаки), можно собирать данные о пакетах мыши, а затем извлекать из них аудиосигналы.

Другие интересные события месяца

ФБР закрыло очередную версию BreachForums

Хакеры украли у F5 исходный код BIG-IP и информацию о нераскрытых уязвимостях

Пользователей WhatsApp атаковал самораспространяющийся червь SORVEPOTEL

У Discord похитили удостоверения личности 70 тысяч пользователей

Атака Battering RAM обходит защиту процессоров Intel и AMD

Критический баг в Redis угрожает тысячам серверов

В движке Unity нашли уязвимость восьмилетней давности

CometJacking превращает ИИ‑браузер Perplexity в инструмент для кражи данных

Пожары в южнокорейских дата‑центрах уничтожили 858 Тбайт данных

Суд запретил NSO Group атаковать пользователей WhatsApp с помощью Pegasus