✔Исследователи взломали панель управления малвари StealC - «Новости»

Специалисты компании CyberArk обнаружили XSS-уязвимость в панели управления стилера StealC. Эксплуатация бага позволила собрать данные об операторах вредоноса, включая характеристики их устройств и геолокацию.

Малварь StealC появилась в начале 2023 года и быстро набрала популярность в даркнете благодаря возможностям по обходу защиты и широкой функциональности, связанной с хищением данных. В последующие годы автор малвари добавил в стилер множество улучшений, а в прошлом году появился StealC V2 с поддержкой Telegram-ботов и новым билдером, который генерирует сборки на основе шаблонов и кастомных правил кражи данных.

Примерно в это же время в сеть слили исходный код административной панели вредоноса, что дало ИБ-исследователям возможность изучить ее детально. В результате анализа эксперты CyberArk нашли XSS-уязвимость, которая позволила осуществить фингерпринтинг браузеров и оборудования операторов StealC, понаблюдать за активными сессиями, а также похитить файлы cookie и удаленно перехватывать управление сеансами.

«Эксплуатируя эту уязвимость, мы сумели определить характеристики компьютеров злоумышленников, включая их приблизительное местоположение и детали аппаратного обеспечения, — рассказывают исследователи. — Кроме того, мы получили доступ к активным сессионным cookie, что позволило перехватить контроль над сессиями».

При этом эксперты не раскрывают детали XSS-бага, чтобы не дать операторам StealC быстро найти и устранить его.

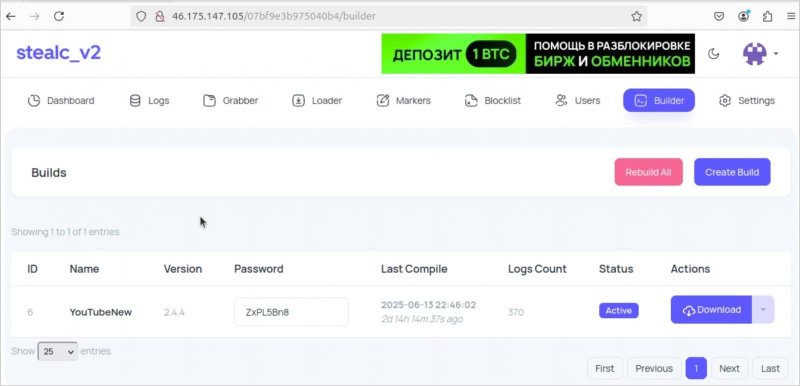

В своем отчете аналитики рассказывают об одном из клиентов малвари — злоумышленнике под ником YouTubeTA. По их словам, он взламывал старые легитимные YouTube-каналы, вероятно используя украденные учетные данные, и размещал там вредоносные ссылки. На протяжении 2025 года преступник собрал более 5000 логов жертв, похитил около 390 000 паролей и 30 млн файлов cookie (большинство из них не содержали конфиденциальной информации).

Скриншоты из административной панели YouTubeTA показывают, что основная масса заражений происходила, когда жертвы искали материалы, связанные с пиратскими версиями Adobe Photoshop и Adobe After Effects.

Используя XSS-уязвимость, исследователи установили, что атакующий работал с системы на базе Apple M3 с английской и русской языковыми настройками, находится в часовом поясе Восточной Европы и выходил в сеть через Украину. Его местоположение удалось определить, после того как злоумышленник забыл подключить VPN при заходе в панель StealC. Это раскрыло его реальный IP-адрес, который оказался привязан к украинскому провайдеру TRK Cable TV.

В CyberArk отмечают, что подобные MaaS-платформы (Malware-as-a-Service, малварь-как-услуга) позволяют преступникам быстро масштабировать свои операции, однако при этом создают серьезные риски.

Исследователи объясняют, что решили раскрыть XSS-уязвимость StealC именно сейчас, поскольку надеются, что это нарушит операции стилера, который в последние месяцы становится все более популярным среди киберпреступников:

«Публикуя информацию о XSS, мы надеемся вызвать хотя бы некоторые нарушения в работе StealC, поскольку операторы могут пересмотреть целесообразность его применения. Учитывая, что сейчас операторов довольно много, мы решили, что это отличная возможность вызвать заметные перемены на MaaS-рынке».