✔Свежий баг используется для внедрения руткитов на устройства Cisco - «Новости»

Старые сетевые устройства Cisco, не получившие патчей против недавно обнаруженной 0-day уязвимости, заражают руткитом в рамках новой вредоносной кампании, предупреждают эксперты Trend Micro.

Уязвимость CVE-2025-20352 (7,7 балла по шкале CVSS), была исправлена в конце сентября 2025 года, и тогда Cisco предупредила, что проблема уже используется в реальных атаках.

По информации разработчиков, эта уязвимость присутствует во всех поддерживаемых версиях Cisco IOS и Cisco IOS XE — операционной системы, которая работает на широком спектре сетевого оборудования компании. Проблема может эксплуатироваться пользователями с низкими привилегиями для DoS-атак или пользователями с высокими привилегиями для выполнения произвольного кода с привилегиями root.

Уязвимость вызвана переполнением стека в компоненте IOS, который отвечает за обработку SNMP (Simple Network Management Protocol) — протокола, который роутеры и другое оборудование используют для сбора и обработки информации об устройствах в сети. Для эксплуатации проблемы злоумышленнику достаточно отправить специально подготовленные SNMP-пакеты посредством IPv4 или IPv6.

Для выполнения вредоносного кода удаленному атакующему понадобится read-only community string — специфичная для SNMP форма аутентификации для доступа к управляемым устройствам. Также атакующему потребуется иметь привилегии в уязвимой системе, после чего он сможет добиться удаленного выполнения кода с правами root.

Для реализации атаки на отказ в обслуживании атакующему нужны только read-only community string или действительные учетные данные пользователя SNMPv3.

В целом оставлять SNMP-устройства доступными через интернет считается плохой практикой. Однако в конце сентября сообщалось, что поисковик Shodan обнаруживает более 2 млн таких устройств, доступных по всему миру.

Как теперь сообщает Trend Micro, некая хак-группа эксплуатирует CVE-2025-20352 для развертывания руткита на старых устройствах, включая Cisco 9400, 9300 и устаревшую серию 3750G.

Атаки нацелены на жертв со старыми Linux-системами, где нет решений EDR. Атакующие разворачивают в таких системах Linux-руткиты, чтобы скрыть свою активность и избежать обнаружения.

Эта кампания получила название Operation ZeroDisco, так как малварь устанавливает универсальный пароль, содержащий слово «disco».

Помимо CVE-2025-20352, хакеры использовали модифицированный эксплоит для старой проблемы CVE-2017-3881 — RCE-бага Telnet, который позволяет читать и записывать данные в памяти.

Против 32-битных систем хакеры применяли вредоносные SNMP-пакеты, отправлявшие команды уязвимым устройствам, а также полагались на Telnet-эксплоит для получения read/write доступа к памяти.

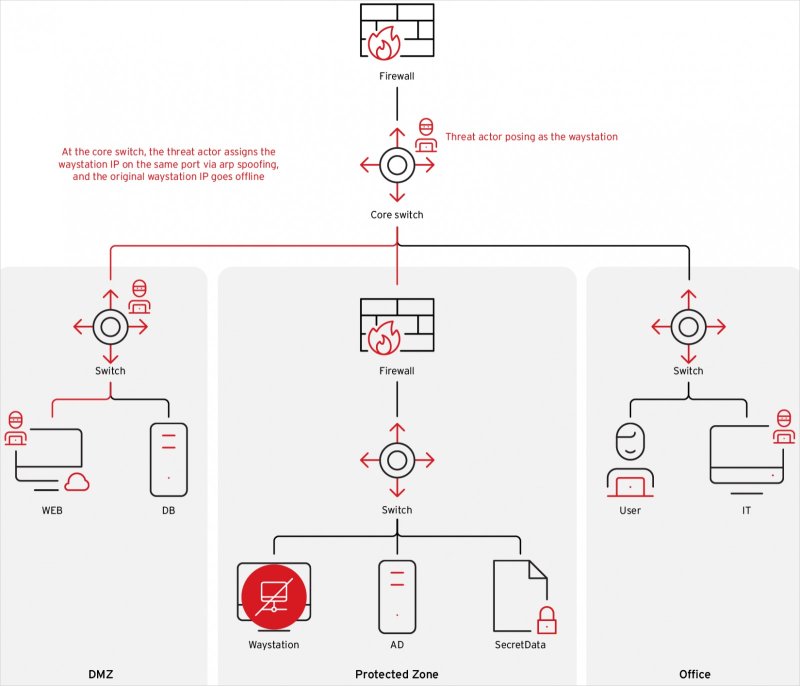

Против 64-битных систем хак-группа использовала SNMP-эксплоит для развертывания руткита, затем входила в систему с универсальным паролем и разворачивала бесфайловый бэкдор. Атакующие также задействовали разные VLAN для бокового перемещения.

Как объясняет Trend Micro, руткит отслеживает UDP-пакеты, отправленные на любой порт устройства (даже закрытый), что позволяет злоумышленникам настраивать или вызывать функции бэкдора. Также вредонос модифицирует память IOSd для установки универсального пароля, работающего с большинством методов аутентификации.

Отдельно подчеркивается, что после развертывания руткита малварь «устанавливает несколько хуков в IOSd, что приводит к исчезновению бесфайловых компонентов после перезагрузки».

Также малварь скрывает элементы running-config в памяти, позволяет обходить ACL для VTY (виртуальному интерфейсу на устройстве Cisco, используемому для удаленного доступа), может отключать историю логов и сбрасывает временные метки running-config, чтобы скрыть изменения.

«В настоящее время не существует универсального автоматизированного инструмента, который мог бы надежно определить, было ли устройство Cisco успешно скомпрометировано в рамках операции ZeroDisco. Если вы подозреваете, что ваш коммутатор пострадал, мы рекомендуем немедленно связаться с Cisco TAC и попросить вендора помочь с низкоуровневым исследованием прошивки, ROM и загрузочных областей», — отмечают в Trend Micro.