✔Уязвимость в PHP-CGI применяется для атак на японские компании - «Новости»

Эксперты компаний GreyNoise и Cisco Talos предупреждают, что хакеры активно используют в атаках критическую уязвимость CVE-2024-4577 в PHP-CGI, которая была раскрыта и исправлена в начале июня 2024 года.

Напомним, что проблема представляет собой RCE-уязвимость (9,8 балла по шкале CVSS) в PHP-CGI, затрагивая PHP-инсталляции Windows с активным режимом CGI. Она позволяет злоумышленнику удаленно выполнять вредоносные команды в Windows-системах. Уязвимость усугубляется при использовании некоторых локализаций, которые более восприимчивы к этому багу, включая традиционный китайский, упрощенный китайский и японский.

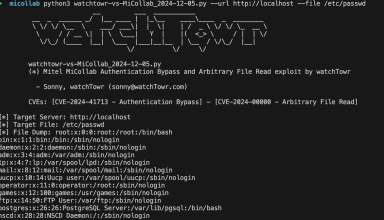

В июне 2024 года разработчики PHP выпустили патчи для CVE-2024-4577, и вскоре исследователи из компании WatchTowr Labs опубликовали PoC-эксплоит для этой проблемы, а ИБ-специалисты стали сообщать о первых атаках с ее использованием.

Как теперь сообщают аналитики Cisco Talos, неизвестные злоумышленники использовали уязвимость для атак на японские организации, начиная с января 2025 года.

Исследователи говорят, что злоумышленники стремились похитить учетные данные атакованных организаций, но цели не ограничивались только этим. Также хакеры старались закрепиться во взломанных системах, повысить привилегии до уровня SYSTEM, развернуть различные инструменты и фреймворки, а также использовать плагины Cobalt Strike TaoWu.

В свою очередь исследователи из GreyNoise предупреждают, что стоящие за этой вредоносной активностью злоумышленники действуют гораздо шире и атакуют уязвимые устройства по всему миру. По их словам, с января 2025 года значительное увеличение количества атак наблюдается в США, Сингапуре, Японии и других странах.

Только в январе текущего года глобальная сеть ханипотов Global Observation Grid (GOG) зафиксировала 1089 уникальных IP-адресов, с которых пытались эксплуатировать CVE-2024-4577.

«Хотя первые сообщения были посвящены атакам в Японии, данные GreyNoise подтверждают, что эксплуатация распространена гораздо шире. Более 43% IP-адресов, нацеленных на CVE-2024-4577 за последние 30 дней, находятся в Германии и Китае», — пишут специалисты.

По данным GreyNoise, в настоящее время в сети доступно не менее 79 эксплоитов для CVE-2024-4577.