✔Опубликован дешифровщик для вымогателя ShrinkLocker - «Новости»

Компания Bitdefender выпустила инструмент для расшифровки файлов, пострадавших во время атак вымогателя ShrinkLocker. Этот вредонос использует встроенный в Windows инструмент BitLocker для блокировки файлов жертв.

Напомним, что ShrinkLocker был обнаружен весной 2024 года. Как тогда рассказывали ИБ-эксперты «Лаборатории Касперсого», для атак злоумышленники создали вредоносный скрипт на VBScript (языке, который используется для автоматизации задач на машинах под управлением Windows). Этот скрипт проверяет, какая версия Windows установлена на устройстве, и в соответствии с ней активирует BitLocker. При этом малварь способна заражать как новые, так и старые версии ОС — вплоть до Windows Server 2008.

Как теперь сообщили в компании Bitdefender, малварь, скорее всего, представляет собой переработку безобидного кода десятилетней давности с использованием VBScript, и в целом использует устаревшие методы.

Исследователи отмечают, что операторы ShrinkLocker, по-видимому, не обладают высокой квалификацией, используют избыточный код, допускают опечатки, оставляют после себя логи в виде текстовых файлов, а также полагаются в основном на простые и доступные инструменты.

Тем не менее, на счету этих хакеров есть успешные атаки на корпоративные цели. К примеру, в своем отчете Bitdefender рассказывает об атаке ShrinkLocker на неназванную медицинскую организацию, в ходе которой злоумышленники зашифровали устройства под управлением Windows 10, Windows 11 и Windows Server по всей сети (включая резервные копии).

В этом случае процесс шифрования данных длился около 2,5 часов, и в результате организация потеряла доступ к критически важным системам, что могло затруднить оказание помощи пациентам.

Специалисты Bitdefender напоминают, как обычно выглядит атака ShrinkLocker: cначала малварь выполняет запрос Windows Management Instrumentation (WMI), чтобы проверить, доступен ли BitLocker в целевой системе, и устанавливает его, если нужно.

Затем шифровальщик удаляет все стандартные средства защиты, которые предотвращают случайное шифрование диска. Для ускорения работы используется флаг -UsedSpaceOnly, чтобы BitLocker шифровал только занятое пространство на диске.

Случайный пароль генерируется на основе данных о сетевом трафике и использовании памяти, поэтому в нем отсутствуют шаблоны, позволяющие осуществить брутфорс. Также скрипт удаляет и перенастраивает все protector'ы BitLocker, чтобы усложнить восстановление ключей шифрования.

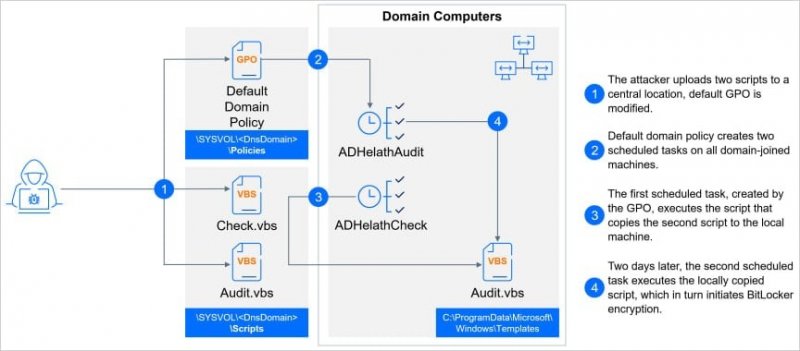

Схема атаки

«Protector'ы — это механизмы, используемые BitLocker для защиты ключа шифрования. Они могут включать аппаратные средства защиты, такие как TPM, а также программные средства защиты: пароли и ключи восстановления. Удаляя всю защиту, скрипт стремится сделать невозможным восстановление данных или расшифровку диска», — поясняют в Bitdefender.

Для распространения ShrinkLocker использует Group Policy Objects (GPO) и запланированные задачи, изменяет параметры групповой политики на контроллерах домена Active Directory и создает задачи для всех подключенных к домену машин, чтобы обеспечить шифрование всех дисков во взломанной сети.

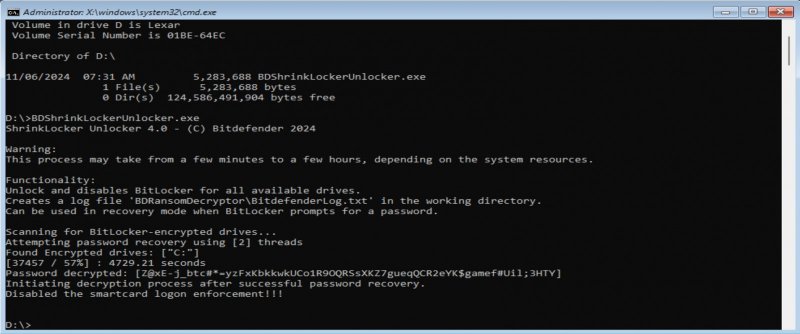

Специалисты Bitdefender подготовили и публиковали инструмент для расшифровки данных, пострадавших во время атак вымогателя. Этот инструмент изменяет последовательность удаления и перенастройки protector'ов BitLocker.

По словам исследователей, они выявили «определенное окно возможностей для восстановления данных сразу после удаления protector'ов с зашифрованных дисков BitLocker», что позволяет расшифровать и восстановить пароль, установленный злоумышленниками. В итоге процесс шифрования можно обратить и вернуть диски в прежнее, незашифрованное состояние.

Дешифровщик работает только в Windows 10, Windows 11 и последних версиях Windows Server. Подчеркивается, что он наиболее эффективен сразу после вымогательской атаки, когда настройки BitLocker еще не полностью изменены и их еще можно восстановить.