✔Avast выпустила дешифровщик для жертв вымогателя DoNex - «Новости»

Компания Avast обнаружила уязвимость в криптографии семейства вымогателей DoNex. Специалисты уже выпустили бесплатный инструмент для расшифровки файлов, с помощью которого жертвы смогут восстановить свои данные.

Компания сообщает, что с марта 2024 года сотрудничает с правоохранительными органами, чтобы в частном порядке предоставлять жертвам DoNex инструмент для расшифровки данных. Такая тактика нередко используется ИБ-компаниями, чтобы не дать злоумышленникам узнать об ошибке и устранить ее.

Теперь, когда об уязвимости в DoNex публично рассказали на конференции Recon 2024, компания Avast решила сделать дешифровщик доступным для всех.

DoNext представляет собой ребрендинг малвари DarkRace, которая, в свою очередь, являлась ребрендингом малвари Muse, впервые обнаруженной еще весной 2022 года.

Найденная Avast уязвимость затрагивает все прошлые версии шифровальщиков семейства DoNex, включая фальшивый Lockbit 3.0, использовавшийся под именем Muse в ноябре 2022 года.

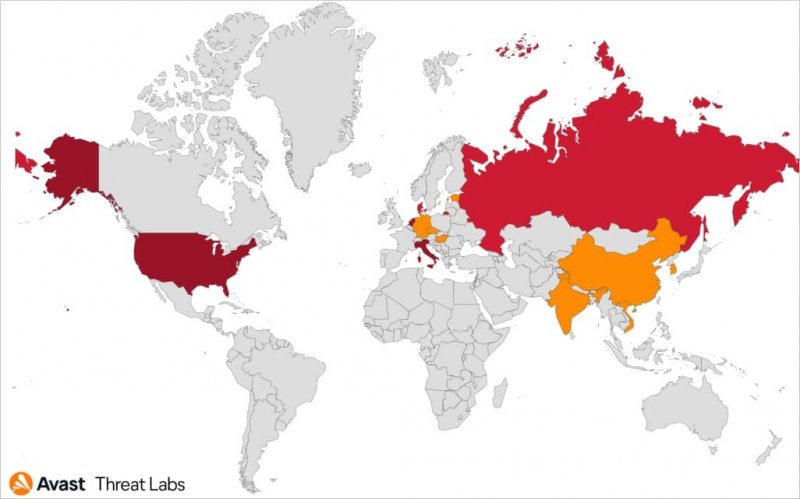

По данным экспертов, недавняя активность DoNex в основном относилась к США, Италии и Бельгии, но также малварь распространялась и в других странах мира.

Специалисты пишут, что во время выполнения DoNex, ключ шифрования генерируется с помощью функции CryptGenRandom(), инициализирующей симметричный ключ ChaCha20, который и используется для шифрования файлов жертвы. После шифрования файлов ключ ChaCha20 зашифровывается с помощью RSA-4096 и добавляется в конец каждого файла.

При этом специалисты Avast не сообщают, в чем именно заключается проблема, то есть она может быть связана, к примеру, с повторным использованием ключа, предсказуемой генерацией и так далее.

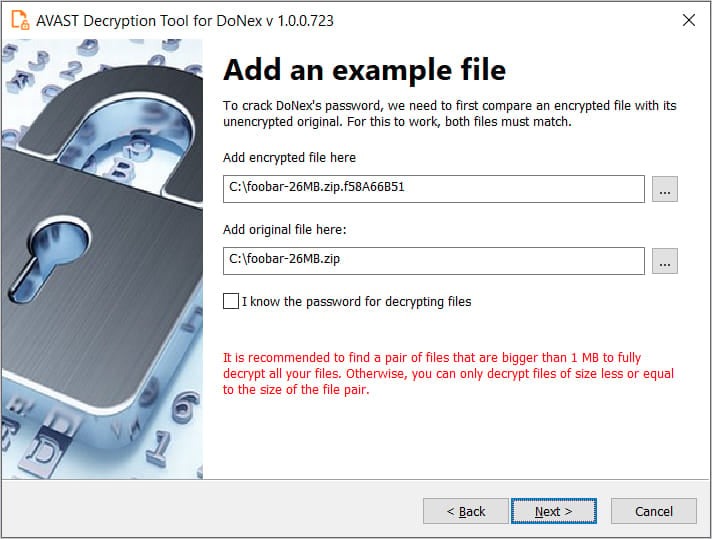

В компании отмечают, что при использовании дешифровщика лучше выбрать 64-битную версию, так как этап взлома пароля потребует много памяти. Также отмечается, что инструмент должен быть запущен пользователем-администратором, и для его работы потребуется пара файлов — зашифрованный и оригинальный.

Avast советует пользователям предоставлять в качестве примера максимально большой файл, так как это определяет максимальный размер файла, который можно будет расшифровать с помощью инструмента компании.