✔Sticky Werewolf применяет стеганографию против российских компаний - «Новости»

Специалисты Positive Technologies обнаружили новые сценарии атак группировки PhaseShifters (Sticky Werewolf), жертвами которых стали десятки организаций. Исследователи говорят, что злоумышленники используют стеганографию, то есть скрывают малварь в пересылаемых изображениях и текстовых файлах.

Группа PhaseShifters (она же Sticky Werewolf) занимается шпионажем и ее внимание направлено преимущественно на различные отрасли стран Восточной Европы, в том числе на государственные учреждения, сферу экономики и промышленности. Сообщается, что новым атакам подверглись российские госучреждения, промышленные компании и исследовательские центры.

В своих атаках группировка использует фишинг: злоумышленники отправляют письма якобы от официальных лиц с просьбой ознакомиться с документом и подписать его. В результате на устройства попадает такая малварь, как Rhadamanthys, DarkTrack RAT, Meta Stealer и так далее.

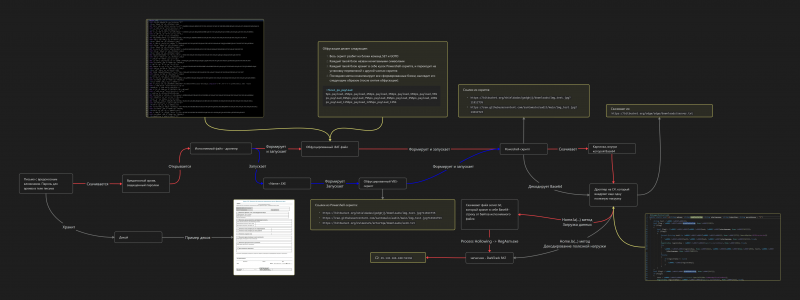

Новые атаки группы начинались с рассылки фишинговых писем с вложениями в виде защищенных паролями архивов, которые содержали вредоносные файлы. Исследователи пишут, что изучили десятки таких документов, среди которых встречались, например, резюме или дополнительные соглашения на подпись.

Документ-приманка с паспортом

Когда жертвы открывали файлы, на их устройства загружались скрипты, скачивающие изображения — в них с помощью стеганографии была скрыта полезная нагрузка.

По мнению специалистов, эту технику PhaseShifters могла заимствовать у другой хак-группы —TA558, которая атакует организации по всему миру. А дальнейший анализ атак привел специалистов к еще более интересному выводу: эту же технику и тот же криптер использует UAC-0050 (UAC-0096) — хак-группа с 2020 года атакующая организации на территории России, Украины, Польши, Белоруссии, Молдовы, стран Прибалтики.

Интересно, что также были обнаружены пересечения с группировкой Blind Eagle, описанной компанией eSentire в феврале 2024 года. Так, исследователи рассказывали об использовании испаноязычных криптеров и обфускаторов, которые распространяются в даркнете, в связке с загрузчиком Ande Loader.

Теперь эксперты Positive Technologies полагают, что TA558, Blind Eagle, а теперь и PhaseShifters используют подписку на обфускаторы и криптеры. На это указывает одинаковая структура обфускации, одинаковые переменные внутри powershell-скрипта, схожая форма хранения полезной нагрузки (текстовые файлы или картинки с Base64 в них) и использование одних и тех же репозиториев с полезной нагрузкой.

Граф цепочки атаки

«Мы наблюдаем высокую активность группировки PhaseShifters с весны 2023 года (другие российские исследователи позже назвали ее Sticky Werewolf) и уже тогда заметили интересные детали. Атаки группировки по техникам идентичны цепочкам атак другой группировки — UAC-0050. Более того, атаки этих группировок проходят с небольшим временным промежутком, то есть злоумышленники одинаково атакуют с разницей в несколько недель. На данный момент мы склоняемся к тому, что UAC-0050 и PhaseShifters — это одна и та же группировка, но подтвердить это можно будет только после более длительного наблюдения», — комментирует Денис Кувшинов, руководитель TI-департамента экспертного центра безопасности Positive Technologies.