✔Хакеры Core Werewolf продолжают атаки на российский ОПК - «Новости»

Эксперты предупредили, что группировка Core Werewolf (также известная как PseudoGamaredon), которая уже не первый год атакует российский ОПК и критическую информационную инфраструктуру с целью шпионажа, делает свои атаки более изощренными. С сентября 2024 года группировка стала использовать новый инструмент собственной разработки – загрузчик, написанный на популярном языке Autolt.

Исследователи BI.ZONE рассказывают, что кластер Core Werewolf атакует российский оборонно-промышленный комплекс и организации КИИ с 2021 года. Напомним, что в апреле текущего года стало известно об атаке Core Werewolf, предполагаемой целью которой была 102-я российская военная база.

В последних кампаниях злоумышленники начали использовать новый загрузчик, написанный на AutoIt, надеясь, что это позволит им дольше оставаться незамеченными в ИТ-инфраструктуре жертвы. А также стали распространять вредоносные файлы не только через электронную почту, но и через Telegram.

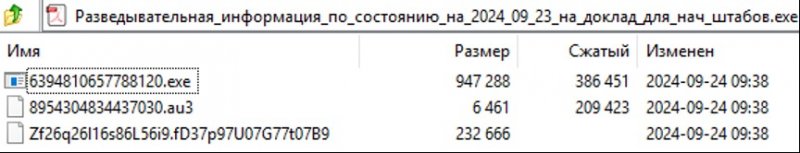

Отчет специалистов гласит, что хакеры рассылали фишинговые письма со ссылками, по которым находились RAR-архивы, а внутри содержались самораспаковывающиеся архивы (SFX). Каждый из них содержал вредоносный скрипт, необходимый для его исполнения легитимный интерпретатор, а также отвлекающий документ в формате PDF.

Если пользователь открывал архив, чтобы посмотреть «документы», содержимое SFX-файла извлекалось в папку для хранения временных файлов (TEMP). Затем с помощью интерпретатора AutoIt запускался загрузчик, который устанавливал вредоносное ПО на скомпрометированное устройство.

Также подчеркивается, что с июня текущего года хакеры стали экспериментировать со способами доставки вредоносных файлов. Так, теперь предполагаемым жертвам пишут не только по почте, но и в мессенджерах (чаще всего в Telegram).

«Уровень детектируемости используемых инструментов постоянно растет. В связи с этим преступники вносят изменения в свой арсенал, надеясь, что это позволит им дольше оставаться незамеченными в IT-инфраструктуре жертвы. Чем реже инструмент используется в атаках, тем больше у злоумышленников шансов, что средства защиты не смогут его распознать», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.