✔Вымогательская группа Muliaka атаковала российские компании - «Новости»

Аналитики компании FACCT обнаружили новую вымогательскую группировку Muliaka, которая атакует российские компании как минимум с декабря 2023 года. Исследователи рассказали, что в одной из атак для распространения и запуска малвари в сети жертвы атакующие воспользовались популярным корпоративным антивирусом.

Все началось с того, что в январе 2024 года неназванная российская компания была атакована вымогателями. В результате Windows-системы и виртуальная инфраструктура VMware ESXi жертвы оказались зашифрованы. От момента получения доступа к ИТ-инфраструктуре жертвы до начала шифрования прошло около двух недель.

В ходе расследования специалисты выяснили, что для удаленного доступа к инфраструктуре атакующие использовали VPN-сервис компании (но через него ли осуществлялся начальный доступ, на данный момент не установлено), а для перемещения по сети — службу удаленного управления WinRM (Windows Remote Management), использующую стандартный протокол веб-служб управления WS-Man.

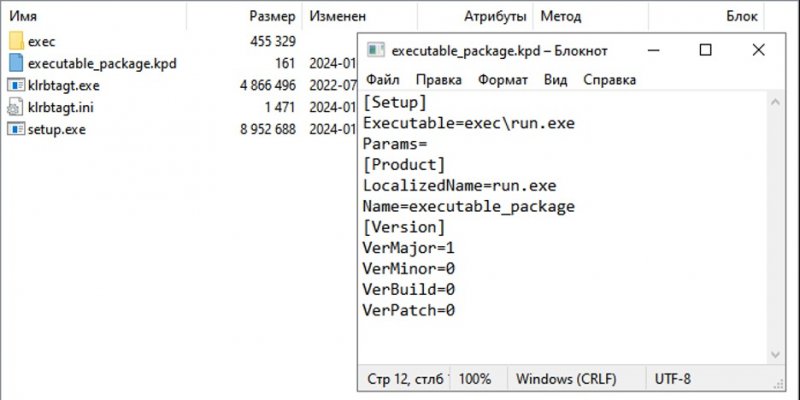

Для распространения и запуска малвари на Windows-хостах компании, атакующие воспользовались установленным корпоративным антивирусом, название которого не раскрывается. Для удаленного запуска шифровальщика злоумышленники создали инсталляционный пакет и соответствующую задачу. Отмечается, что при наличии установленного антивируса в ИТ-инфраструктуре жертвы хакеры все чаще предпочитают использовать защитные продукты для скрытного и эффективного продвижения по сети.

Перед шифрованием злоумышленники запускали на хостах вспомогательный PowerShell-скрипт (Update.ps1), предназначенный для остановки и запрета служб баз данных и резервного копирования, удаления точек восстановления и теневых копий томов. Также он отключает сетевые адаптеры на хосте, и тем самым, изолирует хост от сети. Исследователи напоминают, что похожую технику ранее использовала группировка OldGremlin.

Также внимание экспертов привлекли шифровальщики Muliaka. Например, шифровальщик для Windows был разработан основе ранее утекших в открытый доступ исходных кодов вымогателя Conti 3. В отличие от оригинального Conti, перед процессом шифрования файлов он осуществляет завершение процессов и остановку системных служб, указанных в списках.

Шифрование файлов в этом случае осуществляется в два этапа: при первом проходе максимально быстро блокируются данные жертвы, а при втором — максимально усложняется возможность их расшифровки и восстановления без оплаты выкупа.

На первом этапе используется многопоточное шифрование файлов на всех логических дисках хостах: в файлах менее 5 МБ шифруется начальная часть, а файлы более 5 МБ шифруются блоками. Отмечается, что сама идея шифрования в несколько проходов не нова, и одними из первых в этом вопросе стали авторы вымогателя PLAY, в настоящее время и вымогатели Qilin используют шифрование даже в три прохода.

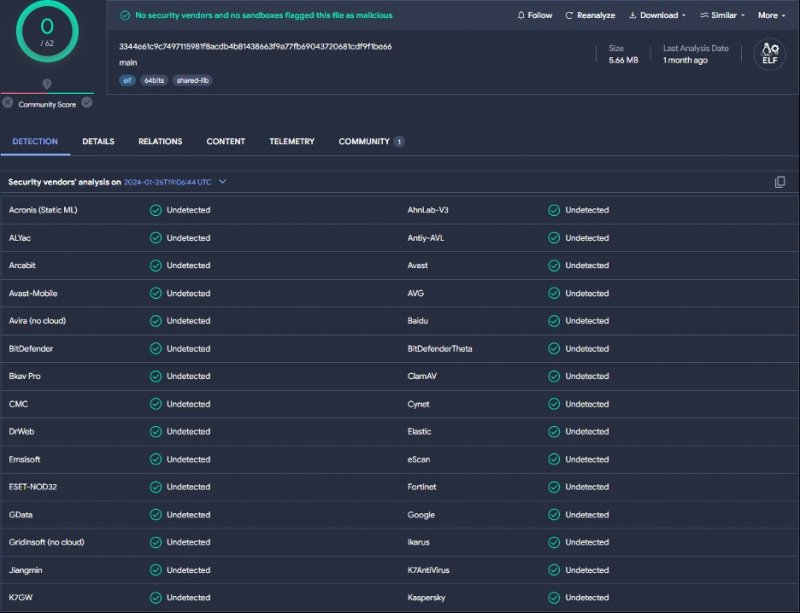

Образец малвари для ESXi на хостах жертвы обнаружить не удалось, так как он был удален атакующими. Однако полученной информации было достаточно, чтобы обнаружить другие образцы вымогателей для Windows и ESXi. По словам исследователей, два месяца назад образец малвари для ESXi был загружен на VirusTotal, и он до сих пор не детектируется ни одним антивирусным вендором. Отмечается, что практически все найденные образцы были загружены на портал VirusTotal с территории Украины.

«Специалисты FACCT подключились к расследованию атаки группы Muliaka уже на этапе восстановления сотрудниками компании своей ИТ-инфраструктуры. Атакующие использовали VPN жертвы, но являлся ли он начальным доступом, на данный момент точно не установлено. Нельзя исключать использование в качестве начального вектора атаки уязвимостей в публичных приложениях или фишинг, — рассказывает Антон Величко, руководитель Лаборатории компьютерной криминалистики компании FACCT — По нашим данным, группа активна как минимум с декабря 2023 года, и ее жертвами являются исключительно российские компании. Действия атакующих можно характеризовать как достаточно квалифицированные, после себя они оставляют минимальное количество следов».