✔LockBit восстанавливает инфраструктуру после операции правоохранителей - «Новости»

Хак-группа LockBit, инфраструктуру которую недавно взломали правоохранительные органы, возобновляет работу после непродолжительного перерыва. Представители группировки опубликовали длинное сообщение, в котором рассказывают о дальнейших планах и о том, как ФБР удалось их взломать.

Напомним, что на прошлой неделе правоохранители провели операцию Cronos, в рамках которой они вывели из строя инфраструктуру LockBit, включая 34 сервера, где размещались сайты для «слива» данных и их зеркала, украденные у жертв файлы, криптовалютные кошельки, а также получили около 1000 ключей для дешифрования данных и выпустили инструмент для расшифровки и бесплатного восстановления файлов.

Новый шифровальщик и миллионы долларов

Как мы писали ранее, сайт для «слива» данных, ранее контролируемый LockBit, был изменен властями и анонсировал раскрытие информации об операциях самой LockBit. В итоге, в течение прошлой неделе Национальное агентство по борьбе с преступностью Великобритании (NCA), ФБР, Европол, Евроюст их партнеры из других стран постепенно раскрывали различные детали проведенной ими операции.

В частности, согласно выпущенному аналитиками Trend Micro отчету, в LockBit уже шла разработка новой версии шифровальщика (LockBit-NG-Dev), которая, вероятно, должна была встать LockBit 4.0. Исследователи рассказали, что в отличие от предыдущей версии, построенной на C/C++, новая малварь представляла собой незавершенную разработку, написанную на .NET, которая, судя по всему, была скомпилирована CoreRT и упакована с помощью MPRESS.

Отмечалось, что новая малварь поддерживает три режима шифрования (с использованием AES+RSA) — «быстрое», «прерывистое» и «полное», позволяет не шифровать конкретные файлы и каталоги, а также рандомизировать именование файлов, чтобы усложнить процесс их восстановления.

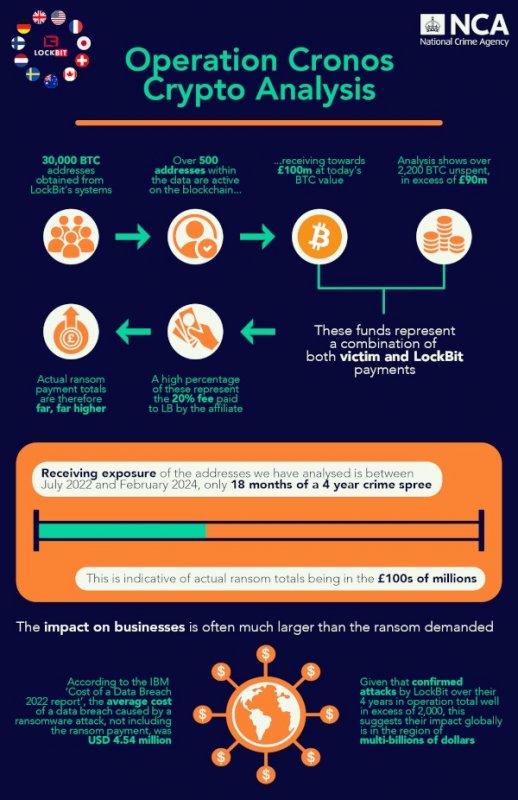

Также стало известно, что только за последние 18 месяцев хак-группа LockBit получила более 125 млн долларов выкупов (по информации NCA и блокчейн-аналитиков из компании Chainalysis).

Так, после захвата инфраструктуры группы правоохранители изучивших сотни криптовалютных кошельков, связанных с группировкой и получили информацию о 30 000 биткоин-адресах, которые использовались для получения выкупов и управления доходами хакеров.

Более 500 из этих адресов были активны и получили более 125 млн долларов (по текущему курсу) в период с июля 2022 по февраль 2024 года. Также расследование показало, что свыше 2200 BTC оставались неизрасходованными на момент проведения операции Cronos.

В NCA заявили, что «эти средства представляют собой комбинацию платежей жертв и участников LockBit», то есть значительная часть этой криптовалюты представляла собой 20% комиссию, которую партнеры выплачивали разработчикам вымогательского ПО.

«Учитывая, что количество подтвержденных атак LockBit за четыре года превысило 2000, это позволяет предположить, что последствия [этих атак] в глобальном масштабе исчисляются несколькими миллиардами долларов», — считают в NCA.

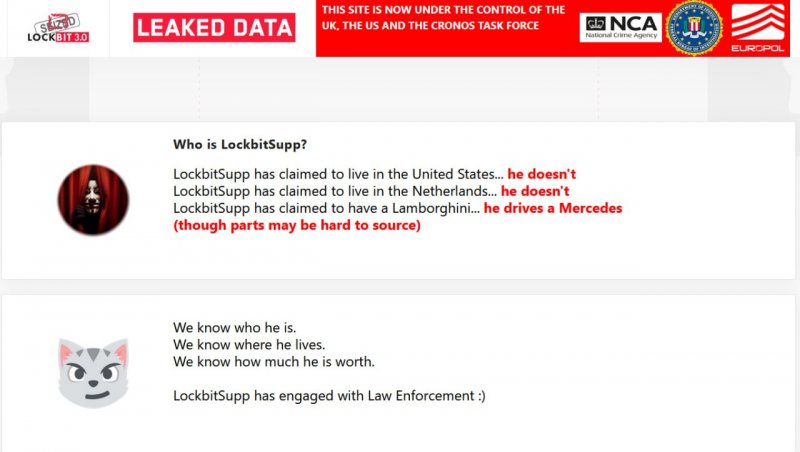

Деанон LockBitSupp

После захвата инфраструктуры LockBit правоохранительные органы намекали, что могут раскрыть личность публичного представителя группировки, известного под ником LockBitSupp. В итоге никакого доксинга не произошло, но правоохранители заявили, что им известна личность LockBitSupp, и он, к примеру, водит не Lamborghini, а Mercedes.

«Мы знаем, кто он. Мы знаем, где он живет. Мы знаем, сколько он стоит. LockbitSupp сотрудничает с правоохранительными органами», — писали власти.

В ответ на это LockBitSupp опубликовал объемное заявление, в котором откровенно насмехался над правоохранителями:

«Я очень рад, что ФБР взбодрило меня, зарядило энергией и заставило оторваться от развлечений и траты денег, очень тяжело сидеть за компьютером с сотнями миллионов долларов, единственное, что мотивирует меня работать — это сильные конкуренты и ФБР, появляется спортивный интерес и желание соревноваться», — писал LockBitSupp.

Кроме того, в своем послании представитель LockBit еще раз подтвердил то, о чем мы писали ранее: правоохранительные органы скомпрометировали инфраструктуру группы, обнаружив и использовав PHP-уязвимость CVE-2023-3824. LockBitSupp признал, что это произошло из-за его «личной халатности и безответственности», так как он «расслабился и не обновил PHP вовремя». Он подчеркивал, что серверы, где не было PHP, остались под контролем группы.

Также представитель хакеров заявил, что правоохранители атаковали LockBit специально, чтобы предотвратить публикацию украденных хакерами документов, содержащих «много интересных вещей и судебных документов Дональда Трампа, которые могут повлиять на предстоящие выборы в США».

Кроме того, LockBitSupp утверждает, что изъятые полицией ключи для расшифровки данных «малопригодны», так как «большинство из них защищены и не могут использоваться ФБР».

Восстановление инфраструктуры

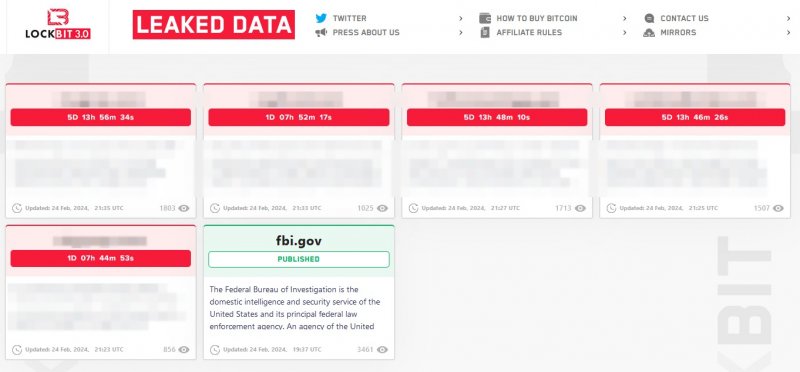

На этой неделе инфраструктура LockBit начала возвращаться к работе. Группировка сохранила свой «бренд» и перенесла сайт для «слива» данных на новый onion-адрес, где уже перечислены пять жертв, и работают таймеры обратного отсчета, показывающие время до публикации похищенной информации.

Как сообщил LockBitSupp, теперь LockBit планирует повысить уровень безопасности своей инфраструктуры и будет выпускать инструменты для расшифровки файлов вручную. Кроме того, партнерская панель теперь будет размещена на нескольких серверах, а партнеры группы получат доступ к различным копиям в зависимости от уровня доверия.

«Благодаря разделению панели и повышению децентрализации, отсутствию пробных расшифровщиков, созданных в автоматическом режиме, максимальной защите дешифраторов для каждой компании, шанс [нового] взлома будет значительно снижен», — пишет LockBitSupp.

В ответ на это правоохранители сообщили следующее:

«ФБР и партнеры предполагали, что участники группировки Lockbit попытаются перегруппироваться и перестроиться, однако возможность предложить более чем тысяче жертв возможность расшифровать их данные — наша основная задача, и мы продолжим оказывать помощь пострадавшим.

Хотя преступники могут создать новую инфраструктуру, мы усложнили их деятельность, предотвратили появление бесчисленного количества новых жертв и подорвали репутацию самой активной вымогательской группы».

Фото: BleepingComputer