✔Фальшивые VPN-расширения для Chrome принудительно установили 1,5 млн раз - «Новости»

Специалисты компании ReasonLabs обнаружили три вредоносных расширения для браузера Chrome, которые маскировались под VPN. Они были загружены 1,5 млн раз и на самом деле представляли собой инфостилеры и инструменты для кражи кешбэка.

Опасные расширения устанавливались в браузеры жертв принудительно и распространялись через установщики, спрятанные в пиратских копиях популярных игр (Grand Theft Auto, Assassins Creed и The Sims 4), загруженных с торрент-трекеров.

По данным экспертов, большинство заражений пришлось на Россию, Украину, Казахстан и Беларусь, так как эта кампания, похоже, была нацелена исключительно на русскоязычных пользователей.

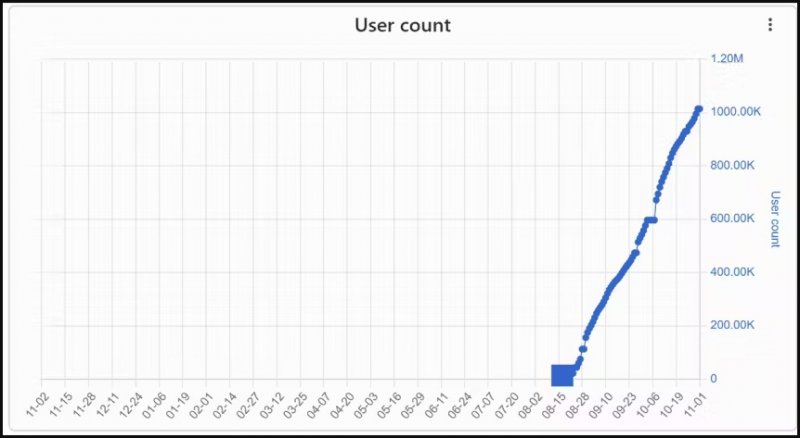

Вредоносные расширения носили названия netPlus (1 млн установок), netSave и netWin (по 500 000 установок). Так как ReasonLabs уже уведомила Google об этой проблеме, компания удалила вредоносные расширения из Chrome Web Store, но к этому времени суммарное количество установок уже перешагнуло отметку 1,5 млн.

Установки netPlus

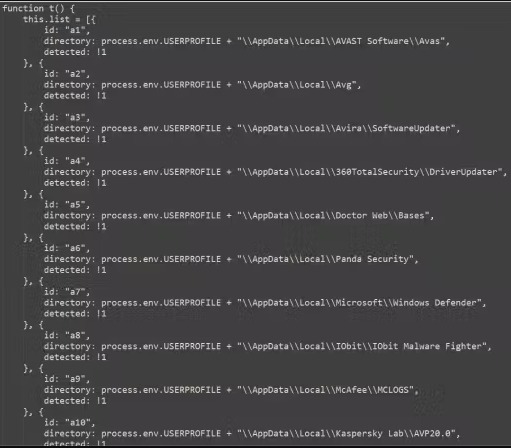

Исследователи смогли обнаружить более тысячи различных торрент-файлов, содержащих вредоносный установщик, представляющий собой Electron-приложение размером от 60 до 100 МБ. Установщик проверял наличие антивирусных продуктов на зараженной машине, а затем устанавливал netSave в Google Chrome и netPlus в Microsoft Edge.

В отчете подчеркивается, что установка фальшивых VPN-расширений происходила автоматически, на уровне реестра, и не требовала участия пользователя и каких-либо действий с его стороны.

Чтобы создать у жертвы ощущение легитимности, фальшивые расширения даже оснащались вполне реалистичным пользовательским интерфейсом и якобы предлагали платную подписку.

Как показал анализ кода вредоносов, расширения имели доступ к tabs, storage, proxy, webRequest, webRequestBlocking, declarativeNetRequest, scripting, alarms, cookies, activeTab, management и offscreen. Причем злоупотребление разрешением offscreen позволяло малвари запускать скрипты через Offscreen API и скрытно взаимодействовать DOM (Document Object Model) веб-страницы. То есть доступ к DOM позволял похищать конфиденциальные данные пользователей, манипулировать веб-запросами и даже отключать другие установленные расширения.

Еще одной примечательной особенностью малвари исследователи называют отключение других расширений, связанных с кешбэком и купонами, чтобы избавиться от конкурентов на зараженном устройстве и перенаправить всю прибыль самим злоумышленникам. По данным ReasonLabs, малварь атаковала более 100 подобных расширений, включая Avast SafePrice, AVG SafePrice, Honey: Automatic Coupons & Rewards, LetyShops, Megabonus, AliRadar Shopping Assistant, Yandex.Market Adviser, ChinaHelper и Backlit.

В конце отчета исследователи рекомендуют пользователям регулярно проверять, какие расширения установлены в их браузере, а также проверять новые отзывы в Chrome Web Store, чтобы убедиться, что другие люди не сообщают о вредоносном поведении.