✔Банковский троян Chaes устанавливает вредоносные расширения для Chrome - «Новости»

Обнаружена масштабная кампания банкера Chaes, ради которой были скомпрометированы около 800 сайтов на WordPress. Троян атакует преимущественно бразильских пользователей, и в своих атаках задействует пять вредоносных расширений для браузера Chrome.

Активность Chaes обнаружили эксперты компании Avast, которые сообщают, что новая кампания вредоноса стартовала в конце 2021 года. Исходно малварь была обнаружена еще в 2020 году, аналитиками компании Cybereason, и тогда (как и сейчас) она была нацелена на клиентов банков Banco do Brasil, Loja Integrada, Mercado Bitcoin, Mercado Livre и Mercado Pago.

Теперь исследователи рассказывают, что атака начинается, когда жертва посещает один из взломанных сайтов. Там пользователь видит всплывающее окно с просьбой установить фейковое приложение Java Runtime.

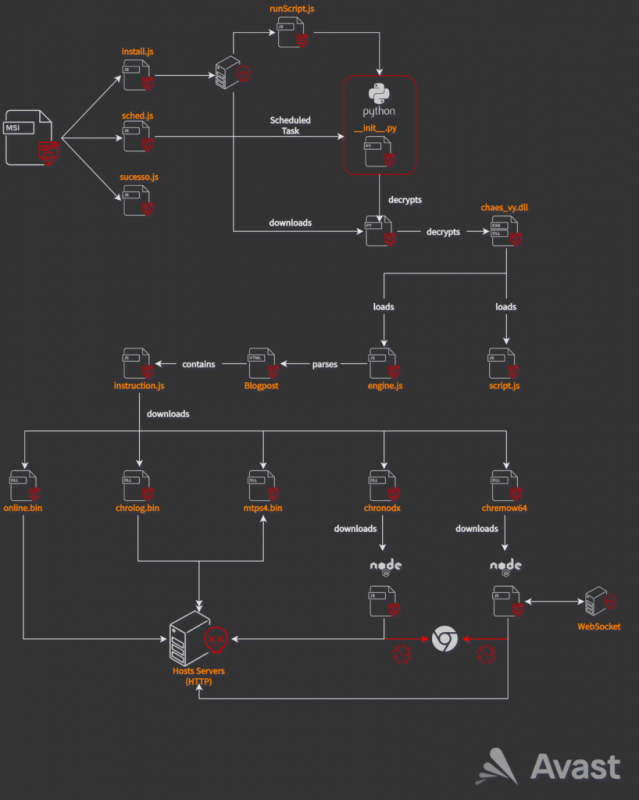

MSI-установщик такого «приложения» содержит три вредоносных файла (install.js, sched.js, sucesso.js), которые подготавливают среду Python для загрузчика следующего этапа. Если пользователь следует инструкциям, малварь инициирует сложную процедуру доставки банкера, которая завершается развертыванием нескольких модулей.

«Для Chaes характерна многоэтапная доставка, в которой задействованы такие среды, как JScript, Python и NodeJS, а также двоичные файлы, написанные на Delphi, и вредоносные расширения для Google Chrome, — говорят исследователи. — Конечная цель Chaes — похитить учетные данные, хранящиеся в Chrome, а также перехватить логины и пароли от популярных в Бразилии банкингов».

Некоторые промежуточные пейлоады не только зашифрованы, но и скрыты в закомментированном коде внутри HTML-страниц домена awsvirtual[.]blogspot.com. На заключительном этапе атаки jаvascript-дроппер загружает и устанавливает в систему жертва до пяти вредоносных расширений для Chrome:

- Online — Delphi-модуль, используемый для фингерпринтинга жертвы и передачи системной информации на управляющий сервер хакеров;

- Mtps4 (MultiTela Pascal) — бэкдор на базе Delphi, основной целью которого является подключение к управляющему серверу и ожидание выполнения ответного Pascal Script;

- Chrolog (ChromeLog) — ворует пароли из Google Chrome, модуль тоже написан на Delphi;

- Chronodx (Chrome Noder) — jаvascript-троян, который при обнаружении запуска браузера Chrome немедленно закрывает его и открывает собственный экземпляр Chrome, содержащий вредоносный модуль, ворующий банковскую информацию;

- Chremows (Chrome WebSocket) — банковский jаvascript-троян, который перехватает нажатия клавиш и клики мыши в Chrome с целью кражи учетных данных (для пользователей Mercado Livre и Mercado Pago).

В настоящее время кампания по распространению Chaes все еще активна, и так будет продолжаться до тех пор, пока все скомпрометированные WordPress-сайты не будут защищены. Аналитики Avast утверждают, что некоторые из сайтов, которые используются для доставки полезных нагрузок, очень популярны в Бразилии, поэтому количество зараженных систем, вероятно, очень велико.