✔Уязвимости 5Ghoul угрожают 5G-устройствам с модемами Qualcomm и MediaTek - «Новости»

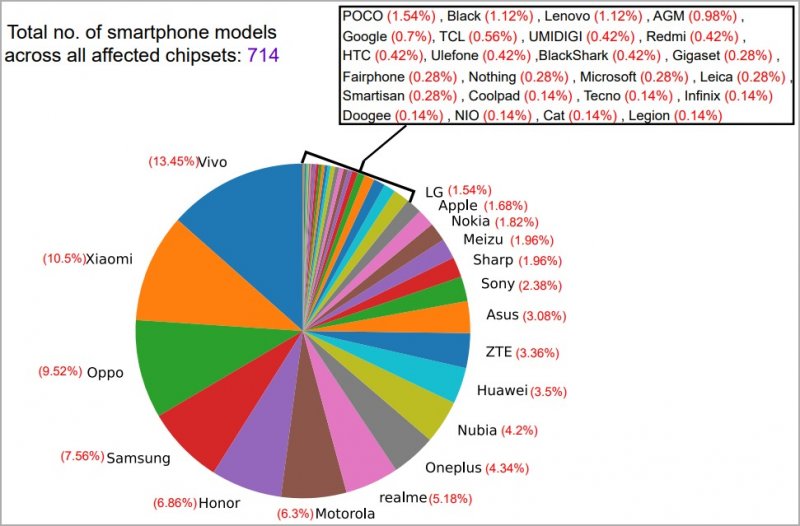

Исследователи обнаружили множество проблем в 5G-модемах Qualcomm и MediaTek, и эти баги получили общее название 5Ghoul. Сообщается, что уязвимости представляют угрозу для 714 моделей смартфонов 24 брендов, устройств Apple, многочисленных маршрутизаторов и USB-модемов.

Проблемы 5Ghoul были найдены специалистами из исследовательской группы ASSET (Automated Systems SEcuriTy) в Сингапурском университете технологий и дизайна (SUTD). Ранее эти исследователи обнаруживали такие проблемы, как BrakTooth и SweynTooth.

5Ghoul состоит из 14 уязвимостей, 10 из которых уже раскрыты публично, а четыре не раскрываются по соображениям безопасности. Эффект от атак на проблемы 5Ghoul может варьироваться от временных сбоев в работе сервисов до даунгрейда сети, что может иметь серьезные последствия с точки зрения безопасности.

Подчеркивается, что подобные атаки можно осуществить, вооружившись оборудованием за несколько тысяч долларов США (мини-ПК, SDR, кабели, антенны, блоки питания и так далее), а также используя опенсорсное ПО для анализа сети и фаззинга.

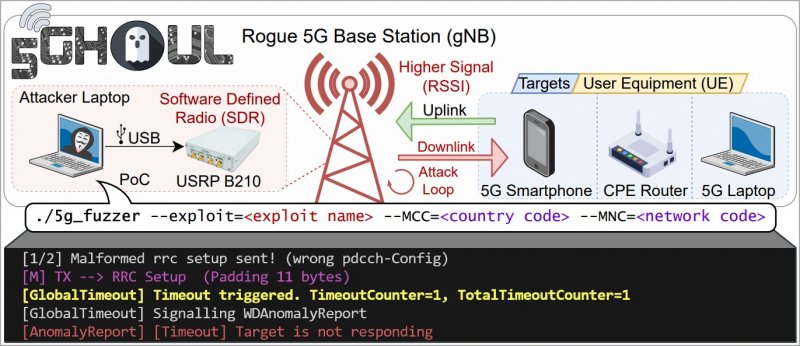

Общая схема атаки

Исследователи рассказывают, что обнаружили проблемы во время эксперимента по анализу прошивок 5G-модемов, и добавляют, что эти баги легко эксплуатировать «по воздуху», выдавая себя за настоящую базовую станцию 5G. Это подходит даже для тех случаев, когда злоумышленники не имеют информации о SIM-карте цели, поскольку атака происходит до этапа NAS-аутентификации.

«Атакующему не нужно знать какую-то секретную информацию о целевом оборудовании пользователя, например, данные SIM-карты, чтобы завершить NAS-регистрацию, — объясняют исследователи. — Злоумышленнику достаточно выдать себя за легитимную gNB [базовую станцию], используя известные параметры соединения с вышкой сотовой связи (например, SSB ARFCN, Tracking Area Code, Physical Cell ID, Point A Frequency)».

Как уже было сказано выше, в настоящее время раскрыта информация о 10 уязвимостях из числа 5Ghoul.

- CVE-2023-33043: некорректный MAC/RLC PDU, вызывающий отказ в обслуживании (DoS) в модемах Qualcomm X55/X60. Злоумышленники могут отправить недействительный MAC-фрейм на целевое 5G устройство с ближайшей вредоносной базовой станции, что приведет к временному зависанию и перезагрузке модема.

- CVE-2023-33044: NAS Unknown PDU, вызывающий DoS в модемах Qualcomm X55/X60. Эта уязвимость позволяет злоумышленникам отправить недействительный PDU NAS на целевое устройство, что приводит к сбою и перезагрузке модема.

- CVE-2023-33042: отключение 5G/даунгрейд через недопустимый RRC pdcch-Config в модемах Qualcomm X55/X60, что приводит к даунгрейду или отказу в обслуживании. Злоумышленник может отправить некорректный фрейм RRC во время RRC Attach Procedure, что приведет к отключению 5G-соединения и потребует ручной перезагрузки для его восстановления.

- CVE-2023-32842: некорректная настройка RRC spCellConfig, вызывающая DoS в модемах MediaTek Dimensity 900/1200. Уязвимость связана с отправкой некорректного RRC Connection Setup, что приводит к отказу модема и перезагрузку пострадавших устройств.

- CVE-2023-32844: некорректный RRC pucch CSIReportConfig, вызывающий DoS в модемах MediaTek Dimensity 900/1200. Злоумышленники могут отправить некорректный RRC Connection Setup, что приведет к сбою и перезагрузке модема.

- CVE-2023-20702: неверная последовательность данных RLC приводит к DoS (разыменование нулевого указателя) в модемах MediaTek Dimensity 900/1200. Злоумышленник может воспользоваться этой проблемой, отправив некорректный PDU RLC Status, что приведет к сбою и перезагрузке модема.

- CVE-2023-32846: усеченный RRC physicalCellGroupConfig вызывает DoS (разыменование нулевого указателя) в модемах MediaTek Dimensity 900/1200. Специально подготовленный RRC Connection Setup может привести к ошибкам доступа к памяти, что уже приведет к аварийному завершению работы модема.

- CVE-2023-32841: некорректный RRC searchSpacesToAddModList вызывает DoS в модемах MediaTek Dimensity 900/1200. Это связано с отправкой некорректного RRC Connection Setup, что приводит к сбою модема в пострадавших устройствах.

- CVE-2023-32843: недопустимый элемент RRC Uplink Config, вызывающий DoS в модемах MediaTek Dimensity 900/1200. Отправка искаженного RRC Connection Setup может привести к отказу модема и перезагрузке пострадавших устройств.

- CVE-2023-32845: Null RRC Uplink Config Element вызывает DoS в модемах MediaTek Dimensity 900/1200. Искаженный RRC Connection Setup может вызвать сбой модема, путем установки определенных полей полезной нагрузки RRC в значение null.

Из раскрытых багов уязвимость CVE-2023-33042 представляет наибольшую опасность, так как может вынудить устройство отключиться от сети 5G и перейти на 4G, подвергая девайс потенциальным уязвимостям и широкому спектру возможных атак.

Среди уязвимых перед 5Ghoul брендов исследователи перечисляют смартфоны Vivo, Xiaomi, OPPO, Samsung, Honor, Motorola, Realme, OnePlus, Huawei, ZTE, Asus, Sony, Meizu, Nokia, Apple и Google и так далее.

Компании Qualcomm и MediaTek уже выпустили бюллетени безопасности, посвященные уязвимостям 5Ghoul.

Сообщается, что патчи были предоставлены производителям устройств еще два месяца назад. Однако, учитывая сложность цепочки поставок (особенно в случае с Android), пройдет некоторое время, прежде чем исправления доберутся до конечных пользователей. Скорее всего, некоторые затронутые модели смартфонов и других устройств так и не получат исправлений, поскольку их поддержка, скорее всего, закончится раньше.