✔ZenRAT крадет пароли, маскируясь под менеджер паролей Bitwarden - «Новости»

Аналитики Proofpoint обнаружили новую Windows-малварь ZenRAT, которая распространяется, маскируясь под установочные пакеты опенсорсного менеджера паролей Bitwarden.

По словам исследователей, вредонос распространяется через сайты, имитирующие официальный сайт Bitwarden и использует тайпсквоттинг для обмана потенциальных жертв (например, был обнаружен сайт bitwariden[.]com). Доподлинно неизвестно, как трафик направляется на эти домены. Как правило, в таких случаях речь идет о фишинге, вредоносной рекламе или «отравлении» SEO.

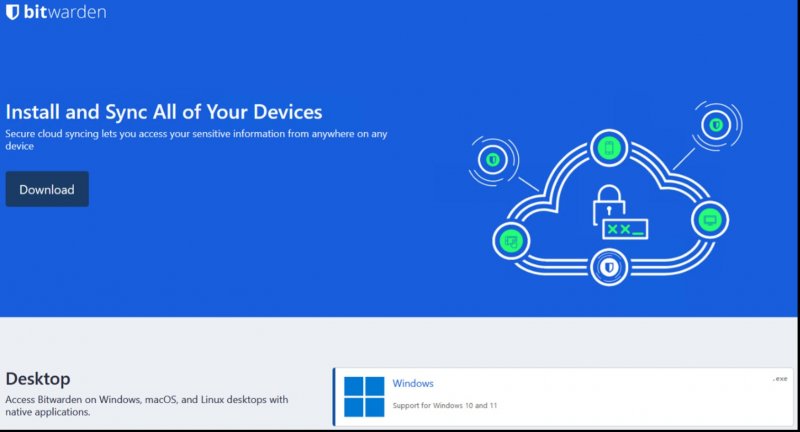

Фальшивый сайт

При этом вредоносный сайт предоставляет вредоносную версию Bitwarden только пользователям Windows, а пользователей других ОС он перенаправляет на клонированную страницу статьи opensource.com об этом менеджере паролей. Кроме того, пользователи Windows, кликающие на ссылки для загрузки версий для Linux или macOS вообще перенаправляются на настоящий сайт Bitwarden (vault.bitwarden.com).

Основной целью ZenRAT, который эксперты характеризуют как «модульный троян удаленного доступа (RAT) с возможностью кражи информации», является сбор информации и учетных данных из браузера жертвы, а также сведений о зараженном хосте.

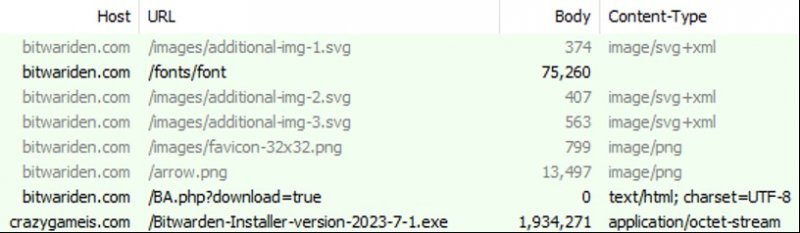

Внутри фейкового установочного пакета Bitwarden (Bitwarden-Installer-version-2023-7-1.exe), загруженного с сайта злоумышленников, исследователи обнаружили вредоносный исполняемый файл .NET (ApplicationRuntimeMonitor.exe), который и является ZenRAT.

При этом отмечается, что вредоносный установщик Bitwarden для Windows поставляется с сайта madgameis[.]com. Это еще один фейк, имитирующий URL-адрес легитимной браузерной игровой платформы CrazyGames.

После запуска в системе жертвы ZenRAT использует запросы WMI и другие системные инструменты для сбора данных о хосте, включая:

- данные о процессоре;

- данные о графическом процессоре;

- версию ОС;

- данные об оперативной памяти;

- IP-адрес и шлюз;

- информацию об установленном антивирусе;

- информацию об установленных приложениях.

Эти данные передаются на управляющий сервер в ZIP-архиве, который также содержит информацию и учетные данные, которые малварь извлекает из браузера жертвы. При этом перед началом передачи ZenRAT проверяет, что атакованный хост не находится в Беларуси, Кыргызстане, Казахстане, Молдове, России или Украине, а также убеждается, что не запущен на виртуальной машине или в песочнице.

Анализ метаданных вредоносного установщика выявил попытки злоумышленников замаскировать ZenRAT под Speccy от Piriform, бесплатную утилиту Windows для отображения информации об аппаратном и программном обеспечении.

При этом цифровая подпись, использованная для исполняемого файла, не только недействительна, но и гласит, что файл подписан Тимом Коссе, известным немецким ученым, который известен как автор бесплатного FTP-клиента FileZilla.

Пока ZenRAT работает как обычный инфостилер, но аналитики Proofpoint обнаружили, что он спроектирован как модульный вредонос, то есть со временем его возможности могут быть расширены. Пока же никаких дополнительных модулей выявлено не было.