✔Тысячи APK-файлов используют сжатие, чтобы избежать анализа - «Новости»

Аналитики компании Zimperium обнаружили, что злоумышленники все чаще полагаются на вредоносные файлы APK для Android, которые не поддаются декомпиляции из-за использования неподдерживаемых, неизвестных или сильно измененных алгоритмов сжатия.

Исследователи обратили внимание на эту проблему после недавнего твита Joe Security, в котором рассказывалось об APK-файле, который не поддается анализу, но без проблем работает на устройствах Android.

Основное преимущество такого подхода для злоумышленников заключается в том, что такие файлы могут избегать внимания защитных решений, которые полагаются на статический анализ. Кроме того, это затрудняет изучение малвари ИБ-специалистами.

Эксперты объясняют, что обычно APK используют формат ZIP в двух режимах: один без сжатия и один с использованием алгоритма DEFLATE. APK-файлы, упакованные с использованием неподдерживаемых или неизвестных методов сжатия, нельзя установить на Android 8 и более ранних версий, однако они будут нормально работать в Android 9 и в более поздних версиях ОС.

По данным Zimperium, такие необычные методы антианализа используют более 3300 APK-файлов. Во многих случаях это приводит к сбоям в их работе, однако исследователи выявили 71 вредоносное приложение, которое прекрасно работает в Android 9 (API 28) и более поздних версиях.

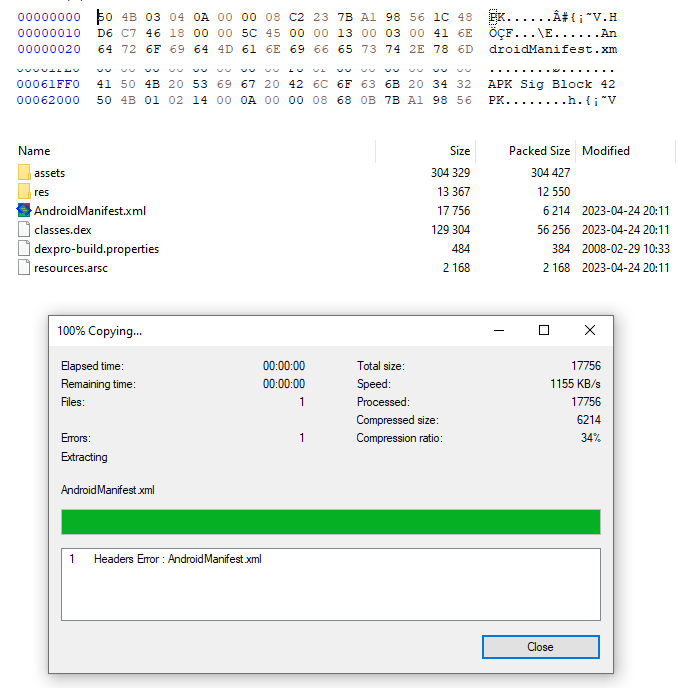

Аналитики протестировали вредоносные приложения с помощью таких инструментов, как JADX, APKtool и macOS Archive Utility, но не смогли распаковать странные APK ни одним их них.

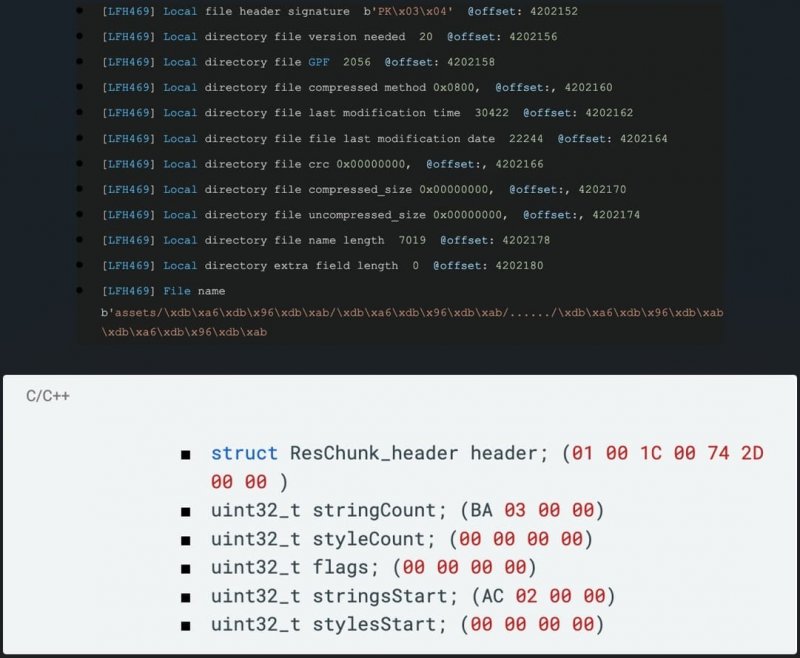

Более того, помимо неподдерживаемых методов сжатия авторы вредоносных APK используют имена файлов, превышающие 256 байт (что вызывает дополнительные сбои в инструментах для анализа), а также повреждают файл AndroidManifest.xml ради обфускации и используют искаженные String Pools.

Хотя эксперты Zimperium не пытались выяснить, что именно делают такие приложения, вряд ли они без причин так старательно скрываются от анализа и обнаружения.

Исследователи пишут, что ни одного из этих приложений нет в официальном магазине Google Play, но все же перечисляют их хэши в конце своего отчета, чтобы люди, которые загружают приложения из сторонних магазинов и других источников, могли обнаружить и удалить их.