✔Из-за атак на MOVEit Transfer пострадали British Airways, BBC и не только - «Новости»

По словам ИБ-исследователей, вымогательская группировка Clop искала способ использования уязвимости в MOVEit Transfer с 2021 года. Хакеры заявляют, что в ходе недавних атак были скомпрометированы сотни компаний, причем взлом уже подтвердили ирландская авиакомпания Aer Lingus, авиакомпания British Airways, BBC и британская аптечная сеть Boots.

О 0-day уязвимости (CVE-2023-34362) в решении для управления передачей файлов MOVEit Transfer стало известно в конце прошлой недели. Проблеме оказались подвержены все версии MOVEit Transfer, и сообщалось, что атаки на них начались еще 27 мая 2023 года.

Сам баг представлял собой SQL-инъекцию, которая приводит к удаленному выполнению кода. Так, эксплуатация уязвимости может привести к повышению привилегий и дает третьим лицам несанкционированный доступ к среде MOVEit Transfer.

Злоумышленники использовали уязвимость, чтобы разместить на уязвимых серверах кастомные веб-шеллы, что позволило им получить список файлов, хранящихся на сервере, скачать файлы, а также похитить учетные данные и секреты учетных записей Azure Blob Storage, включая параметры AzureBlobStorageAccount, AzureBlobKey и AzureBlobContainer.

В начале текущей недели аналитики Microsoft связали эти атаки с вымогательской хак-группой Clop (она же Lace Tempest, TA505, FIN11 или DEV-0950).

Давний баг

Как теперь сообщают эксперты ИБ-компании Kroll, похоже, хакеры искали способы использовать упомянутую уязвимость нулевого дня задолго до начала массовых атак, а точнее с 2021 года.

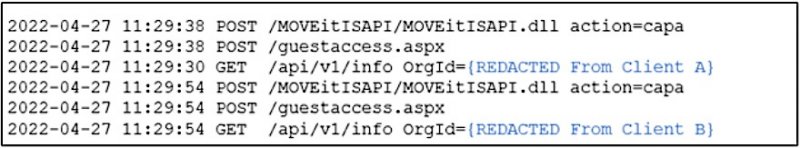

«Проведенная Kroll проверка журналов Microsoft Internet Information Services (IIS) затронутых клиентов обнаружила признаки аналогичной активности, происходившей в нескольких клиентских средах в прошлом году (апрель 2022 года), а в некоторых случаях даже в июле 2021 года», — пишут исследователи.

Также они обнаружили, что злоумышленники тестировали разные способы сбора и хищения конфиденциальных данных со скомпрометированных серверов MOVEit Transfer еще в апреле 2022 года.

«Kroll наблюдала активность, связанную с эксплуатацией уязвимости в MOVEit Transfer, которая происходила 27 апреля 2022 года, 15–16 мая 2023 года и 22 мая 2023 года. Это указывает, что злоумышленники проверяли доступ к организациям и извлекали информацию из MOVEit Transfer вероятно, с помощью автоматизированных инструментов», — говорится в отчете.

Автоматизированная вредоносная активность заметно возросла 15 мая 2023 года, прямо перед началом массовых атак на 0-day уязвимость.

Сбор данных жертв

Так как в 2021 году аналогичная активность выполнялась вручную, эксперты полагают, что злоумышленники давно знали о баге, но готовили необходимые инструменты для автоматизации массовых атак.

Пострадавшие

В прошлые выходные хакеры заявили журналистам, что уязвимость позволила им взломать серверы MOVEit Transfer, принадлежащие «сотням компаний». Хотя после этого СМИ призывали не верить хакерам на слово, к сожалению, некоторые жертвы уже подтвердили факт компрометации.

Одной из первых взлом и утечку данных клиентов подтвердила компания Zellis, британский поставщик решения для расчета заработной платы и управления персоналом, среди клиентов которой числятся Sky, Harrods, Jaguar, Land Rover, Dyson и Credit Suisse.

Некоторые крупные клиенты Zellis уже выступили с официальными заявлениями о взломе. Среди них: госорганы Новой Шотландии (включая Управление здравоохранения, использующее MOVEit для обмена конфиденциальной и секретной информацией), Университет Рочестера, авиакомпания British Airways и BBC, сообщившая о краже личной информации сотрудников и о том, что среди пострадавших есть и другие клиенты Zellis — ирландская авиакомпания Aer Lingus и британская аптечная сеть Boots.

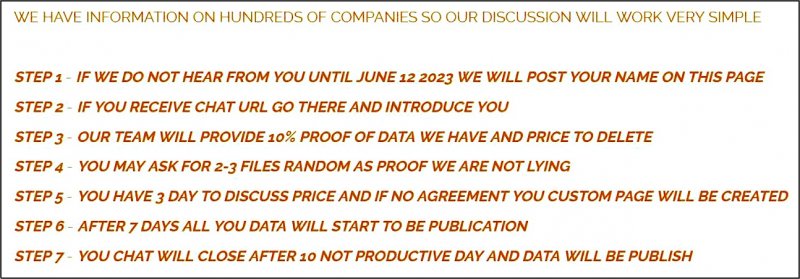

В настоящее время Clop еще не начала публиковать украденную у компаний информацию. На своем сайте в даркнете злоумышленники дали пострадавшим срок до 12 июня, заявив, что если к этому времени компании не свяжутся с ними и не начнут переговоры о выплате выкупа, последуют «сливы» данных.