✔Из-за уязвимости API у Honda утекали данные клиентов, дилеров и внутренние документы - «Новости»

E-commerce платформа компании Honda, связанная с силовым оборудованием, лодочными моторами и садовой техникой, оказалась уязвима для несанкционированного доступа. В итоге любой желающий мог использовать баг в API и сбросить пароль для любой учетной записи. Подчеркивается, что проблема не затронула владельцев автомобилей и мотоциклов Honda. Проблему обнаружил ИБ-исследователь Итон Звир (Eaton Zveare), несколько месяцев назад нашедший аналогичные баги на портале поставщиков Toyota.

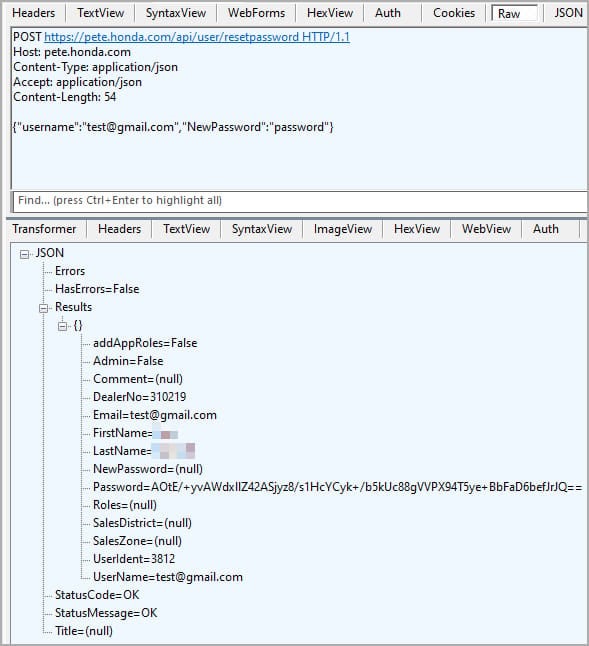

Специалист рассказывает, что API для сброса пароля позволял сбросить пароль от важных учетных записей, а затем получить неограниченный доступ к данным на уровне администратора.

«Сломанные и отсутствующие элементы управления доступом позволили получить доступ ко всем данным на платформе даже при входе от лица тестовой учетной записи», — объясняет Звир.

По его словам, недостаток API был связан с e-commerce платформой Honda, которая присваивает поддомены вида powerdealer.honda.com зарегистрированным реселлерам и дилерам. API для сброса пароля на одном из сайтов Honda, Power Equipment Tech Express (PETE), обрабатывал запросы на сброс пароля без токена или предыдущего пароля, требуя только действительный адрес почты.

Хотя уязвимость не проявлялась на самом портале для входа в систему, учетные данные, переданные через PETE, все равно работали, поэтому любой желающий мог получить доступ к внутренним данным дилеров.

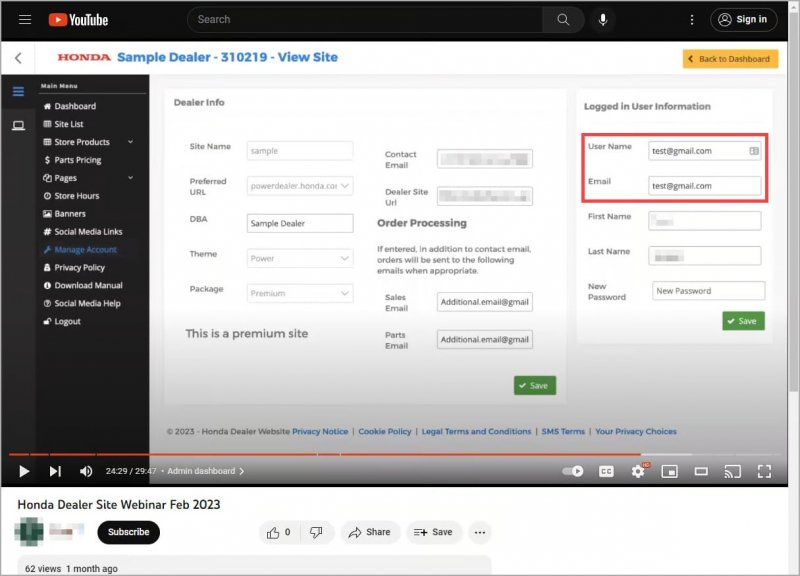

Причем действующий адрес электронной почты, принадлежащий дилеру, исследователь узнал из видеозаписи вебинара на YouTube, в котором демонстрировалась доступная дилерам панель управления и тестовая учетная запись.

Хотя это давало доступ только к тестовому аккаунту, Звир обнаружил еще одну уязвимость типа IDOR (insecure direct object references), которая давала ему доступ к данным любого дилера, путем простого изменения значения ID в URL-адресе панели администратора.

В итоге, изучив платформу Honda и ее недостатки, эксперт обнаружил следующую информацию:

- 21 393 заказа клиентов за период с августа 2016 года по март 2023 года (включая имя клиента, адрес, номер телефона и заказанные товары);

- 1570 дилерских сайтов (из них 1 091 активный), любой из которых можно было модифицировать;

- 3588 пользователей/аккаунтов дилеров (включая имя и фамилию, адрес электронной почты), для каждого из которых можно было изменить пароль;

- 1090 электронных писем дилеров (содержат имя и фамилию);

- 11 034 электронных письма клиентов (содержат имя и фамилию);

- в теории — приватные ключи Stripe, PayPal и Authorize.net для дилеров, которые их предоставили;

- внутренние финансовые отчеты.

Перечисленные данные могли использоваться для организации фишинговых кампаний, атак с использованием социальной инженерии или могли быть проданы на хакерских форумах и даркнет-маркетплейсах. Кроме того, имея доступ к сайтам дилеров, злоумышленники могли внедрить в их код веб-скиммеры и другие вредоносы.

Эксперт уведомил Honda о своих выводах еще 16 марта 2023 года, а 3 апреля 2023 компания подтвердила, что все проблемы устранены. Так как у Honda нет программы bug bounty, никакого вознаграждения за свои изыскания Звир не получил.