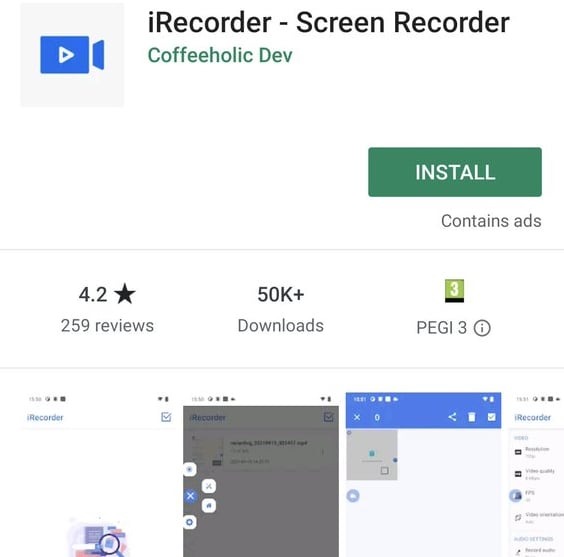

✔Приложение с 50 000 загрузок превратилось в шпионское ПО после обновления - «Новости»

Приложение для записи экрана iRecorder – Screen Recorder, насчитывавшее более 50 000 загрузок в Google Play, в качестве «обновления» получило троян удаленного доступа. Интересно, что вредоносная функциональность появилась лишь год спустя после публикации приложения в магазине Google Play.

Эксперты компании ESET, обнаружившие угрозу, рассказывают, что iRecorder – Screen Recorder появился в магазине еще в сентябре 2021 года, но троянизировали его при помощи обновления до версии 1.3.8 в августе 2022 года.

Так как приложение предназначалось для записи экрана, это упростило злоумышленникам запрос разрешений на запись аудио и доступ к файлам на зараженных устройствах, ведь это не вызывало подозрений.

Малварь, которая была включена в упомянутое обновление, это RAT AhRat, основанный на исходном коде опенсорсного AhMyth. При этом код, взятый из AhMyth, был сильно изменен, а разработчик явно знал, что он делает.

«Первая вредоносная версия iRecorder содержала части вредоносного кода AhMyth RAT, скопированные без каких-либо изменений. Вторая версия вредоноса, которую мы назвали AhRat, так же была доступна в Google Play, и здесь AhMyth уже был кастомизирован: появился код для связи с C&C-сервером и бэкдор. На момент написания этой публикации мы не обнаружили AhRat ни в одном другом приложении Google Play и где-либо еще», — пишут аналитики.

Вредонос AhRat имеет широкий спектр возможностей, включая отслеживание местоположения зараженных устройств, кражу журналов вызовов, контактов и текстовых сообщений, отправку SMS-сообщений, запись фоновых звуков и фотографирование.

Эксперты ESET отмечают, что вредоносное приложение для записи экрана использовало лишь часть возможностей AhRat: каждые 15 минут оно записывало и передавало на удаленный сервер фоновые звуки (запись длилась примерно минуту), а также воровало файлы с определенными расширениями, что навело исследователей на мысли о кибершпионаже.

«К сожалению, у нас нет никаких доказательств того, что приложение старались навязать определенной группе людей. Из описания приложения и дальнейших исследований (в поисках возможного вектора распространения) неясно, была ли целью какая-то конкретная группа, — пишет эксперт ESET Лукас Стефанко (Lukáš Štefanko). — Это кажется весьма необычным, но у нас нет доказательств обратного».

В настоящее время приложение уже удалено из Google Play, однако эксперты предупреждают, что iRecorder – Screen Recorder может быть доступен в альтернативных и неофициальных магазинах приложений для Android.

Нужно отметить, что это не первый случай, когда в Google Play проникает малварь, основанная на опенсорсном AhMyth. Так, в 2019 году все те же специалисты ESET обнаружили в магазине приложения Radio Balouch и RB Music, которые действительно содержали легитимные компоненты для потокового радиовещания, но также были заражены AhMyth.