✔Android-вредонос Fleckpe проник в Google Play и был установлен более 600 000 раз - «Новости»

Аналитики «Лаборатории Касперского» обнаружили нового «подписочного» трояна Fleckpe, проникшего в официальный магазин приложений Google Play. Суммарно малварь, которая маскируется под другие популярные приложения, была установлена более 620 000 раз.

По словам исследователей, Fleckpe можно поставить в один ряд с такими угрозами, как Jocker и Harly. Обычно пользователи замечают активность такой малвари слишком поздно, когда с них уже списали деньги.

Fleckpe активен с начала 2022 года. В Google Play было обнаружено 11 зараженных этим трояном приложений, которые установили пользователи более 620 000 устройств:

- Beauty Camera Plus (com.beauty.camera.plus.photoeditor);

- Beauty Photo Camera (com.apps.camera.photos);

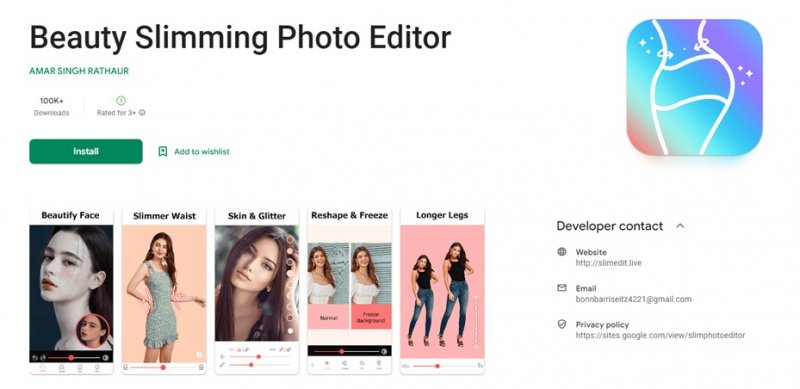

- Beauty Slimming Photo Editor (com.beauty.slimming.pro);

- Fingertip Graffiti (com.draw.graffiti);

- GIF Camera Editor (com.gif.camera.editor);

- HD 4K Wallpaper (com.hd.h4ks.wallpaper);

- Impressionism Pro Camera (com.impressionism.prozs.app);

- Microclip Video Editor (com.microclip.vodeoeditor);

- Night Mode Camera Pro (com.urox.opixe.nightcamreapro);

- Photo Camera Editor (com.toolbox.photoeditor);

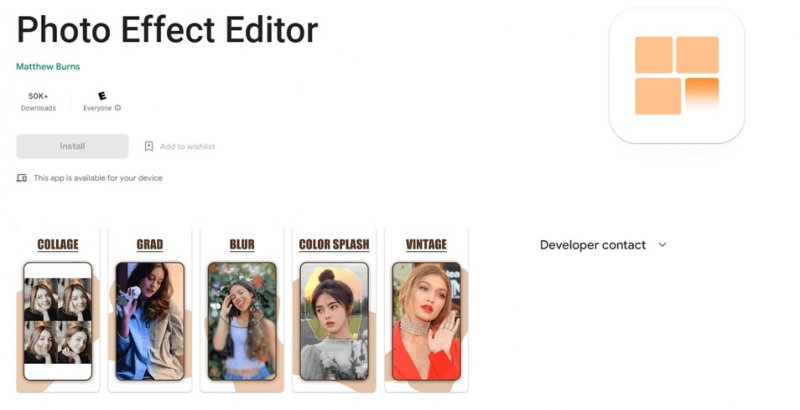

- Photo Effect Editor (com.picture.pictureframe).

На момент публикации отчета экспертов, этих приложений уже не было в Google Play, но специалисты предупредили, что злоумышленники могли выложить другие, пока не обнаруженные приложения, поэтому реальное число установок может быть гораздо больше.

Малварь работает следующим образом. При запуске приложения подгружается сильно обфусцированная нативная библиотека, содержащая вредоносный дроппер, который расшифровывает и запускает полезную нагрузку из ресурсов приложения.

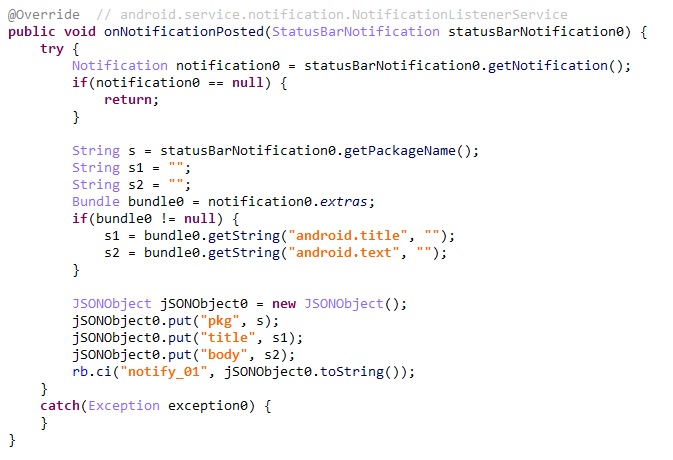

Полезная нагрузка связывается с командным сервером злоумышленников и отправляет данные о зараженном устройстве — в частности, коды MCC (Mobile Country Code) и MNC (Mobile Network Code), которые позволяют определить, в какой стране находится жертва и каким оператором сотовой связи пользуется. Управляющий сервер в ответ отправляет страницу с платной подпиской. Троян открывает ее и пытается от имени пользователя подписаться на услугу. Если для этого необходимо ввести код подтверждения, малварь перехватывает уведомления, доступ к которым запрашивает в самом начале, и ищет в них подходящий код.

Перехват уведомлений

Заполучив код, Fleckpe подставляет его в нужное поле и завершает оформление подписки. Жертва при этом пользуется легитимными функциями приложения, например, устанавливает обои или редактирует фото, при этом не догадываясь о том, что ее подписывают на платные услуги.

Отмечается, что малварь постоянно совершенствуется. Так, в последних версиях разработчики решили расширить функциональность нативной библиотеки и включить в нее не только дроппер, но и большую часть кода, при помощи которого оформляются платные подписки. Полезная нагрузка при этом отвечает только за перехват уведомлений и просмотр веб-страниц, то есть выполняет роль «моста» между компонентами операционной системы, необходимыми для оформления платной подписки, и нативным кодом. Это сделано для того, чтобы значительно усложнить анализ, а также затруднить обнаружение троянца защитными решениями. В отличие от нативной библиотеки, полезная нагрузка практически не защищена от обнаружения, хотя в последней версии злоумышленники добавили незначительную обфускацию кода.

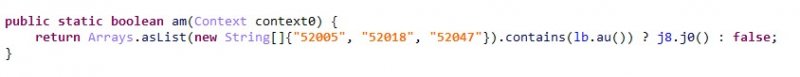

В коде малвари были обнаружены жестко закодированные коды MCC и MNC, которые злоумышленники, судя по всему, использовали для тестов. Коды оказались тайскими, а среди отзывов на зараженные приложения в Google Play преобладали отзывы на тайском языке.

Тестовые коды

Исходя из этого, эксперты делают вывод, что троян нацелен на пользователей из Таиланда, хотя, по данным телеметрии компании, жертвы Fleckpe есть и в других странах, в частности в Польше, Малайзии, Индонезии и Сингапуре.