✔В Google Play нашли малварь, установленную 2 000 000 раз - «Новости»

Эксперты Bitdefender обнаружили в Google Play Store 35 вредоносных приложений, распространявших нежелательную рекламу, которые в общей сложности были загружены более 2 000 000 раз.

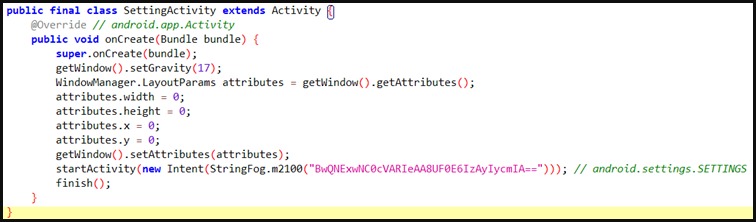

Исследователи говорят, что все приложения следовали классической тактике: заманивали пользователей, делая вид, что выполняют некие специализированные функции, а после установки меняют свое имя и значок, что потом затрудняет их поиск и удаление. Как правило, малварь меняет иконку на шестеренку и переименовывает себя Settings («Настройки»), но порой выглядит как системные приложения Motorola, Oppo и Samsung.

Проникнув на устройство жертвы, приложения начинают показывать навязчивую рекламу, злоупотребляя WebView, и тем самым принося своим операторам доход от показов рекламы. Кроме того, поскольку эти приложения используют собственный фреймворк для загрузки рекламы, вероятно, что на скомпрометированное устройство могут быть доставлены дополнительные вредоносные пейлоады.

Обнаруженная малварь использует несколько методов маскировки, в том числе старается получать обновления как можно позже, чтобы надежнее замаскироваться на устройстве. Кроме того, если жертва все же находит подозрительные «Настройки» и открывает их, запускается вредоносное приложение с размером 0, чтобы скрыться от глаз человека. Затем малварь открывает настоящее меню настроек, чтобы пользователь думал, что запустил настоящее приложение.

Также аналитики отмечают, что малварь использует сложную обфускацию и шифрование, чтобы затруднить реверс-инжиниринг и скрыть основную полезную нагрузку в двух зашифрованных файлах DEX.

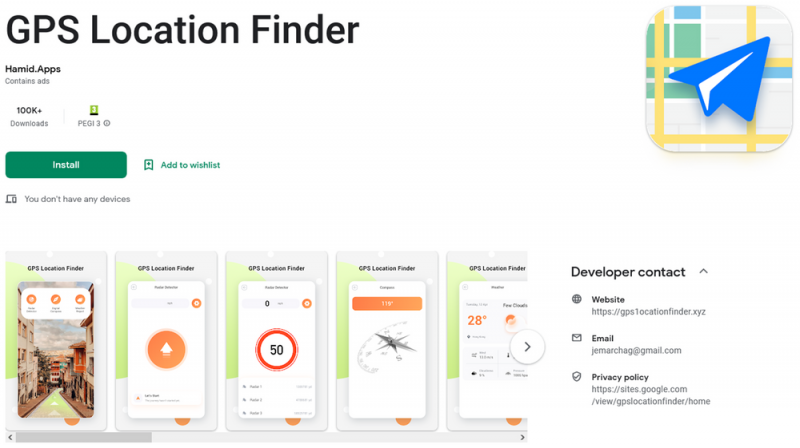

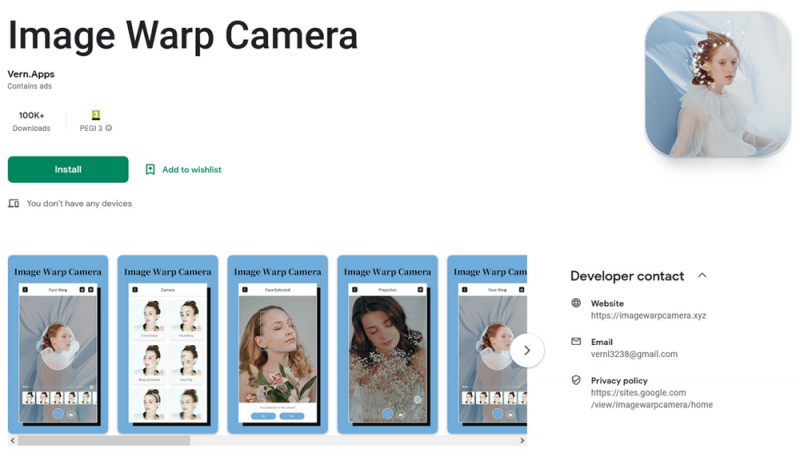

Список наиболее популярных вредоносных приложений (более 100 000 загрузок) можно увидеть ниже. При этом нужно сказать, что большинство из них уже удалены из официального магазина Google, однако по-прежнему доступны в сторонних магазинах приложений, включая APKSOS, APKAIO, APKCombo, APKPure и APKsfull.

- Walls light – Wallpapers Pack (gb.packlivewalls.fournatewren);

- Big Emoji – Keyboard 5.0 (gb.blindthirty.funkeyfour);

- Grand Wallpapers – 3D Backdrops 2.0 (gb.convenientsoftfiftyreal.threeborder);

- Engine Wallpapers (gb.helectronsoftforty.comlivefour);

- Stock Wallpapers (gb.fiftysubstantiated.wallsfour);

- EffectMania – Photo Editor 2.0 (gb.actualfifty.sevenelegantvideo);

- Art Filter – Deep Photoeffect 2.0 (gb.crediblefifty.editconvincingeight);

- Fast Emoji Keyboard APK (de.eightylamocenko.editioneights);

- Create Sticker for Whatsapp 2.0 (gb.convincingmomentumeightyverified.realgamequicksix);

- Math Solver – Camera Helper 2.0 (gb.labcamerathirty.mathcamera);

- Photopix Effects – Art Filter 2.0 (gb.mega.sixtyeffectcameravideo);

- Led Theme – Colorful Keyboard 2.0 (gb.theme.twentythreetheme);

- Animated Sticker Master 1.0 (am.asm.master);

- Sleep Sounds 1.0 (com.voice.sleep.sounds);

- Personality Charging Show 1.0 (com.charging.show);

- Image Warp Camera;

- GPS Location Finder (smart.ggps.lockakt).