✔Атака на цепочку поставок привела к взлому 3CX и другим атакам на цепочку поставок - «Новости»

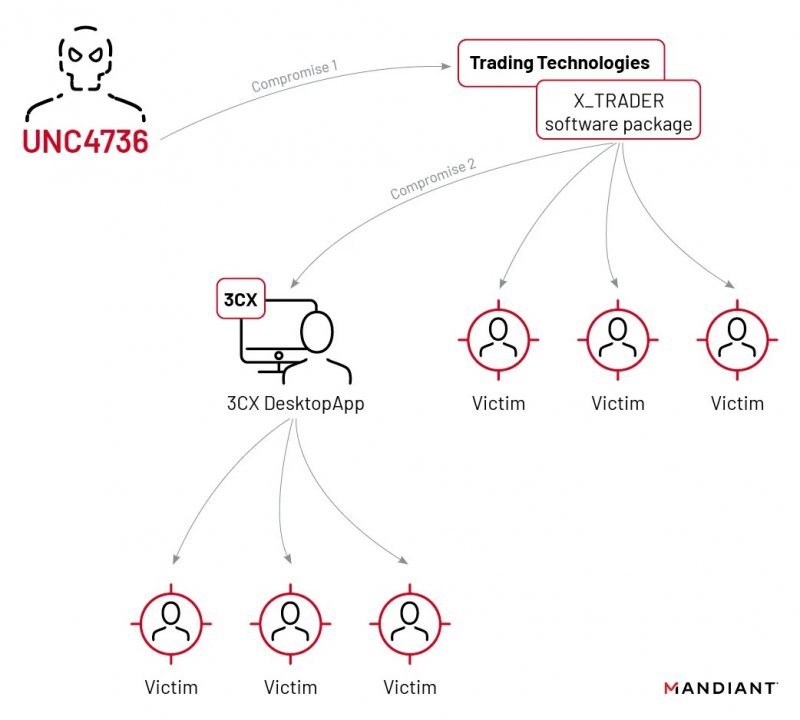

Расследование атаки на цепочку поставок, от которой в прошлом месяце пострадала компания 3CX, показало, что инцидент был вызван другой компрометацией цепочки поставок. Сначала злоумышленники атаковали компанию Trading Technologies, занимающуюся автоматизацией биржевой торговли, и распространили троянизированные версии ее ПО.

Предыстория

3CX — разработчик VoIP-решений, чья 3CX Phone System используется более чем 600 000 компаниями по всему миру, насчитывая более 12 000 000 пользователей ежедневно. В списке клиентов компании числятся такие гиганты, как American Express, Coca-Cola, McDonald's, BMW, Honda, AirFrance, NHS, Toyota, Mercedes-Benz, IKEA и HollidayInn.

Напомню, что атака на 3CX произошла в конце марта 2023 года. Десктопный клиент на основе Electron, 3CXDesktopApp, оказался скомпрометирован и использовался для распространения вредоносного ПО среди клиентов компании.

К сожалению, представителям 3CX потребовалось больше недели, чтобы отреагировать на многочисленные сообщения клиентов о том, что ее ПО вдруг стало вредоносным, хотя об этом сообщали эксперты сразу нескольких крупных ИБ-компаний, включая CrowdStrike, ESET, Palo Alto Networks, SentinelOne и SonicWall.

Когда факт компрометации уже стал очевиден, глава компании 3CX заявил, что исходным вектором проникновения мог служить бинарный файл ffmpeg, используемый настольным клиентом 3CX. Однако в FFmpeg опровергли эти обвинения.

В итоге 3CX посоветовала своим клиентам удалить вредоносный десктопный клиент со всех устройств под управлением Windows и macOS и немедленно перейти на использование прогрессивного веб-приложения (PWA) Web Client App, предоставляющего аналогичные функции.

Анализ инцидента

Как стало известно теперь, атака на 3CX произошла в результате компрометации другой цепочки поставок. Эксперты компании Mandiant, которые помогали 3CX расследовать инцидент, рассказали, что все началось с того, что троянизированный установщик программы X_Trader от компании Trading Technologies, был загружен и установлен на персональный компьютер одного из сотрудников 3CX.

Это привело к развертыванию модульного бэкдора VEILEDSIGNAL, предназначенного для выполнения шелл-кода, внедрения коммуникационного модуля в процессы Chrome, Firefox и Edge и последующей самоликвидации.

В итоге группировка, которую исследователи отслеживают под идентификатором UNC4736, похитила корпоративные учетные данные с устройства сотрудника и использовала их для бокового перемещения по сети 3CX, в конечном итоге скомпрометировав среды сборки для Windows и macOS.

«В среде Windows злоумышленники развернули лончер TAXHAUL и загрузчик COLDCAT, которые закрепились в системе, выполнив перехват DLL для IKEEXT и работая с привилегиями LocalSystem. Среда macOS была скомпрометирован бэкдором POOLRAT с использованием LaunchDaemons в качестве механизма сохранения», — гласит отчет специалистов.

То есть первоначальная компрометация сайта компании Trading Technologies произошла больше года назад: вредоносная версия X_Trader, оснащенная бэкдором VEILEDSIGNAL, была доступна для загрузки в начале 2022 года, а сам взлом случился еще в конце 2021 года. При этом не совсем ясно, где именно сотрудник 3CX нашел троянизирванную версию X_Trader в 2023 году.

По данным экспертов, группировка UNC4736 связана с финансово мотивированной хакерской группировкой Lazarus из Северной Кореи. Основываясь на дублировании инфраструктуры, аналитики также связали UNC4736 с двумя другими кластерами APT43, отслеживаемыми как UNC3782 и UNC4469.

«Мы определили, что UNC4736 связан с теми же северокорейскими операторами, основываясь на анализе троянизированного приложения X_TRADER, которое распространялось через взломанный сайт, ранее уже упоминавшийся в блоге Google Threat Analysis Group (www.tradingtechnologies[.] com )», — рассказали журналистами Bleeping Computer исследователи Mandiant. — Это первый случай, когда мы нашли конкретные доказательства того, что атака на цепочку поставок ПО привела к еще одной атаке на цепочку поставок другого ПО».

Хуже того, в Mandiant полагают, что случившееся могло затронуть еще ряд организаций, которые пока попросту не знают о взломе.