✔Серверы Microsoft SQL все чаще взламывают и превращают в прокси - «Новости»

Злоумышленники зарабатываю на взломе серверов Microsoft SQL, превращая их в прокси-серверы, которые затем сдают в аренду за деньги.

Южнокорейская компания Ahnlab рассказывает о вредоносной кампании, в рамках которой хакеры воруют чужую полосу пропускания, устанавливая на взломанные машины proxyware и используя их в качестве прокси.

Такие прокси-системы используются «арендаторами» для различных задач, включая вполне легальное тестирование, сбор данных или распространение контента. Однако подобные прокси также позволяют получить доступ к «живым» IP-адресам, которые не занесены в черные списки интернет-магазинов, и могут применяться для самых разных незаконных действий (конечно, без ведома пользователя).

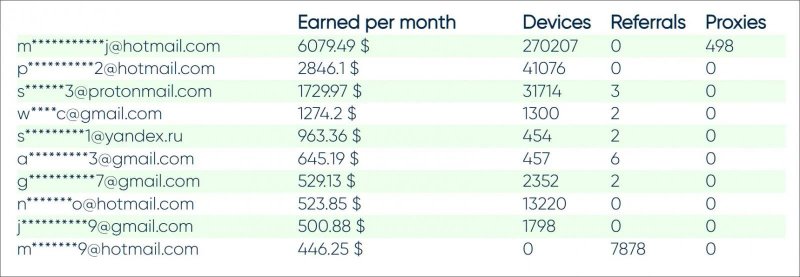

Эксперты объясняют, что существуют сервисы, которые позволяют владельцам устройств превратить их в прокси и получать определенный процент от сумм, взимаемых с клиентов, в обмен на «совместное использование» полосы пропускания. Например, статистика сервиса Peer2Profit гласит, что пользователи зарабатывают до 6000 долларов в месяц, устанавливая proxyware на тысячи устройств.

По информации аналитиков Ahnlab, в последнее время на таких сервисах всех чаще зарабатывают не простые пользователи, а хакеры. Исследователи пишут, что появились новые вредоносные кампании, в рамках которых злоумышленники заражают жертв proxyware, чтобы зарабатывать деньги. Хакеры получают проценты за использование чужой полосы пропускания, устанавливая свой email-адрес в качестве почты пользователя, а жертвы не замечают ничего или порой наблюдают небольшие замедления и сбои подключения.

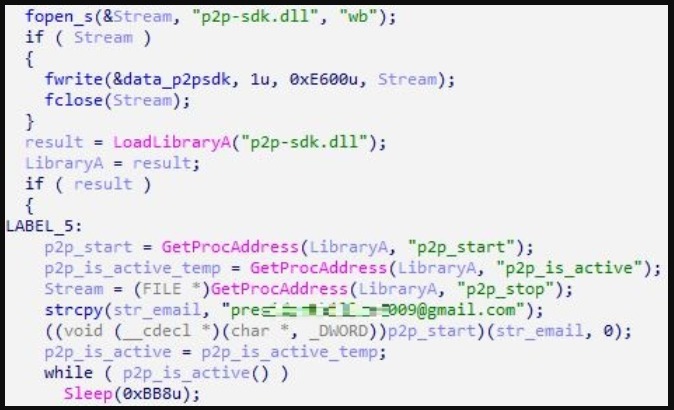

Эксперты описывают установку proxyware для таких сервисов, как Peer2Profit и IPRoyal, которые часто распространяются с помощью рекламного ПО и другой малвари. Так, после заражения, вредоносное ПО проверяет, запущен ли прокси-клиент на хосте, и может использовать функцию p2p_start() для его запуска, если он неактивен.

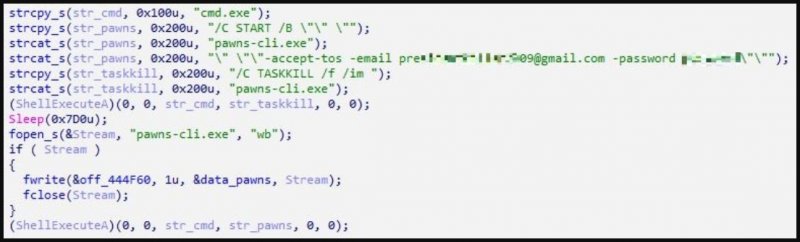

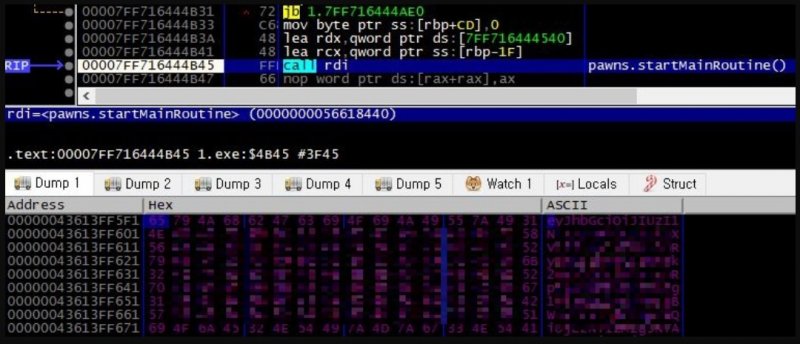

В случае с IPRoyal Pawns, малварь предпочитает устанавливать CLI-версию клиента вместо версии с GUI, так как процесс должен работать максимально скрытно, в фоновом режиме.

Также порой злоумышленники используют Pawns в виде DLL и подставляют свои email-адреса и пароли в виде закодированных строк, запуская функции Initialize() и startMainRoutine().

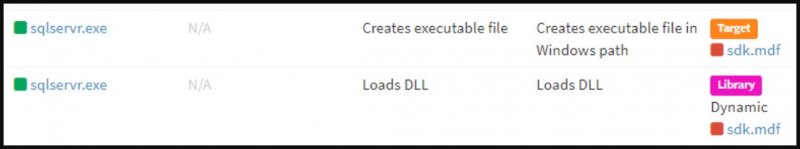

Согласно отчету Ahnlab, операторы малвари, использующие эту схему для получения доходов, нередко атакуют уязвимые серверы MS-SQL для установки клиентов Peer2Profit. Такая активность наблюдается с начала июня 2022 года, и большинство журналов, полученных с зараженных машин, указывают на существование упакованного UPX-файла с именем sdk.mdf.

Исследователи пишут, что пока неясно, сколько денег злоумышленники зарабатывают с помощью таких атак.