✔Вредонос BHUNT охотится за криптовалютными кошельками - «Новости»

Исследователи Bitdefender рассказали о новой модульной малвари BHUNT, которая ворует содержимое криптовалютных кошельков, пароли и секретные фразы.

«BHUNT — модульный стилер, написанный на .NET. Он способен извлекать содержимое кошельков включая (кошельки Exodus, Electrum, Atomic, Jaxx, Ethereum, Bitcoin, Litecoin), пароли, хранящиеся в браузере, и парольные фразы, полученные из буфера обмена», — пишут эксперты.

Новая малварь распространяется по всему миру: в Австралии, Египте, Германии, Индии, Индонезии, Японии, Малайзии, Норвегии, Сингапуре, Южной Африке, Испании и США. Точный механизм доставки вредоноса на машины пользователей пока неясен, но эксперты подозревают, что для этого используются взломанные установщики различного ПО.

Использования кряков в качестве источника заражения – не новый тренд, к примеру, ранее в подобных кампаниях для развертывания малвари применялись такие инструменты, как KMSPico.

«Большинство зараженных пользователей имели в своих системах какую-либо форму кряка для Windows (KMS)», — отмечается в отчете.

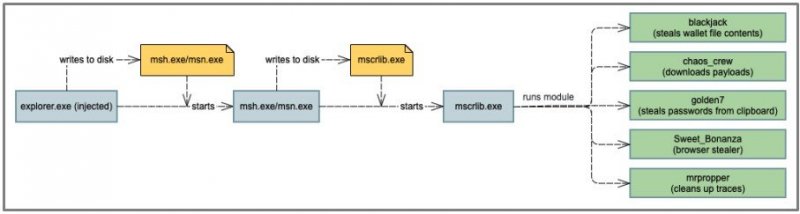

Основным компонентом BHUNT является mscrlib.exe, который извлекает дополнительные модули, что запускаются в зараженной системе для выполнения различных вредоносных действий.

Каждый из этих модулей предназначен для определенной цели: от кражи криптовалют до кражи паролей. В настоящее время в исполняемый файл BHUNT включены следующие модули:

- blackjack: ворует содержимое файла кошелька, шифрует с помощью base 64 и загружает на сервер преступников;

- хаос_crew: загружает дополнительные пейлоады;

- golden7: крадет пароли из буфера обмена и загружает файлы на сервер хакеров;

- sweet_Bonanza: похищает информацию из браузеров (Chrome, IE, Firefox, Opera, Safari);

- mrpropper: зачищает оставшиеся в системе следы.

«Хотя вредоносное ПО в первую очередь направлено на кражу информации, связанной с криптовалютными кошельками, оно также может собирать пароли и файлы cookie, хранящиеся в кэше браузеров. Такие данные могут включать пароли от учетных записей социальных сетей, банкинга и так далее, что в итоге может привести к захвату чужой онлайн-личности», —предупредили исследователи.

В компании подчеркнули, что самый эффективный способ защиты от подобных угроз — избегать установки ПО из ненадежных источников и своевременно устанавливать обновления (в том числе и для защитных продуктов).