✔Каждый пятый старый домен опасен или содержит малварь - «Новости»

Количество неактивных вредоносных доменов растет, а 22,3% устаревших доменов могут быть опасны. К таким выводам пришли эксперты Palo Alto Networks, которые в сентябре следили за десятками тысяч доменов ежедневно.

Аналитики говорят, что идею для этого исследования они почерпнули после атаки на компанию SolarWinds, когда выяснилось, что злоумышленники полагались на домены, зарегистрированные за несколько лет до непосредственного начала вредоносной активности. Смысл такой заблаговременной регистрации доменов заключается в создании «чистой записи», которая не позволит защитным системам подорвать успех будущей вредоносной кампании. Дело в том, что недавно зарегистрированные домены обычно оказываются вредоносными с большей вероятностью, поэтому защитные решения рассматривают их как подозрительные.

К примеру, в ходе атаки на SolarWinds домены хакеров бездействовали в течение двух лет, а затем, после начала атаки их DNS-трафик внезапно увеличился в 165 раз.

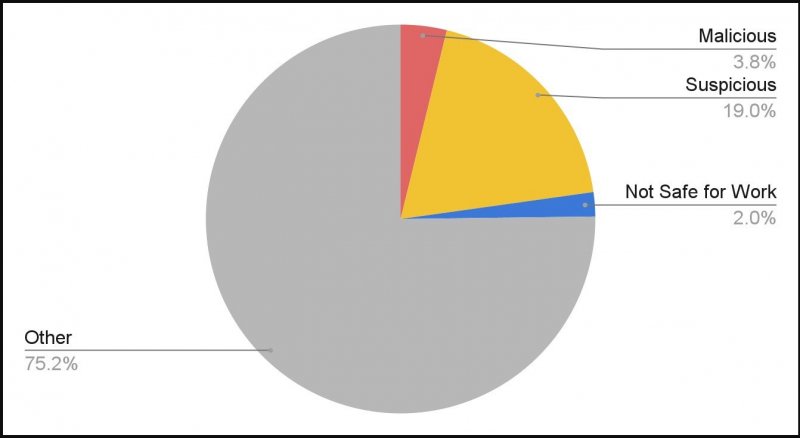

После тщательного наблюдения за множеством доменов, исследователи Palo Alto Networks пришли к выводу, что примерно 3,8% из них являются явно вредоносными, 19% — подозрительными и 2% — небезопасными для рабочей среды.

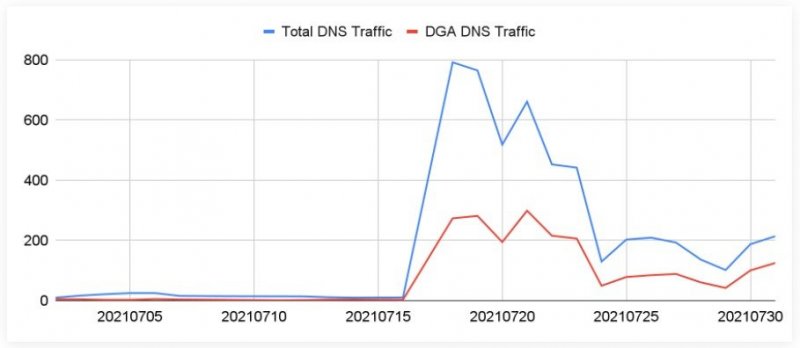

Очевидным признаком вредоносного домена эксперты называют внезапный всплеск трафика. Обычные компании, которые зарегистрировали свои домены заранее и запустили сервисы лишь спустя месяцы или годы, тоже встречаются, но они демонстрируют постепенный рост трафика.

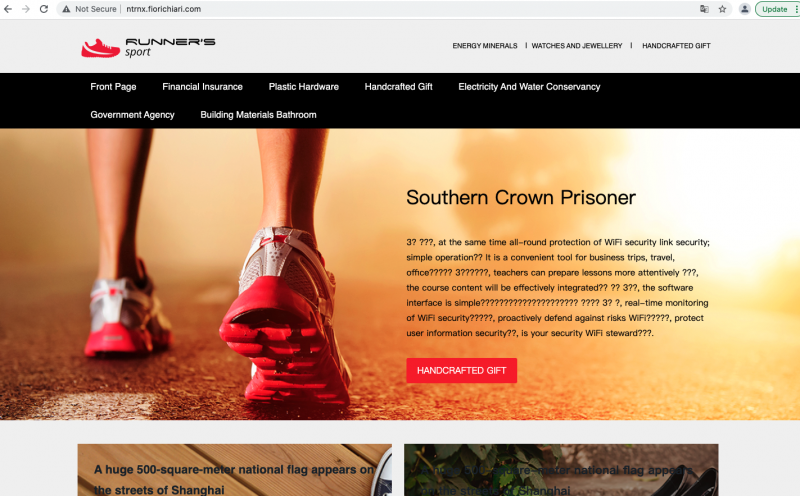

К тому же домены, непредназначенные для обычного использования, имеют неполный, клонированный или сомнительный контент. Также отсутствуют данные о владельце в WHOIS.

Подозрительный домен

Еще одним явным признаком вредоносного старого домена является создание поддоменов с использованием DGA (domain generation algorithm). Основываясь только на этой «примете», аналитики выявляли по два подозрительных домена ежедневно, которые порождали сотни тысяч поддоменов после активации.

Одним из примечательных случаев, описанных в отчете, стала шпионская кампания Pegasus, в которой использовались два C&C-домена, зарегистрированные еще в 2019 году и «проснувшиеся» в июле 2021 года. Домены с DGA сыграли важную роль в той кампании: на них пришлось 23,22% трафика в день активации, что в 56 раз превышало обычные объемы DNS-трафика. Через несколько дней трафик и вовсе достиг 42,04%.

Также исследователи описывают другие примеры, включая фишинговые кампании, где поддомены DGA использовались в качестве слоев маскировки для направления посетителей и поисковых роботов либо на легитимные сайты, либо на фишинговый страницы.

Эксперты заключают, что устаревшие домены обычно применяются серьезными хакерским группами, которые имеют долгосрочные планы. Такие злоумышленники часто используют DGA для хищения данных через трафик DNS, а также в качестве прокси или для имитации доменов известных брендов (киберсквоттинг).