✔Хак-группа FIN7 создала фейковую компанию для поиска и обмана ИБ-специалистов - «Новости»

ИБ-специалисты Gemini Advisory (подразделение Recorded Future) обнаружили, что известная хакерская группа FIN7 создала фиктивную ИБ-компанию Bastion Secure, чтобы искать и нанимать «на работу» исследователей. В итоге таланты рекрутированных таким образом специалистов использовались для проведения атак шифровальщиков.

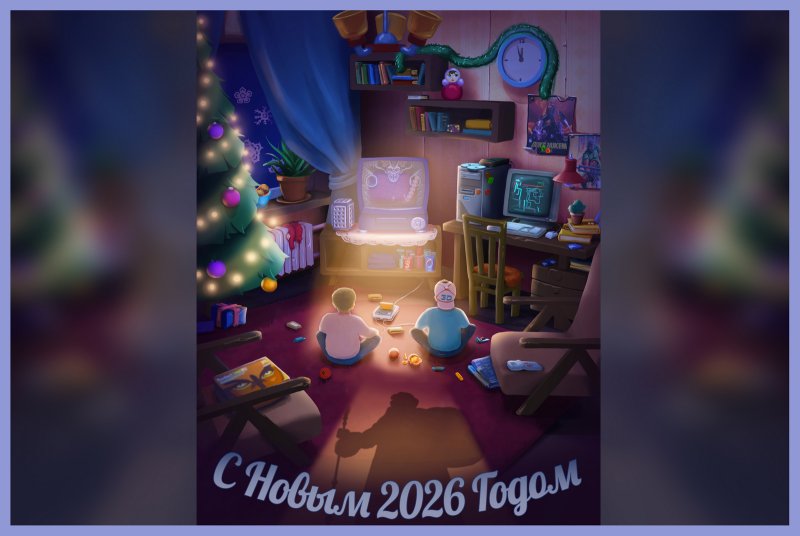

Сайт компании Bastion Secure утверждает, что данная фирма предоставляет услуги тестирования на проникновение для частных компаний и организаций государственного сектора по всему миру. Однако эксперты пишут, что FIN7 использует Bastion Secure как ширму для поиска и найма ИБ-специалистов на различные должности. Соответствующие объявления о вакансиях были обнаружены на ряде российских и украинских порталов (1, 2, 3, 4, 5, 6, 7). Также реклама на сайте хакеров (архивная версия) гласила, что FIN7 набирает реверс-инженеров, системных администраторов, программистов на C ++, Python и PHP.

Откликнувшиеся на такие вакансии соискатели проходили трехэтапное собеседование, рассказывает Gemini Advisory, один из ее партнеров которой прошел весь этот процесс с целью изучения деятельности сомнительной компании.

- Этап 1: первый этап включал в себя базовое собеседование с HR, которое обычно проводилось через Telegram. Если собеседование проходило успешно, соискателям предлагали подписать соглашение о неразглашении информации и настроить свой компьютер, установив несколько виртуальных машин и открыв определенные порты.

- Этап 2: на втором этапе кандидаты получали от компании легальные пентестерские инструменты для выполнения ряда тестовых заданий.

- Этап 3: соискателей приглашали к участию в «реальном» задании, где им велели провести пентест одного из клиентов Bastion Secure.

В отчете анализов Gemini Advisory подчеркивается, что на последнем этапе собеседования соискателям не предоставляли никаких объяснений и юридических документов, разрешающих тесты на проникновение, как это принято в подобных случаях. Кроме того, представители Bastion Secure советовали кандидатам использовать только определенные инструменты, которые не будут обнаружены защитным ПО, и специально искать резервные копии, а также системы хранения файлов в системах компаний-целей.

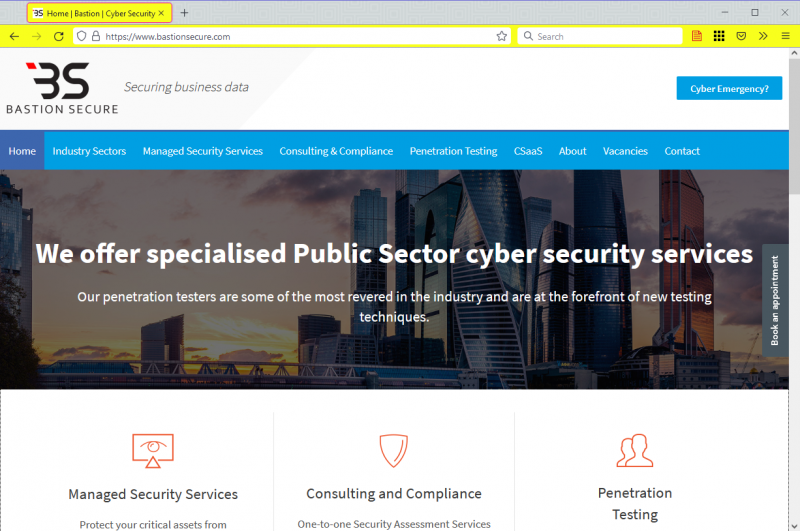

Инструменты, которыми в Bastion Secure снабдили инсайдера Gemini Advisory, оказались связаны такой малварью, как Carbanak и Lizar/Tirion, которая давно считается частью арсенала FIN7. Кроме того, задачи и операции на собеседованиях «соответствовали шагам, которые предпринимаются для подготовки к атакам с использованием программ-вымогателей».

По данным исследователей, в ходе этих атак были установлены такие шифровальщики, как Ryuk и REvil, которые в последние годы связывают с FIN7. По словам экспертов Microsoft, которые тоже отслеживали фальшивую компанию FIN7, в более новых атаках были бы развернуты вымогатели DarkSide и BlackMatter. Так, недавно, выступая на мероприятии Mandiant Cyber Defense Summit, Ник Карр и Кристофер Глайер из Microsoft рассказали, что FIN7 не просто использовала вымогатель Darkside (и его более поздний ребрендинг BlackMatter), но и самостоятельно управляла Darkside RaaS (Ransomware-as- a-Service).

Today @cglyer & I are having an on-stage reunion to give the first public insights into our mysterious #MSTIC counter-ransomware unit.

— Nick Carr (@ItsReallyNick) October 7, 2021

We will share #ELBRUS 🌋 (overlaps: FIN7) ties to ransomware and expose their new front company.

20 minute talk @ 2pm ET: https://t.co/unQs5yE3DG pic.twitter.com/2xAEiHLWGp

Интересно, что создание фейковой ИБ-компании – не новая тактика для злоумышленников. Группировка FIN7 уже делала то же самое в середине 2010-х годов, и тогда хакеры управляли другой фальшивой ИБ-фирмой — Combi Security. В то время FIN7 в основном занималась Point-of-Sale малварью, поэтому Combi Security нанимала пентестеров для взлома сетей розничных компаний. Таким образом в сетях скомпрометированных фирм развертывали PoS-вредоноса для сбора данных платежных карт из взломанных сетей.

Исследователи говорят, что создание второй фальшивой компании объясняется очень просто, это связно с операционными расходами и финансами хакеров. Реальность такова, что хак-группе дешевле найти и нанять стороннего ИБ-специалиста, чем работать с другими хакерскими группами или частными лицами, нанятыми через андеграундные форумы. Так, по данным Gemini Advisory, ИБ-специалист в России обычно зарабатывает от 800 до 1200 долларов в месяц, тогда как преступники, скорее всего, будут претендовать на процент от выкупа, полученного в результате вымогательской атаки. Ведь в некоторых случаях выкуп с легкостью может достигать нескольких миллионов долларов США.