✔Китайские хакеры замели следы за несколько дней до обнаружения - «Новости»

В прошлом месяце специалисты компании FireEye заявили, что сразу две хак-группы используют уязвимость нулевого дня в Pulse Secure VPN для атак на сети американских оборонных подрядчиков и правительственных организаций по всему миру.

По данным FireEye, взломы начались еще в августе 2020 года, когда первая хак-группа, которую компания отслеживает как UNC2630, нацелилась на оборонных подрядчиков США и европейские организации. По мнению аналитиков, эти хакеры «действуют от имени правительства Китая и могут иметь связи с APT5», то есть с другой известной китайской кибершпионской группировкой.

В октябре 2020 года к атакам присоединилась вторая группа хакеров, которой FireEye присвоила идентификатор UNC2717, однако о ней специалистам не было известно практически ничего.

В обоих случаях злоумышленники устанавливали на уязвимые устройства веб-шеллы, а затем использовали их для перехода во внутренние сети жертв, откуда похищали учетные данные, письма и конфиденциальные документы.

Теперь в новом отчете FireEye пишет, что дальнейшее изучение этих атак помогло обнаружить нечто странное: по крайней мере одна из групп, участвовавших в инцидентах, начала удалять свою малварь из зараженных сетей за три дня до раскрытия.

«В период с 17 по 20 апреля 2021 года специалисты Mandiant наблюдали, как UNC2630 получает доступ к десяткам взломанных устройств и удаляет веб-шеллы, такие как ATRIUM и SLIGHTPULSE», — пишут аналитики.

Действия злоумышленников выглядят подозрительно и вызывают вопросы, к примеру, не могли ли хакеры знать об интересе со стороны FireEye. Конечно, удаление малвари могло оказаться простым совпадением, однако если участникам UNC2630 было известно о том, что FireEye исследует некоторые из взломанных ими сетей, выходит, что хакеры сознательно отступили и удалили улики, чтобы защитить от исследователей другие операции.

Также FireEye сообщает, что обнаружила новые подробности этой хакерской кампании. Так, эксперты нашли четыре дополнительных штамма малвари (помимо 12 описанных ранее).

| Семейство малвари | Описание | Группа |

| BLOODMINE | Утилита для анализа файлов логов Pulse Secure Connect. Извлекает информацию, относящуюся к логинам, идентификаторам сообщений и веб-запросам, и копирует соответствующие данные в другой файл. | UNC2630 |

| BLOODBANK | Утилита для кражи учетных данных, которая анализирует два файла, содержащие хэши паролей или пароли открытым тестом, и ожидает, что выходной файл будет указан в командной строке. | UNC2630 |

| CLEANPULSE | Утилита для патчинга памяти, может использоваться для предотвращения возникновения определенных событий логов. Была найдена вместе с веб-шеллом ATRIUM. | UNC2630 |

| RAPIDPULSE | Веб-шелл, способный читать произвольные файлы. Как и другие веб-шеллы, RAPIDPULSE — это модификация легитимного файла Pulse Secure. Может служить загрузчиком зашифрованных файлов. | UNC2630 |

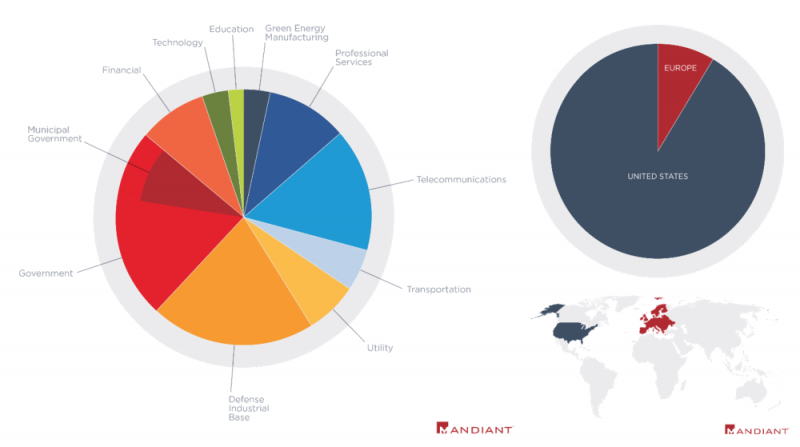

Кроме того, FireEye продолжает работать над выявлением взломанных устройств и их владельцев, совместно с разработчиками Pulse Secure. Эта работа позволила аналитикам узнать больше о целях злоумышленников. Так, согласно новым данным, большинство жертв — это организации, базирующиеся в США (прочие находятся в странах Европы). Хотя ранее считалось, что атаки были нацелены на оборонных подрядчиков и правительственные организации, теперь стало ясно, что злоумышленники также атаковали компании, работающие в сферах телекоммуникации, финансов и транспорта.

Если раньше аналитики FireEye писали, что только UNC2630 может иметь связи с китайским правительством, теперь они уверены, что обе группировки занимаются кибершпионажем и «поддерживают ключевые приоритеты правительства Китая».